新型勒索軟件LockFile活躍,正積極攻擊Microsoft Exchange

概述

近期,安全研究人員發現了一種針對Microsoft Exchange服務器的惡意軟件,而且這款惡意軟件甚至還可以執行Windows域加密。這款惡意軟件名為LockFile,本質上它是一款勒索軟件,當前變種主要利用的是ProxyShell漏洞。

關于LockFile勒索軟件

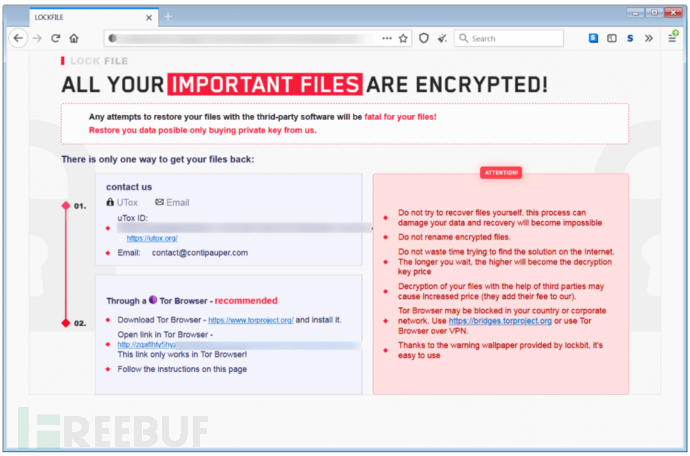

根據研究人員透露的信息,七月份出現了一份與LockFile勒索軟件有關的勒索信息,這份勒索信息其名稱已標識為“LOCKFILE-README.hta”,但并沒有其他的明顯標記了。而這個勒索軟件團伙從上周開始改變了他們的策略,并開始使用帶有Logo的勒索信息,并自稱他們名為LockFile。

“[victim_name]-LOCKFILE-README.hta”這種命名規范是網絡犯罪分子在特定勒索信息中所采用的慣用命名約定,并在勒索信息中告知目標用戶如何參與和進行贖金談判。LockFile勒索軟件團伙使用的郵件地址如下:contact@contipauper.com。

我們可以看到,勒索信息中所采用的顏色樣式和電子郵件地址名稱與Conti勒索軟件相似。盡管如此,從攻擊策略和寫作方法來看,LockFile和Conti其實并無關聯。

因為,LockFile不僅顯示出與Conti的相似性,而且還顯示出了與LockBit勒索軟件的相似性。

新型的LockFile勒索軟件使用了“.lockfile”作為被加密文件的后綴名。

那么,LockFile是如何使用ProxyShell漏洞的呢?根據賽門鐵克的說法,網絡犯罪分子可以利用ProxySheel漏洞訪問Microsoft Exchange的內部部署服務器,并利用PetitPotam漏洞接管目標Windows域。

ProxyShell到底是什么?

ProxyShell實際上是由三個漏洞組成的,分為別CVE-2021-34473、CVE-2021-34523和CVE-2021-31207。前兩個漏洞分別在4月份由KB5*001779修復,最后一個漏洞在5月份由KB5*003435修補。攻擊者可以利用這些漏洞攻擊Microsoft Exchange,并在目標服務器上實現遠程代碼執行。

這三個漏洞所帶來的危害如下:

- 通過這些漏洞,攻擊者可以繞過ACL檢測;

- 攻擊者可以在Exchange PowerShell后端實現提權;

- 攻擊者可以在目標設備上實現任意代碼執行;

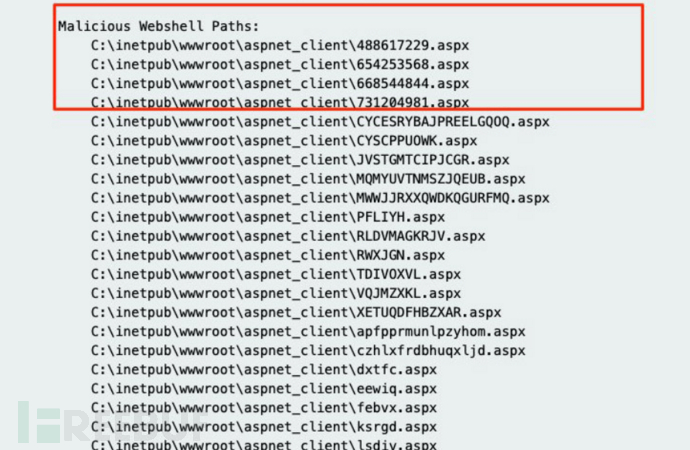

通過利用這些ProxyShell漏洞,攻擊者能夠掃描并攻擊Microsoft Exchange服務器,并在目標服務器上投放Web Shell,然后實現惡意軟件感染。

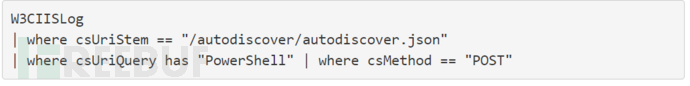

除此之外,研究人員還發現Lockfile勒索軟件使用了ProxyShell漏洞和Windows PetitPotam漏洞來在Windows域上執行加密任務。廣大用戶可以通過以下查詢來掃描ProxyShell漏洞:

如何抵御Lockfile勒索軟件?

為了緩解ProxyShell漏洞所帶來的安全風險,我們建議廣大用戶盡快更新自己的Microsoft Exchange版本。

為了緩解PetitPotam漏洞的影響,廣大用戶可以使用0patch的補丁(這是一種非官方的漏洞環節措施)。