惡意軟件Symbiote將感染Linux系統(tǒng)上所有正在運(yùn)行的進(jìn)程

近期,一種新發(fā)現(xiàn)的名為Symbiote的Linux惡意軟件會感染目標(biāo)系統(tǒng)上所有正在運(yùn)行的進(jìn)程,竊取帳戶憑據(jù)并為其背后的操作員提供后門訪問權(quán)限。據(jù)調(diào)查,該惡意軟件會將自身注入所有正在運(yùn)行的進(jìn)程,就像是一個系統(tǒng)里的寄生蟲,即使再細(xì)致的深入檢查期間也不會留下可識別的感染跡象。它使用 BPF(柏克萊封包過濾器)掛鉤功能來嗅探網(wǎng)絡(luò)數(shù)據(jù)包并隱藏自己的通信通道以防止安全工具的檢測。

BlackBerry和 Intezer Labs 的研究人員發(fā)現(xiàn)并分析了這種新型威脅,他們在一份詳細(xì)的技術(shù)報告中揭示了該新惡意軟件的詳細(xì)信息。據(jù)他們介紹,Symbiote 自去年以來一直被積極開發(fā)中。

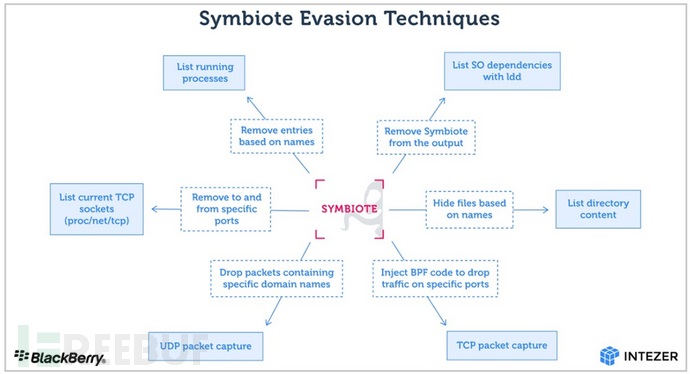

與典型的可執(zhí)行文件形式不同,Symbiote是一個共享對象(SO)庫,它使用LD_PRELOAD指令加載到正在運(yùn)行的進(jìn)程中,以獲得相對于其他SOs的優(yōu)先級。通過第一個加載,Symbiote可以掛鉤“l(fā)ibc”和“l(fā)ibpcap”函數(shù),并執(zhí)行各種操作來隱藏它的存在,比如隱藏寄生進(jìn)程、隱藏部署了惡意軟件的文件等等。

安全研究人員在近期發(fā)布的一份報告中透露: “當(dāng)惡意軟件將自己注入程序中時,它可以選擇顯示哪些結(jié)果。如果管理員在受感染的機(jī)器上啟動數(shù)據(jù)包捕獲,以調(diào)查一些可疑的網(wǎng)絡(luò)流量,Symbiote就會把自己注入到檢查軟件的過程中,并使用BPF掛鉤過濾掉可能暴露其活動的結(jié)果。”為了隱藏其在受損機(jī)器上的惡意網(wǎng)絡(luò)活動,Symbiote會清除它想要隱藏的連接條目,通過BPF進(jìn)行包過濾,并移除其域名列表中的UDP traffic。

這種隱秘的新惡意軟件主要通過連接“l(fā)ibc讀取”功能從被黑的Linux設(shè)備中自動獲取證書。在針對高價值網(wǎng)絡(luò)中的Linux服務(wù)器時,這是一項至關(guān)重要的任務(wù),因為竊取管理員帳戶憑據(jù)為暢通無阻的橫向移動和無限制地訪問整個系統(tǒng)開辟了道路。Symbiote還通過PAM服務(wù)為其背后的威脅參與者提供對機(jī)器的遠(yuǎn)程SHH訪問,同時它還為威脅參與者提供了一種在系統(tǒng)上獲得 root 權(quán)限的方法。該惡意軟件的目標(biāo)主要是拉丁美洲從事金融行業(yè)的實(shí)體,他們會冒充巴西銀行、該國聯(lián)邦警察等。研究人員表示由于惡意軟件作為用戶級 rootkit 運(yùn)行,因此在檢測是否感染時就很困難。

“網(wǎng)絡(luò)遙測技術(shù)可以用來檢測異常的DNS請求,安全工具,如AVs和edr應(yīng)該靜態(tài)鏈接,以確保它們不被用戶的rootkits‘感染’,”專家表示,隨著大型和有價值的公司網(wǎng)絡(luò)廣泛使用這種架構(gòu),這種用于攻擊Linux系統(tǒng)的先進(jìn)和高度規(guī)避的威脅預(yù)計將在未來顯著增加。