在線編程 IDE 居然可被黑客用于發起遠程網絡攻擊

安全?研究人員警告說,黑客可以濫用在線編程學習平臺來遠程發起網絡攻擊、竊取數據并掃描易受攻擊的設備,只需使用網絡瀏覽器。

至少有一個這樣的平臺,稱為 DataCamp,允許威脅參與者編譯惡意工具、托管或分發惡意軟件,并連接到外部服務。

DataCamp 為近 1000 萬想要使用各種編程語言和技術(R、Python、Shell、Excel、Git、SQL)學習數據科學的用戶提供集成開發環境 (IDE)。

作為平臺的一部分,DataCamp 用戶可以訪問他們自己的個人工作區,其中包括一個用于練習和執行自定義代碼、上傳文件和連接到數據庫的 IDE。

IDE 還允許用戶導入 Python 庫、下載和編譯存儲庫,然后執行編譯的程序。換句話說,任何一個勤奮的威脅參與者都需要直接從 DataCamp 平臺內發起遠程攻擊。

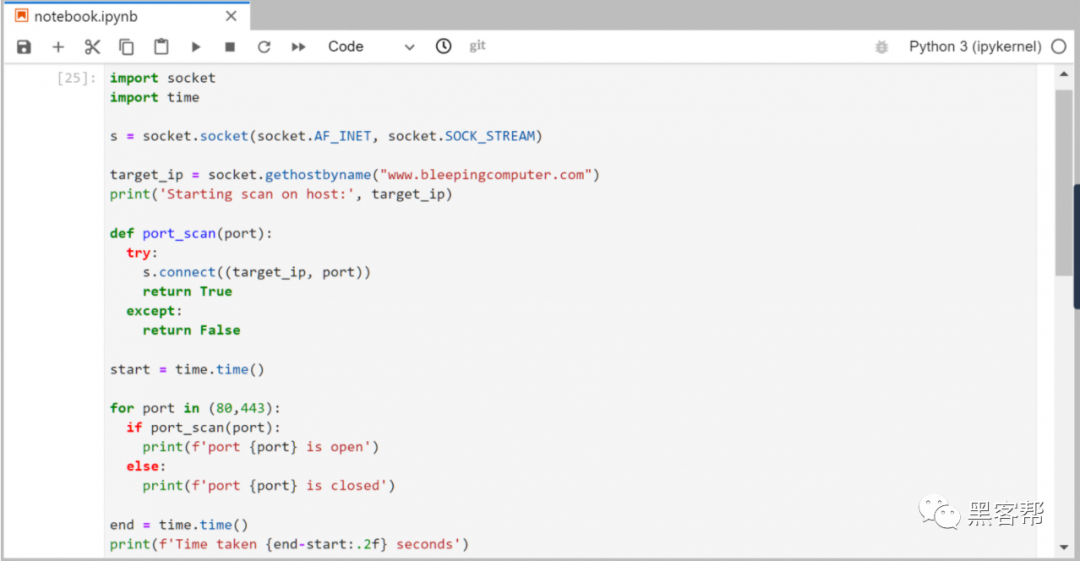

DataCamp Python 編譯器中的端口掃描器

DataCamp 被濫用

在對威脅參與者可能使用 DataCamp 的資源隱藏攻擊來源的事件做出響應后,網絡安全公司 Profero 的研究人員決定調查這種情況。

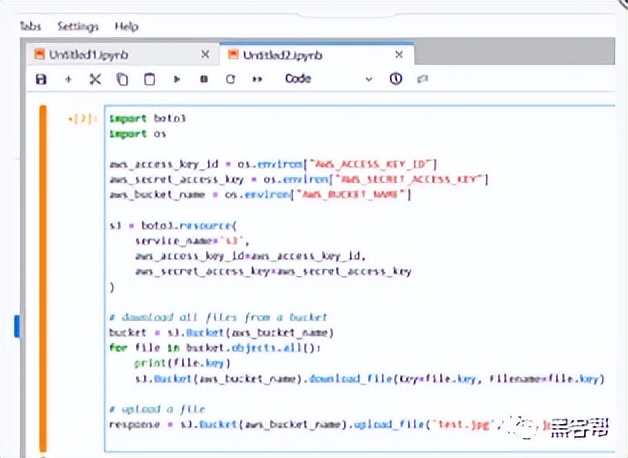

他們發現 DataCamp 的高級在線 Python IDE 為用戶提供了安裝第三方模塊的能力,這些模塊允許連接到 Amazon S3 存儲桶。

Profero 的首席執行官 Omri Segev Moyal 在 與 BleepingComputer 分享的一份報告 中表示,他們在 DataCamp 平臺上嘗試了這種場景,并且能夠訪問 S3 存儲桶并將所有文件泄露到平臺網站上的工作空間環境中。

通過 DataCamp 從 S3 存儲桶導入文件

研究人員表示,來自 DataCamp 的活動很可能會在未被發現的情況下通過,“即使是那些進一步檢查連接的人也會陷入死胡同,因為沒有已知的明確來源列出 Datacamp 的 IP 范圍。”

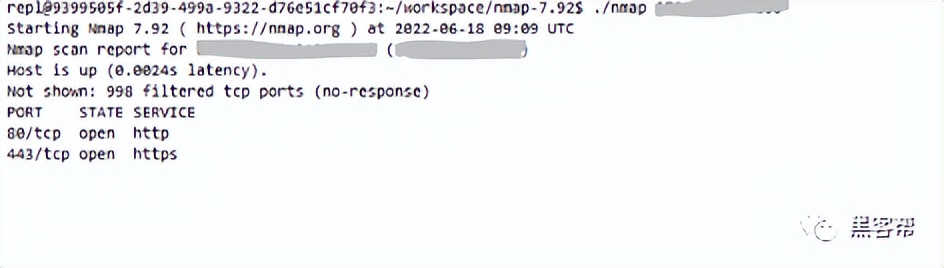

對這種攻擊場景的調查更進一步,研究人員試圖導入或安裝通常用于網絡攻擊的工具,例如 Nmap 網絡映射工具。

無法直接安裝 Nmap,但 DataCamp 允許編譯它并從編譯目錄執行二進制文件。

Nmap 在 DataCamp 上運行

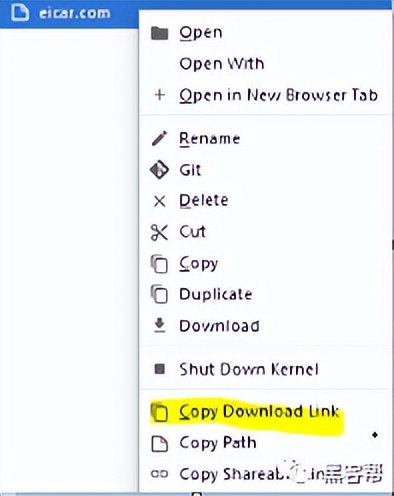

Profero 的事件響應團隊還測試了他們是否可以使用終端上傳文件并獲取共享文件的鏈接。他們能夠上傳 EICAR - 用于測試防病毒解決方案檢測的標準文件,并獲得分發它的鏈接。

EICAR 文件上傳到 DataCamp

Profero 今天的報告指出,下載鏈接可用于通過簡單的 Web 請求將其他惡意軟件下載到受感染的系統。

此外,這些下載鏈接可能會在其他類型的攻擊中被濫用,例如托管惡意軟件以進行網絡釣魚攻擊,或通過惡意軟件下載其他有效負載。

固有風險

BleepingComputer 聯系 DataCamp 就 Profero 的研究發表評論,一位發言人表示,“存在某些人可能試圖濫用我們的系統的內在風險”,因為該平臺提供了“實時計算環境”。

DataCamp 在其服務條款中聲明禁止濫用平臺,但威脅行為者不是遵守規則的用戶。

DataCamp 表示,他們“已采取合理措施”來防止濫用行為影響平臺上的其他用戶,并且他們正在監控他們的系統是否存在不當行為。

“此外,為了防止個人瀆職,我們實施了負責任的披露政策,并持續監控我們的系統以降低風險” - DataCamp

可能在其他平臺上濫用

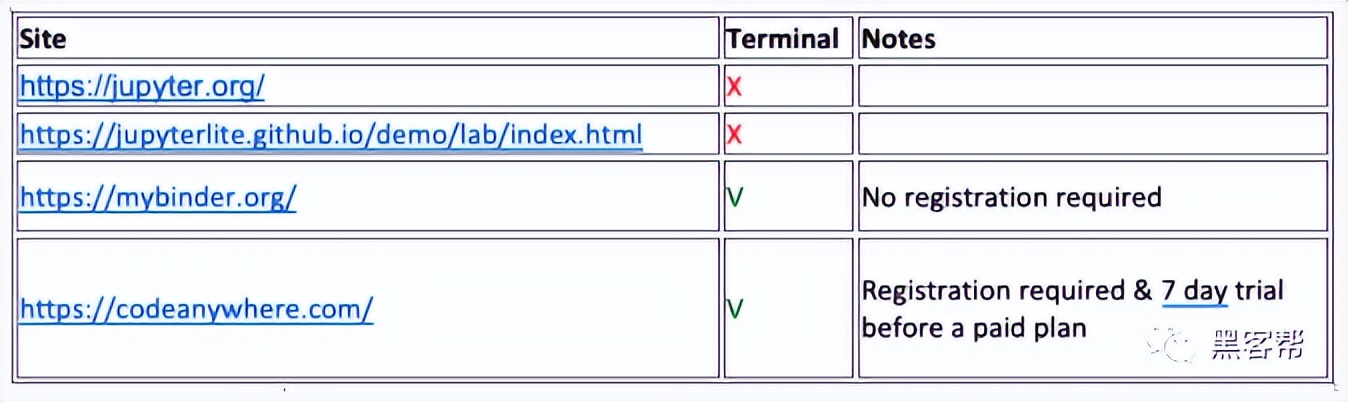

盡管 Profero 沒有將他們的研究擴展到其他學習平臺,但研究人員認為,DataCamp 并不是黑客可以濫用的唯一平臺。

另一個提供終端的平臺是 Binder ,這 是一個在由志愿者管理的開放基礎設施上運行的項目 。該服務使托管在其他基礎設施(GitHub、GitLab)上的存儲庫可供用戶通過瀏覽器使用。

該項目的一位代表告訴 BleepingComputer,他們部署的 BinderHub 實例“實施了多項保護措施,以限制其在攻擊鏈中的使用方式”。

這些限制適用于可以使用的資源、帶寬和阻止潛在的惡意應用程序。?

Binder 代表表示,如果 Profero 的報告顯示有必要采取進一步措施,他們愿意在 BinderHub 源代碼中添加更多保護措施。

Profero 鼓勵在線代碼學習平臺的提供商保留一份傳出客戶流量網關的列表,并使其公開訪問,以便防御者可以找到攻擊的起源,如果是這樣的話。

該公司的建議還包括為用戶提供一種安全且簡單的方式來提交濫用報告。