云上應用火力全開,數據隱私防護豈能缺席?看英特爾? SGX如何助力打造機密計算安全島

今天,當我們談及大數據、人工智能(AI)這些前沿技術與應用創新,采用云化部署似乎已成為Default(缺省)選項而非Optional(可選項)。在更多考慮如何讓豐富的云端數據有效地為行業降本增效、推陳出新提供強勁動力的浪潮之中,仍有一個因素不容忽視,這就是云端數據隱私防護。

事實上,由云服務帶來的更多數據交互、資源共享,也讓系統遭受著愈演愈烈的黑客攻擊。一旦平臺發生用戶個人隱私泄漏、或是系統被攻破后遭遇APT(高級可持續威脅)攻擊,那么由此造成的影響顯然難以估量。

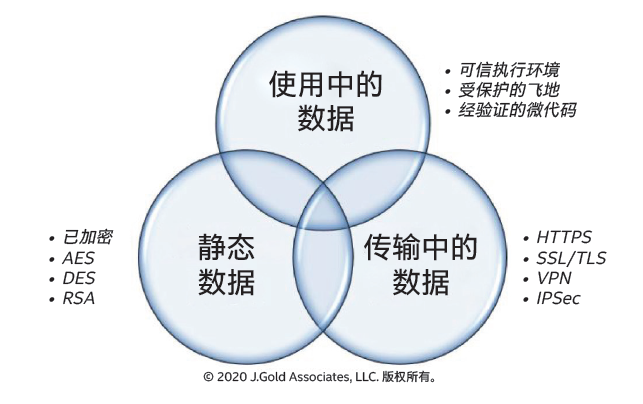

針對云端數據隱私防護,業界也通過軟硬件加密等手段,在過去幾十年中筑起了一道又一道的防護高墻。但這些方案往往集中在數據傳輸和數據靜態存儲領域中,如果數據處于使用中時,由于數據和應用在CPU和內存中需要使用明文(未加密的數據與應用代碼)才能進行計算處理,惡意軟件便可借由窺視、攻擊內存中的內容來實施黑客行為。

圖一 三種狀態下的數據保護??[1]??

當云環境中數據傳輸與靜態存儲的安全墻越筑越高,處于使用態的數據也就更易成為黑客的重點“關注”對象。如果在這一環上缺乏有效手段進行防護,數據的使用安全就變成了阿喀琉斯之踵。

用金箍棒畫一個圈,可信執行環境里的機密計算

近年來,有關云環境中的數據隱私保護話題中,機密計算(ConfidentialComputing)出現的頻次與日俱增。說到機密計算,就不得不先聊一下可信執行環境(TrustExecution Environment,以下簡稱TEE)這個概念。

簡單來說,TEE就是一個能提供一定級別數據完整性、數據機密性和代碼完整性保證的環境。這如同孫悟空去化齋前,用金箍棒給師父和八戒沙僧畫的那個圈,在這個圈里,妖魔鬼怪既伸不了手,也不能用法力將師父擄走。

劃好TEE這個保護圈,師父(敏感數據/代碼)只要不瞎聽八戒攛掇走出圈外,就大可太太平平地念經修佛(執行計算)。

因此在機密計算的設計中,通過CPU給敏感數據與代碼分配一塊隔離的內存(即TEE保護圈),除非經過授權,任何軟硬件,包括主機操作系統(Host OS)、虛擬機監控程序 (VMM)、BIOS等,統統都不能訪問這塊內存中的數據。如此,機密計算便能為客戶提供以下三種安全保障:

n 數據機密性:未經授權的實體無法查看在TEE內使用中的數據;

n 數據完整性:未經授權的實體不能添加、刪除或更改在TEE內使用中的數據;

n 代碼完整性:未經授權的實體不能添加、刪除或更改TEE中執行的代碼。

可以看到,借助TEE的保護,機密計算就可以通過多樣化的方案和手段來對云端數據安全實施有效保障,補齊云端數據在“傳輸安全”、“存儲安全”之外的那塊“使用安全”短板。

由此得到的可信云服務,無疑將是云服務領域的“二級火箭”。

眾所周知,數據安全一直是客戶將敏感數據和關鍵業務負載部署到云環境的顧慮之一。例如在AI、大數據分析領域,雖然大家都認同借助云服務的敏捷性和低TCO去聚集更多數據,帶來更大、更好的成果。但出于隱私泄露和數據風險的考量,許多客戶還是選擇保持觀望,由此造成的“數據孤島”現象也令許多AI專家、數據科學家扼腕嘆息。

現在,借助機密計算方案,云服務提供商可將不受信任的組件移出可信計算基礎(TCB),只將需要的硬件和受保護的應用程序留在可信邊界內,這在保持云服務敏捷性的同時也實現了對不同場景中敏感型工作負載的實時保護。

而更多新工具、新方法的涌現,也讓客戶在云服務中部署,或遷移至機密計算的過程變得越來越便捷。一些方案甚至能做到幾乎不進行更改,就實現原有應用程序的遷移,使機密計算的行業接受度變得越來越高。一些統計數據表明:有88%來自數據敏感行業的受訪者表示將接受機密計算??[2]??。

以“飛地”加持機密計算,英特爾? SGX成就云端數據安全島

機密計算對于使用中的云端數據能有如此霸氣的保護,那一定離不開強大的硬件環境予以輔助。雖然孫悟空與金箍棒只在神話中出現,但在現實中,英特爾? 軟件防護擴展(英特爾? Software Guard Extensions, 英特爾? SGX)技術能以其開辟“飛地(Enclave)”的能力達到同樣的效果,為云端數據打造安全可信賴的安全島提供強力支撐。

英特爾? SGX是如何加持機密計算,以及在對敏感數據和代碼提供增強型安全防護方面又具備哪些優勢特性?

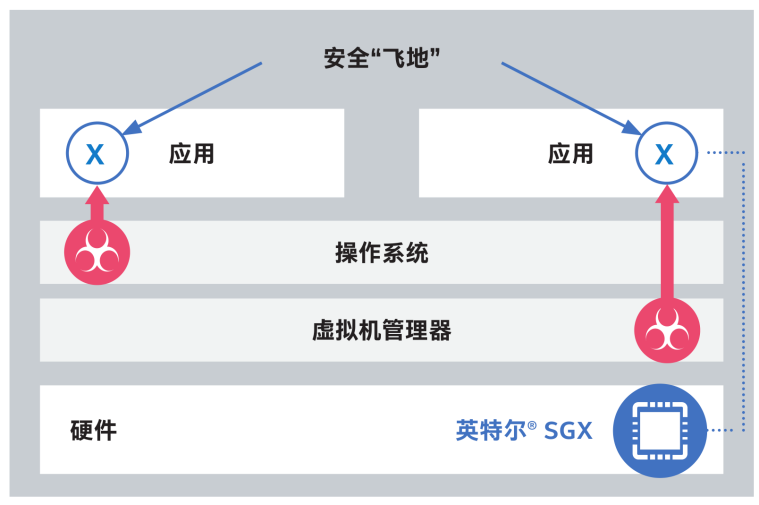

一方面,英特爾? SGX可以在內存空間中開辟出一個可信的、受到嚴密保護的安全“飛地(Enclave)”。它通過嚴格的訪問控制和加密操作去保障其中的數據完整性、數據機密性和代碼完整性,確保即使是主機操作系統、BIOS等高等級應用和底層基礎系統都不能隨意訪問這部分空間。

圖二 英特爾? SGX 提供的安全“飛地”

當一些敏感工作負載需要實現數據“可用不可見”時,英特爾? SGX就能以“飛地”機制為機密計算中的數據與代碼提供安全島。即便高等級應用、底層基礎系統在惡意攻擊中受損,“飛地”也可通過基于硬件的、增強型的安全防護來阻斷這些攻擊,避免其中的數據或代碼被竊取或篡改。

與此同時,英特爾? SGX也提供了完備的鑒權能力,能在阻斷攻擊的同時證明自己的運行未被篡改。這猶如一套完備可靠的、用于安全島準入的認證流程,讓數據、代碼的傳遞及進入“飛地”的動作變得更為安全牢靠。

隨著客戶對安全防范要求的提升,英特爾也對SGX技術進行了全面強化。在配置了面向單路和雙路的第三代英特爾? 至強? 可擴展處理器的系統中,雙路系統中最高可支持1TB容量的“飛地”空間,更大的空間意味著能容納更多、更大體量的應用程序和核心數據。當云上應用火力全開時,可實現更大數據量的機密計算無疑更能輕松應對數據安全挑戰。

實戰:攜手京東云,英特爾? SGX助力TalkingData構建基于TEE的數據安全島

如何實現數據價值挖掘最大化?建立大數據平臺無疑是重要的方向之一。聯動多源數據,盤活數據價值,正成為企業洞悉消費者需求、驅動業務創新的最佳策略之一。

什么是數據價值挖掘中的最大隱患?答案也很明確,安全隱患。高自由度的數據流通,意味著隨時可能出現數據泄露等問題,帶來數據資產流失、合規性遭受質疑等風險。

企業用于數據價值挖掘的數據,往往是其各類業務場景中的關鍵數據,例如營銷數據。既要讓這些數據價值最大化,又要絕對保證數據內容不外泄,無疑需要像鋼絲繩上的踢踏舞表演一般,慎之又慎。

事實上,作為領先的數據服務提供商,TalkingData在為客戶設計和構建數據挖掘解決方案時,最耗費心思、也最難以說服客戶的內容之一,就是如何充分保證數據的安全性。

“營銷場景中數據紅利價值發揮的重要前提就是安全,特別是在個人信息保護法、數據安全法等法律法規相繼施行的背景下,數據安全更是成為事關企業數據戰略成敗的關鍵。”來自TalkingData 的數據產品專家這樣說道。

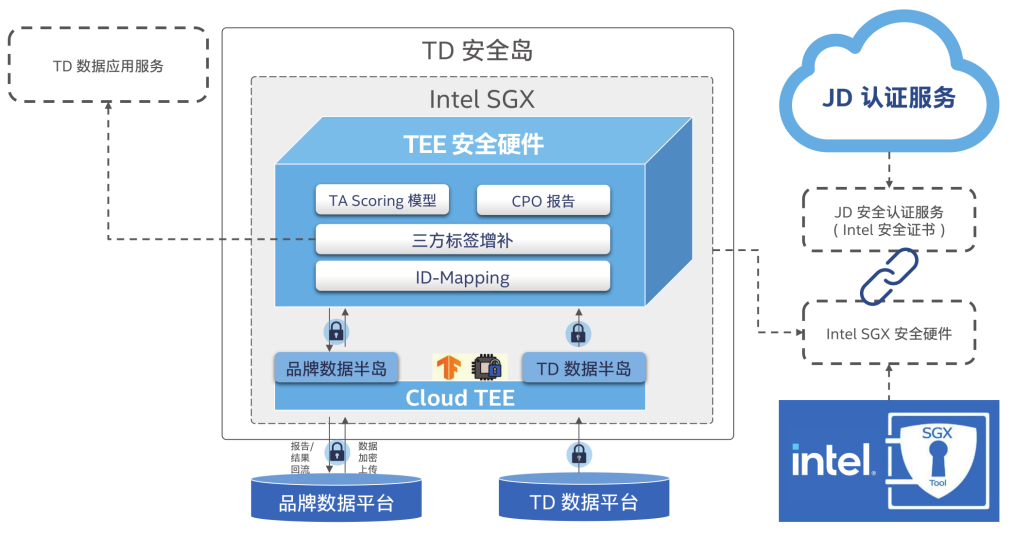

為此,TalkingData決定與英特爾和京東云展開合作,利用京東云安全環境以及英特爾? SGX技術,打造基于TEE的TalkingData安全島解決方案,來為企業數據價值挖掘打造值得信賴的安全保障。

傳說中,威尼斯人將制鏡工藝壟斷了300多年之久并獲取了巨額的財富。重要的方法之一是將所有的鏡子工坊搬到了穆拉諾島上,任何外國人都不能靠近。進出島嶼的只有密封的原料箱子和已經成品裝箱的鏡子。

同樣,如圖三所示,TalkingData安全島解決方案的核心是京東云安全環境,以及基于英特爾? SGX構建的TD安全島(即前文所述的安全“飛地”),來自企業客戶與TalkingData的數據會在經過動態加密后上傳到其中。

在使用這些加密數據執行三方標簽增補、ID-Mapping、TA Scoring 模型、CPO 報告等核心數據挖掘應用時,安全島會通過TLS(Transport Layer Security,安全傳輸層協議)鏈路來傳遞解密秘鑰,所有數據的解密及運行過程均在安全島上進行,數據不出硬件環境,最大限度的保證客戶及各參與方的數據安全。

圖三 TalkingData安全島平臺安全交付示意圖

而京東云安全環境也為方案提供了多重安全機制,例如遠程可信安全驗證服務,這一認證服務可用于驗證、監控、及管理安全島。只有被其認證通過,才能登上特定的“獨木船”去訪問安全島。

現在,這一方案已在多個行業進行了部署實施,來自客戶的反饋表明,其能夠有效解決數據服務中,數據提供方、數據需求方、算法方、渠道方等多方的安全顧慮,在安全可信的環境下實現數據的融合互通。

可以說,集成了京東云安全環境以及英特爾? SGX的TalkingData 安全島,以其在硬件層面“看得見”的安全性,吸引了更多的企業和用戶可以放心地將敏感數據、關鍵業務部署在云端,享受更多云服務帶來的優勢,從而更大限度發揮數據的價值,有效助力客戶賦能數據應用的落地和價值產出。

更多云端場景正在引入機密計算

事實上,隨著機密計算方案的不斷演進,以及英特爾等積極參與方在相關軟硬件技術上的持續推進,更多在云端部署具有優勢的應用正在開展機密計算的實踐與探索,包括區塊鏈、邊緣云以及物聯網等。英特爾? SGX、英特爾? TDX等機密計算相關技術在這些領域的運用,正幫助更多云服務用戶擺脫隨處可見的數據孤島,在敏感型工作負載、數據應用和數據分析上獲得更強的競爭力。

??[1]?? 如欲了解更多詳情,請訪問:https://www.intel.cn/content/www/cn/zh/cloud-computing/the-critical-need-for-confidential-computing.html

??[2]?? 如欲了解更多詳情,請訪問:https://www.intel.cn/content/www/cn/zh/customer-spotlight/cases/confidential-computing-possibilities-cloud.html