補齊“使用態”數據隱私短板,云服務連接世界更安心!

在海邊休假的劉博士,出發沖浪前用手機瀏覽了實驗室中運行的測試,確認一切正常,安心地打了個“響指”拿起帆板。英國測試團隊的Lily,下午收到印度開發團隊提交的新功能,熟練地遠程登錄系統,一鍵啟動自動化測試。

今天,從軟件開發、協作醫療,到智能制造、智慧金融,與人工智能(AI)、大數據、物聯網以及邊緣計算等前沿技術相互融合的云服務,正讓自由流動的數據呈現出無與倫比的價值,讓我們這個世界變得更為快捷且美好。

然而,數據價值越豐富,其受到的“覬覦”也就越多。翻開各種媒體報道我們就可以發現,近年來云端數據所受到的攻擊,包括數據竊取、代碼篡改等等層出不窮。這不僅威脅著各行業中云服務應用的使用安全,進一步地,也在造成形形色色的數據壁壘,讓數據失去其應有的產業生態價值。

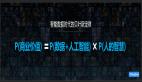

雖然數據安全專家已通過各種安全傳輸(例如安全傳輸層協議)和安全存儲(例如非對稱加密)等技術來保障傳輸、存儲狀態下的數據安全,但這些加密方案卻無法覆蓋使用狀態下的數據。這是因為,當數據(包括處理數據的代碼)在執行時,CPU與內存需要使用明文(未加密的數據與應用代碼)才能進行計算處理,這就給惡意者以可趁之機,通過攻擊內存中的內容來實施攻擊行為。

圖一 三種狀態下的數據保護??[1]??

隨著云端協作愈發廣泛與頻繁,這一安全威脅也正成為云服務在更多領域實現商業化落地的阻礙,尤其是在金融、醫療等受到嚴格數據監管的行業,對數據泄露的擔憂,更讓云服務的使用舉步維艱。

“軟”的不行,那就來“硬”的?看硬件級的機密計算如何保障云數據安全

既然數據與代碼在使用狀態下,很難使用加密等“軟”方法來實現安全措施,那么我們是否可以換一個思路,“軟”的不行,那就來“硬”的?

業界的技術發展路線告訴我們,這個想法很靠譜。

現在,基于硬件可信執行環境(Trust Execution Environment,以下簡稱TEE)的機密計算(Confidential Computing)技術,正為上述數據使用狀態下的安全隱患帶來有效對策。

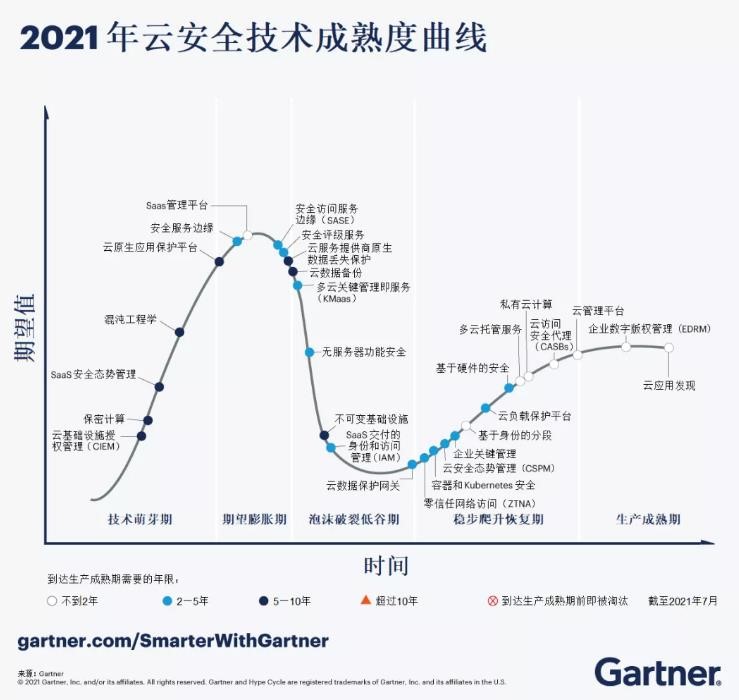

正如字面含義所體現的,TEE可以提供一定級別的,保證數據完整性、數據機密性和代碼完整性的環境,未經授權的實體無法查看、添加、刪除或更改在TEE內使用中的數據或代碼。而在具體的技術實現上,TEE會通過CPU,在內存中給敏感數據與代碼分配一塊隔離的內存,除非經過授權,任何軟硬件,包括主機操作系統(Host OS)、虛擬機監控程序 (VMM)、BIOS等統統不能訪問。

圖二 在可信邊界內為敏感數據與代碼提供保護

有了TEE的保護,機密計算就可以在云環境中劃出一條可信邊界,受保護的敏感數據與代碼留在可信邊界內,而其它不受信任的組件、數據等則留在邊界外。這種設計帶來的優勢顯而易見。首先,只有經過授權并獲得密鑰的應用才能訪問數據或代碼,而其它組件是無法穿越可信邊界去觸達到數據或代碼,這滿足了對云端數據“可用不可見”的安全要求。其次,基于硬件的安全區域設置,也保證了可由CPU來實現敏感數據與代碼對外界的“強隔離”。

更重要的是,機密計算在為敏感型工作負載提供實時保護、確保云端數據安全性的同時,并沒有犧牲云服務的敏捷性。

在以往的云服務方案中,用戶可能會戰戰兢兢地設計出復雜的系統架構來保證數據安全,例如將受到嚴格保護的本地系統與云上服務對接。這樣做的后果之一是,當應用場景發生變化時,云服務的更新也會超級繁瑣。

而在硬件中劃出安全邊界的模式,顯然就不存在這樣的麻煩。只需要選擇支持TEE的硬件產品(例如內置英特爾? SGX的第三代英特爾? 至強? 可擴展處理器)就可以在云環境中方便地部署機密計算方案。

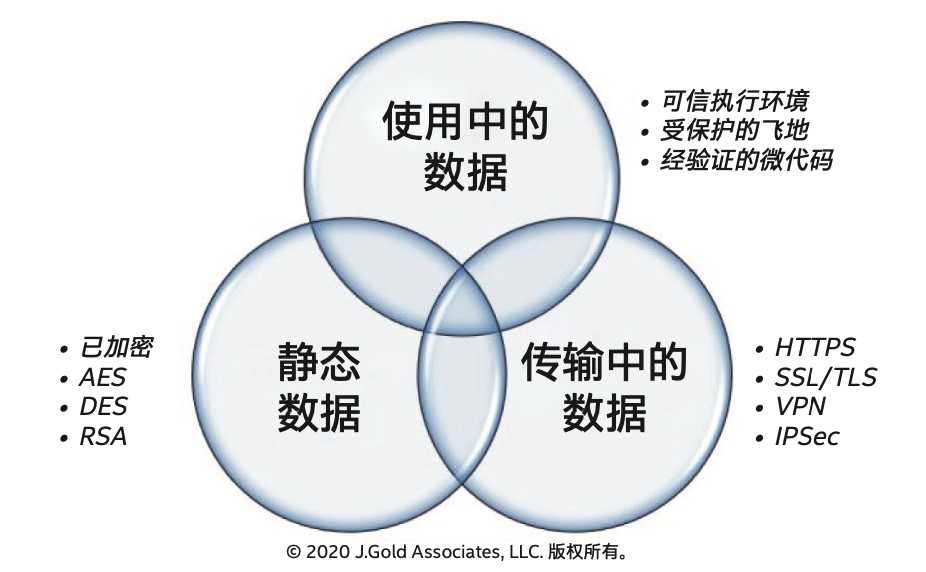

圖三 處于上升期的機密計算技術(圖中保密計算即機密計算)

這些優勢,也促使國際權威獨立研究機構Gartner 將機密計算列為其 2021年云安全成熟度曲線上的29種技術之一。一項Gartner的觀點表示,“哪怕對于最不情愿采用云的組織而言,現在也有機密計算等一些技術可以解決老大難問題。您不用擔心是不是可以信任云提供商。”??[2]??

如今,機密計算已被廣泛應用在密鑰/憑證/令牌的安全存儲與處理、公有云場景、區塊鏈,以及邊緣云與物聯網場景中,保護企業和最終用戶的敏感數據和代碼,免受數據執行期間的安全威脅。

實現TEE的優選方案,英特爾? SGX用“飛地”為敏感數據保駕護航

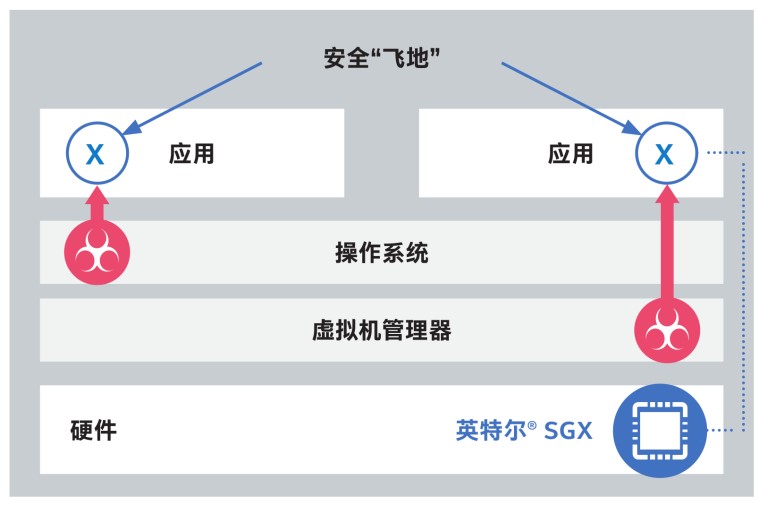

現在讓我們再來談一談TEE的具體實現。目前,由英特爾推出的英特爾? SGX(英特爾? Software Guard Extensions,英特爾? 軟件防護擴展)和英特爾? TDX(英特爾? Trust Domain Extensions,英特爾? 信任域擴展)無疑是業界在機密計算方案上的重要抓手。英特爾? TDX可將虛擬機(VM)和平臺上的虛擬機管理程序(VMM)與任何其他非信任域Trust Domain (TD) 的軟件隔離,以保護TD、VM免受軟件安全威脅。而由英特爾? SGX提出的“飛地(Enclave)”設計,幾乎能夠被視為TEE的代名詞。

事實上,英特爾? SGX的確有足夠驕傲的理由來扮演這個角色——對敏感數據和代碼提供的增強型安全防護。

基于第三代英特爾? 至強?可擴展處理器提供的支持,英特爾? SGX能在內存空間中開辟出一個可信的、受到嚴密保護的安全“飛地”去保障其中的數據完整性、數據機密性和代碼完整性,即便是主機操作系統、BIOS等高等級應用和底層基礎系統都不能隨意訪問。

圖四 英特爾? SGX 提供的安全“飛地”

借助完備的加密和鑒權能力,英特爾? SGX能確保只有經過授權的應用才能訪問“飛地”中的數據與代碼。而在此之外,即便高等級應用、底層基礎系統在惡意攻擊中受損,“飛地”也可通過基于硬件的、增強型的安全防護來阻斷這些攻擊,避免其中的數據或代碼被竊取或篡改。

在新一代的CPU產品中,英特爾也對SGX技術進行了全面強化。例如,目前在雙路系統中最高可支持1TB容量的“飛地”空間(配置了面向單路和雙路的第三代英特爾? 至強? 可擴展處理器的系統)。“飛地”空間越大,其能承載和提供保護的應用程序和核心數據也就越多,由此用戶能夠開展的云上協作也可以變得更為豐富多樣。

英特爾? SGX助力Azure,為敏感行業客戶打造高安全性數據共享模式??[3]??

作為全球領先的云服務提供商,Azure為用戶提供云上機密計算方案的歷史由來已久。在Azure看來,由云服務帶來的數據共享價值,正使越來越多的行業從中收益。而要讓用戶的利益最大化、風險最小化,那么首先就要保證云端數據的安全性。

這對于那些嚴格受到監督的行業而言,尤為重要。傳統上,金融、醫療這些行業在部署使用云服務時本來就慎之又慎,而對核心業務、關鍵數據的“上云”,更是不敢越雷池半步。但與此同時,那些基于區塊鏈、AI等技術構建的新業務、新場景,又對數據共享提出了迫切的需求。

為此,Azure正與英特爾一起,利用英特爾? SGX及云基礎設施來打造有效的云上機密計算方案。這兩者產生的互補效應顯而易見,英特爾?SGX提供基于TEE的安全保護,Azure云服務提供部署的便捷性和易擴展性,面向開發者的Open Enclave SDK或英特爾軟件防護擴展的英特爾?SDK幫助Azure機密計算構建平臺,“組合拳”下能讓不同行業的用戶方便地獲得安全且高效的數據共享模式,使企業能夠簡化其保密計算應用的開發和管理。

下面讓我們看看實戰效果如何?

某金融企業一直致力于通過手機短信應用程序,為用戶提供快速、易于使用的加密貨幣支付方式。既然是加密支付,那用戶自然不希望交易數據有半點泄露的風險,甚至Azure提供的云服務本身,也不能染指。

那么這其中的難點就在于,如何讓交易數據不可見的同時,完成對交易本身的驗證?

為此,Azure提供的機密計算方案給出了巧妙的設計。首先,英特爾? SGX為交易創建了一個基于內存的TEE,任何TEE外的未授權實體都不能訪問或者修改其中的數據。其次,TEE中交易的過程是由“不可見”的區塊鏈來完成,這有兩層含義。第一,簽名者對其所簽署的消息是不可見的。第二,簽名消息不可追蹤。

可以看到,這兩種設計的組合,既能保護交易數據的隱秘性,也使交易在云服務中能獲得高效驗證。

我們再來看看醫療行業的情況。為幫助醫療機構借助X光片來快速了解病患是否面臨生命危險,科研人員希望通過AI算法來對大量X光片數據開展訓練,并形成高效的X光片閱片及危險識別模型。

眾所周知,臨床數據是極為重要的隱私數據。為此,某研究機構正計劃基于Azure云服務來構建一個具有“零信任”環境的醫療保健平臺。在這里,英特爾? SGX將與Azure提供的云基礎設施(例如Azure Kubernetes服務,以及專門的數據和工作流)一起,來確保算法對醫療數據的使用是“可用而不可見”的狀態。

機密計算與云服務,推動更深入的數據洞察

云服務在部署靈活性、敏捷性上的優勢,正使其在更多場景中承擔起連接數據、應用和業務價值的重擔。尤其在邊緣數據愈發充沛的今天,云服務所提供的有效連接,正讓數據的采集、匯總、處理和分發變得高效且經濟。

但出于對數據保護、安全隱私和監管合規的要求,云端數據的安全性挑戰也與日俱增。借助英特爾? SGX、英特爾? TDX等機密計算相關技術的發展與部署,云數據安全專家正為這些安全問題提供有效的解決之道。兩者的結合,無疑將為更多行業用戶提供更廣泛的數據分析和更深入的數據洞察。

??[1]?? 圖片來源于研究報告《機密計算乃當務之急》,如欲了解詳情請訪問:https://www.intel.cn/content/www/cn/zh/cloud-computing/the-critical-need-for-confidential-computing.html

??[2]?? 相關Gartner圖文內容摘自公開網絡媒體:https://3w.huanqiu.com/a/c36dc8/44sCgH2ZD9b, https://www.163.com/dy/article/FP7RNG2R0511D6RL.html

??[3]?? Better Together:Azure ConfidentialComputing & Intel? Technologieshttps://www.intel.cn/content/www/cn/zh/cloud-computing/azure-confidential-computing.html?