覺得這個經歷比較有意思,整理一篇文章分享給大家。

jwt的問題

首先說明一個jwt存在的問題,也就是要替換jwt的原因:

jwt無法在服務端主動退出的問題

jwt無法作廢已頒布的令牌,只能等到令牌過期問題

jwt攜帶大量用戶擴展信息導致降低傳輸效率問題

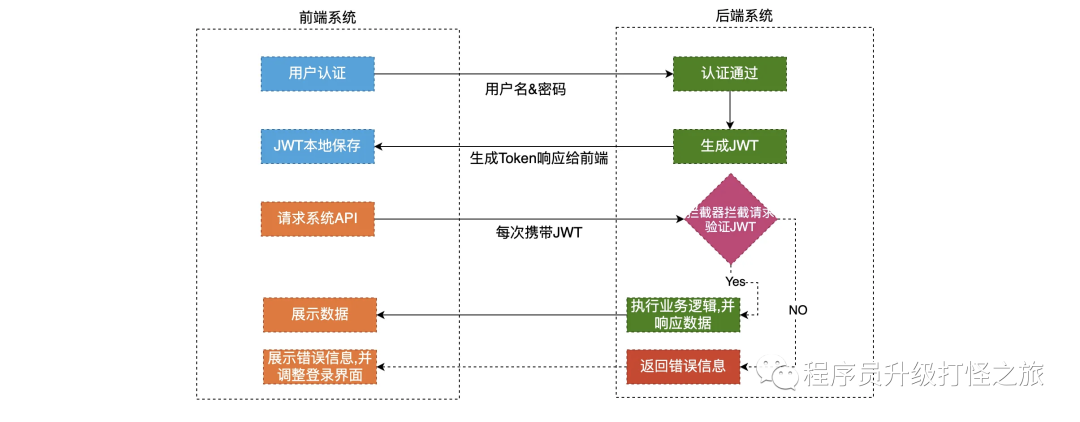

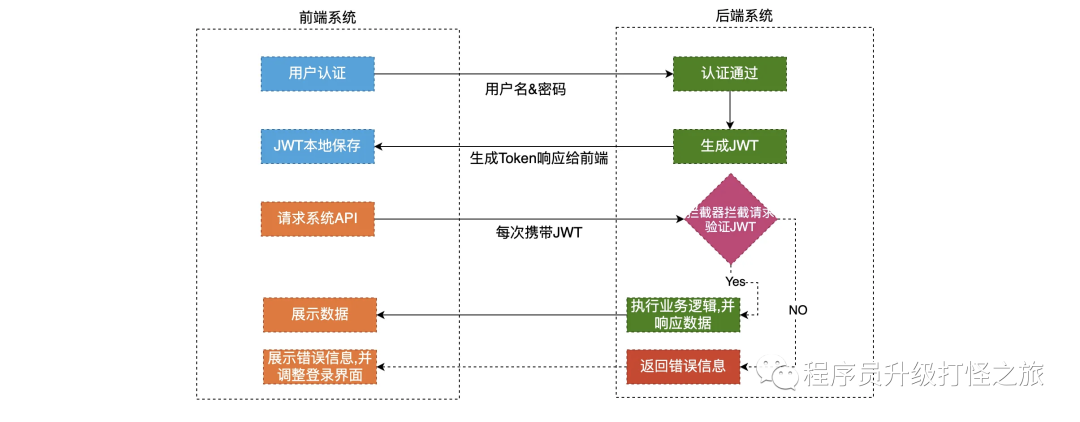

jwt的請求流程圖

gtoken的優勢

gtoken的請求流程和jwt的基本一致。

gtoken的優勢就是能幫助我們解決jwt的問題,另外還提供好用的特性,比如:

- gtoken支持單點應用使用內存存儲,支持個人項目文件存儲,也支持企業集群使用redis存儲,完全適用于個人和企業生產級使用;

- 有效避免了jwt服務端無法退出問題;

- 解決jwt無法作廢已頒布的令牌,只能等到令牌過期問題;

- 通過用戶擴展信息存儲在服務端,有效規避了jwt攜帶大量用戶擴展信息導致降低傳輸效率問題;

- 有效避免jwt需要客戶端實現續簽功能,增加客戶端復雜度;支持服務端自動續期,客戶端不需要關心續簽邏輯;

注意問題

支持服務端緩存自動續期功能,不需要通過refresh_token刷新token,簡化了客戶端的操作

版本問題千萬注意:在gtoken v1.5.0全面適配GoFrame v2.0.0 ; GoFrame v1.X.X 請使用GfToken v1.4.X相關版本

TIPS:下面我的演示demo和源碼閱讀都是基于v1.4.x版本的。

后面會更新視頻教程,帶大家完成最新版goframe和gtoken的教程,有需要的小伙伴可以關注我一下。

演示demo

下面的演示demo可以復制到本地main.go文件中執行,更新依賴包的時候千萬注意版本。

重點說一下踩的坑,Login方法會要求我們返回兩個值:

第一個值對應userKey,后續我們可以根據userKey獲得token

第二個值對應data,是interface{}類型,我們可以在這里定義例如userid、username等數據。

先有這個概念即可,為了讓大家更好理解,文章最后會帶大家讀源碼。

入門示例

代碼段的關鍵邏輯,已經添加了注釋。

package main

import (

"github.com/goflyfox/gtoken/gtoken"

"github.com/gogf/gf/frame/g"

"github.com/gogf/gf/net/ghttp"

"github.com/gogf/gf/os/glog"

)

var TestServerName string

//var TestServerName string = "gtoken"

func main() {

glog.Info("########service start...")

g.Cfg().SetPath("example/sample")

s := g.Server(TestServerName)

initRouter(s)

glog.Info("########service finish.")

s.Run()

}

var gfToken *gtoken.GfToken

/*

統一路由注冊

*/

func initRouter(s *ghttp.Server) {

// 不認證接口

s.Group("/", func(group *ghttp.RouterGroup) {

group.Middleware(CORS)

// 調試路由

group.ALL("/hello", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("hello"))

})

})

// 認證接口

loginFunc := Login

// 啟動gtoken

gfToken := >oken.GfToken{

ServerName: TestServerName,

LoginPath: "/login",

LoginBeforeFunc: loginFunc,

LogoutPath: "/user/logout",

AuthExcludePaths: g.SliceStr{"/user/info", "/system/user/info"}, // 不攔截路徑 /user/info,/system/user/info,/system/user,

MultiLogin: g.Config().GetBool("gToken.MultiLogin"),

}

s.Group("/", func(group *ghttp.RouterGroup) {

group.Middleware(CORS)

gfToken.Middleware(group)

group.ALL("/system/user", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("system user"))

})

group.ALL("/user/data", func(r *ghttp.Request) {

r.Response.WriteJson(gfToken.GetTokenData(r))

})

group.ALL("/user/info", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("user info"))

})

group.ALL("/system/user/info", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("system user info"))

})

})

// 啟動gtoken

gfAdminToken := >oken.GfToken{

ServerName: TestServerName,

//Timeout: 10 * 1000,

LoginPath: "/login",

LoginBeforeFunc: loginFunc,

LogoutPath: "/user/logout",

AuthExcludePaths: g.SliceStr{"/admin/user/info", "/admin/system/user/info"}, // 不攔截路徑 /user/info,/system/user/info,/system/user,

MultiLogin: g.Config().GetBool("gToken.MultiLogin"),

}

s.Group("/admin", func(group *ghttp.RouterGroup) {

group.Middleware(CORS)

gfAdminToken.Middleware(group)

group.ALL("/system/user", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("system user"))

})

group.ALL("/user/info", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("user info"))

})

group.ALL("/system/user/info", func(r *ghttp.Request) {

r.Response.WriteJson(gtoken.Succ("system user info"))

})

})

}

func Login(r *ghttp.Request) (string, interface{}) {

username := r.GetString("username")

passwd := r.GetString("passwd")

if username == "" || passwd == "" {

r.Response.WriteJson(gtoken.Fail("賬號或密碼錯誤."))

r.ExitAll()

}

return username, "1"

/**

返回的第一個參數對應:userKey

返回的第二個參數對應:data

{

"code": 0,

"msg": "success",

"data": {

"createTime": 1652838582190,

"data": "1",

"refreshTime": 1653270582190,

"userKey": "王中陽",

"uuid": "ac75676efeb906f9959cf35f779a1d38"

}

}

*/

}

// 跨域

func CORS(r *ghttp.Request) {

r.Response.CORSDefault()

r.Middleware.Next()

}

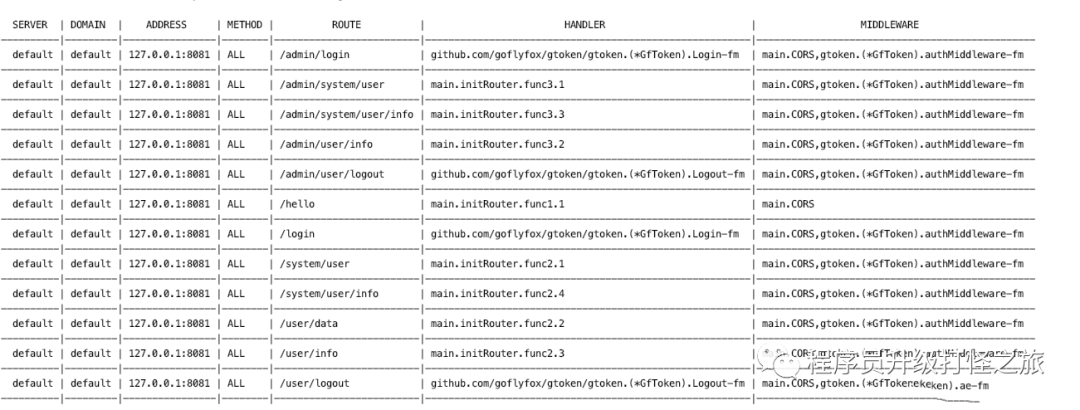

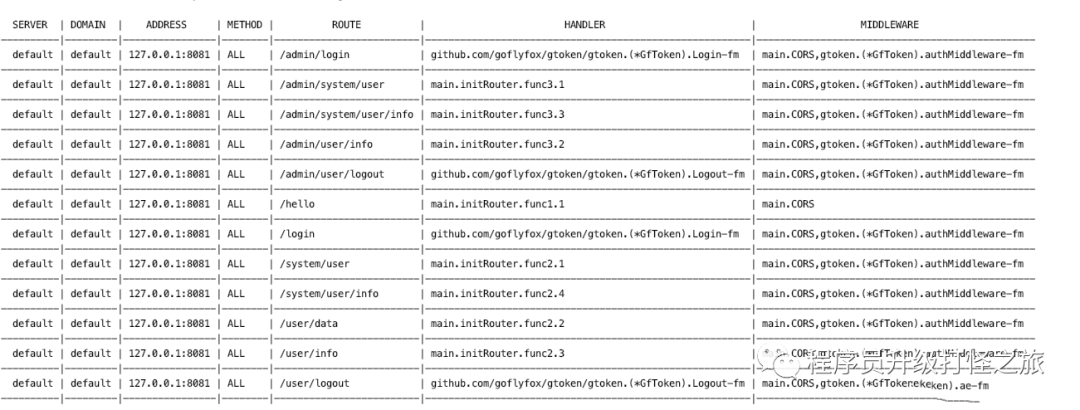

運行效果

啟動項目:

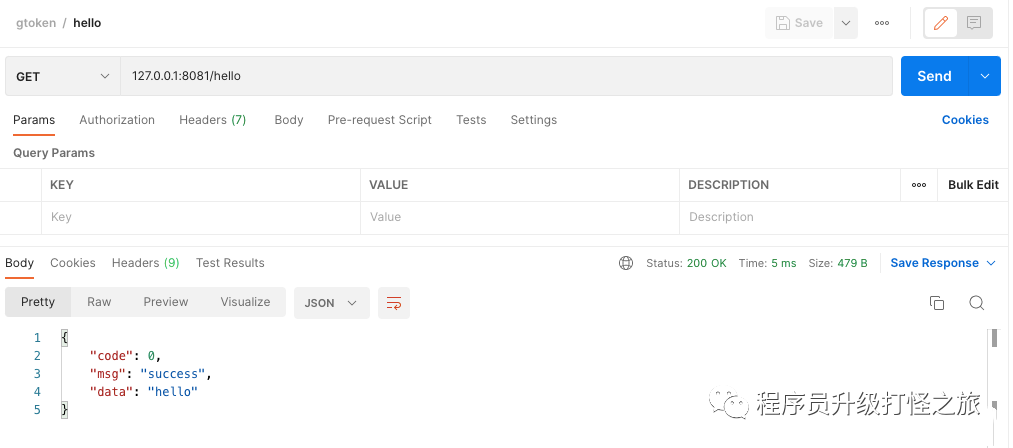

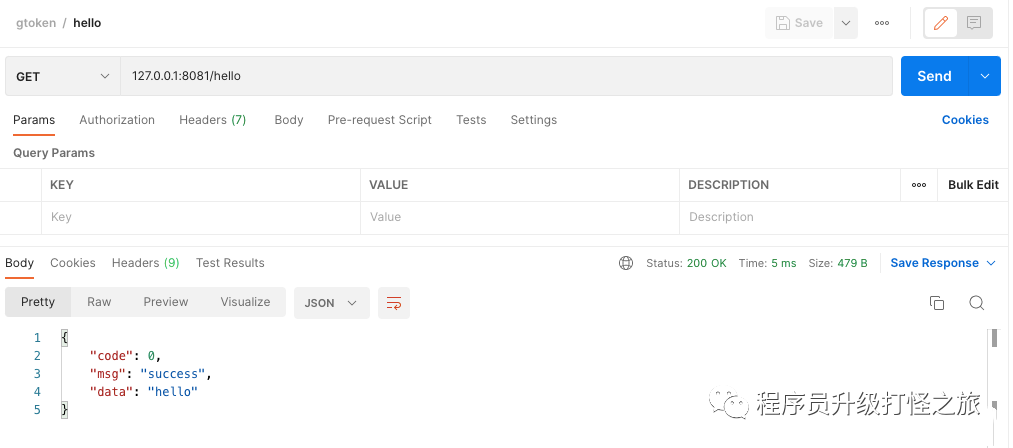

訪問不認證接口:返回成功

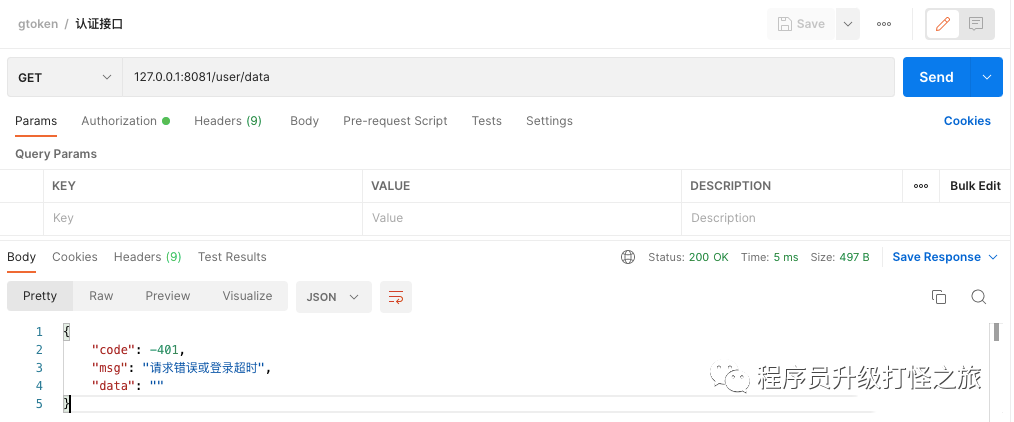

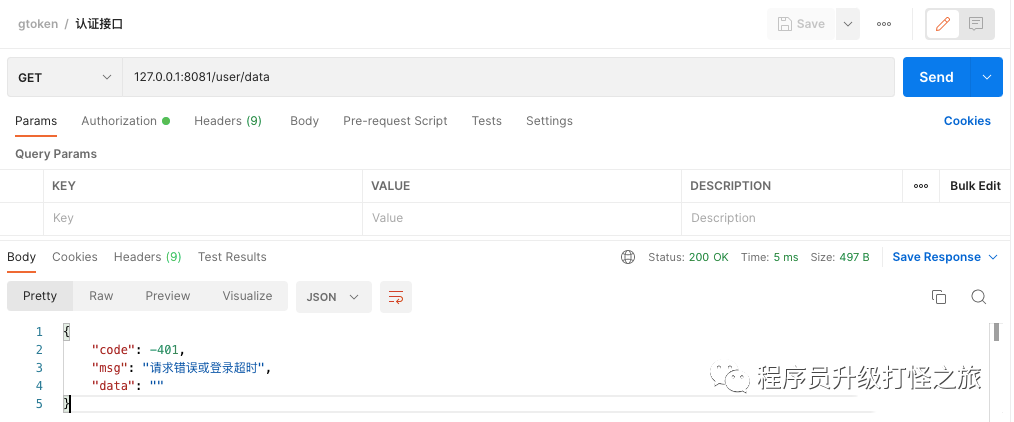

未登錄時訪問認證接口:返回錯誤提示

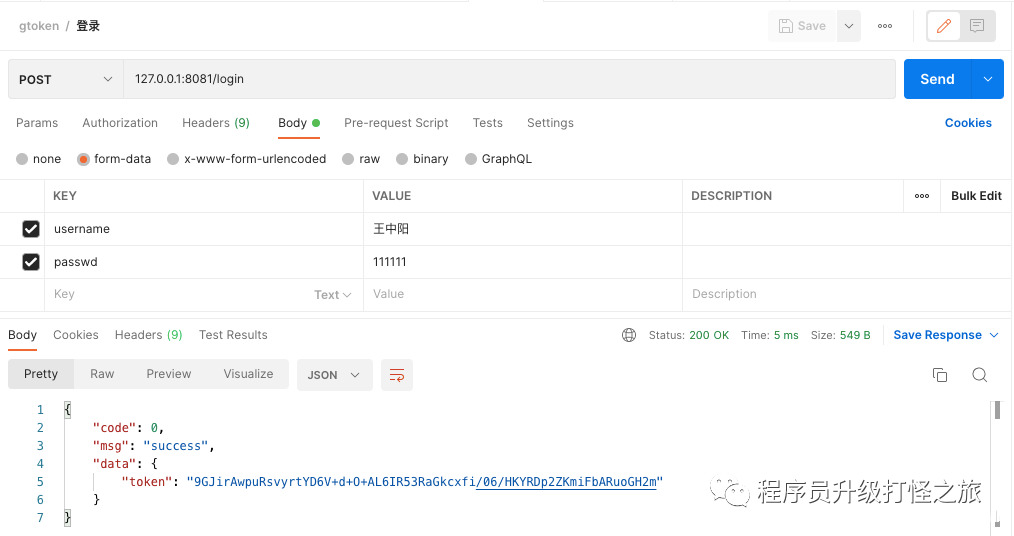

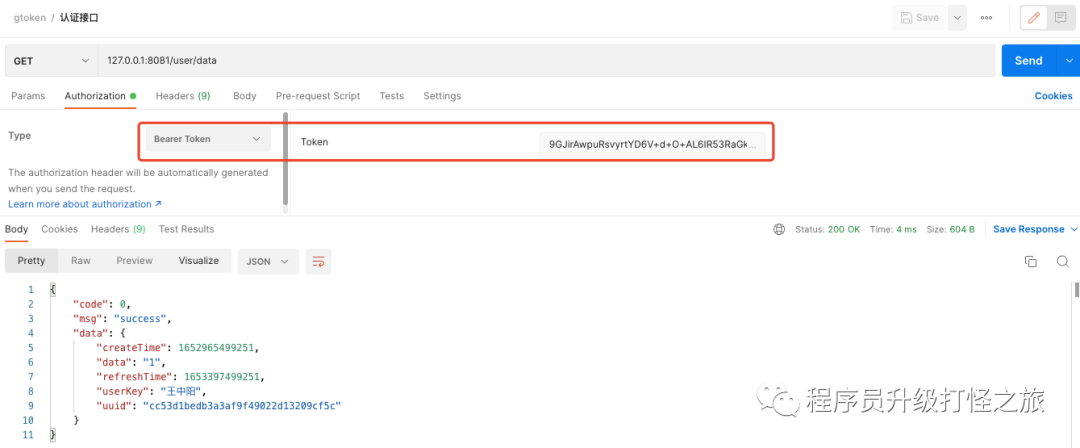

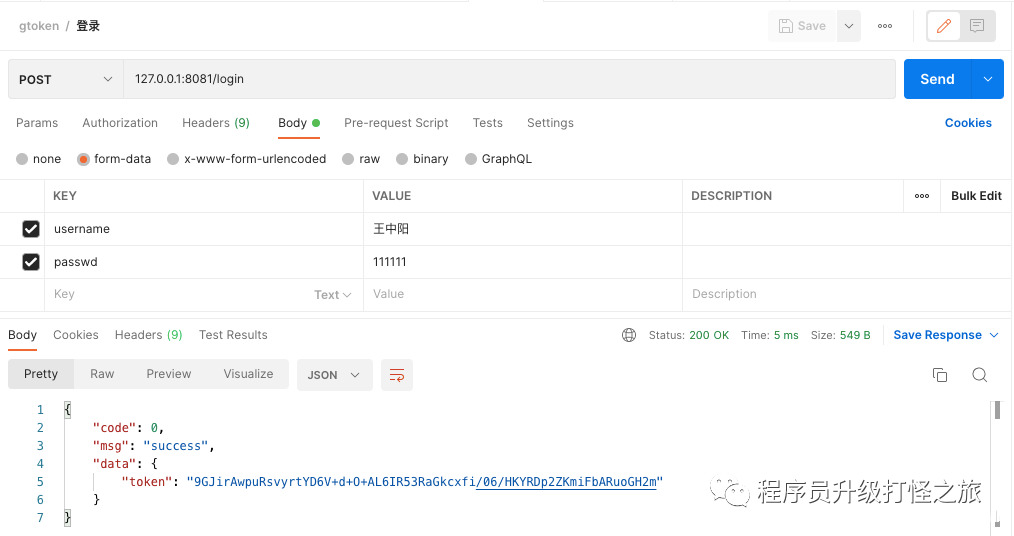

請求登錄接口:返回token

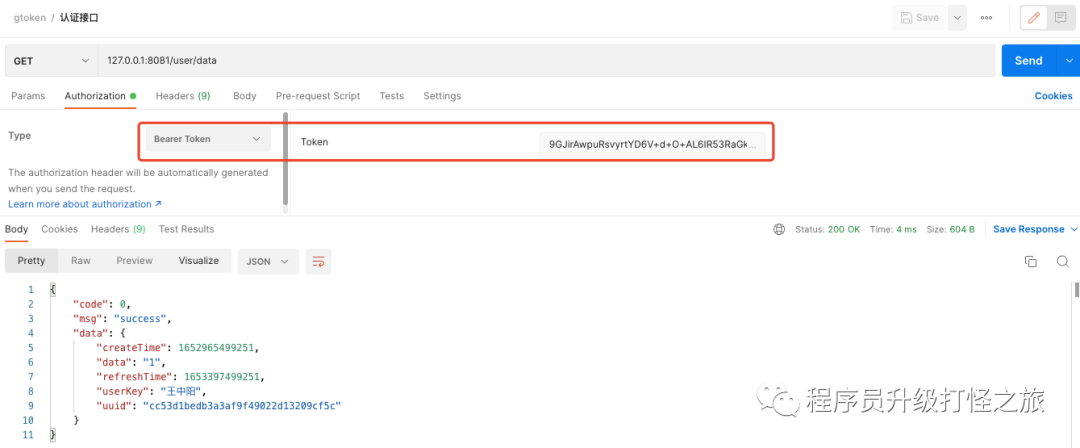

攜帶token再次訪問認證接口:返回成功

以上就跑通了主體流程,就是這么簡單。

分析源碼

下面帶大家分析一下源碼,學習一下作者是如何設計的。

刷新token

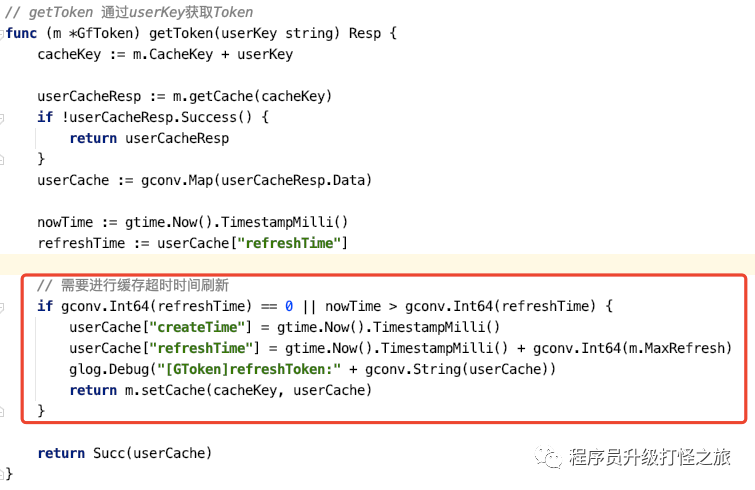

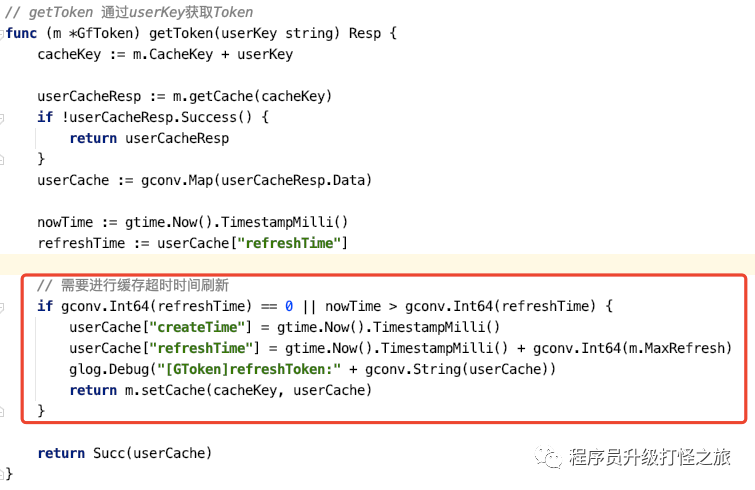

首先我認為gtoken很好的設計思想是不使用refresh_token來刷新token,而是服務端主動刷新。

在源碼的getToken方法中做了更新refreshTime和createTime的處理。

更新createTime為當前時間,refreshTime為當前時間+自定義的刷新時間。

如下圖所示,getToken方法在每次執行validToken校驗token的時候都會調用,即每次校驗token有效性時,如果符合刷新token有效期的條件,就會進行刷新操作(刷新token的過期時間,token值不變)

這樣就實現了無感刷新token。

GfToken結構體

我們再來看一下GfToken的結構體,更好的理解一下作者的設計思路:

因為CacheMode支持redis,也就意味著支持集群模式。

我們在啟動gtoken的時候,只需要設置登錄和登出路徑,另外登錄和登出都提供了BeforeFunc和AfterFunc,讓我們能清晰界定使用場景。

// GfToken gtoken結構體

type GfToken struct {

// GoFrame server name

ServerName string

// 緩存模式 1 gcache 2 gredis 默認1

CacheMode int8

// 緩存key

CacheKey string

// 超時時間 默認10天(毫秒)

Timeout int

// 緩存刷新時間 默認為超時時間的一半(毫秒)

MaxRefresh int

// Token分隔符

TokenDelimiter string

// Token加密key

EncryptKey []byte

// 認證失敗中文提示

AuthFailMsg string

// 是否支持多端登錄,默認false

MultiLogin bool

// 是否是全局認證,兼容歷史版本,已廢棄

GlobalMiddleware bool

// 中間件類型 1 GroupMiddleware 2 BindMiddleware 3 GlobalMiddleware

MiddlewareType uint

// 登錄路徑

LoginPath string

// 登錄驗證方法 return userKey 用戶標識 如果userKey為空,結束執行

LoginBeforeFunc func(r *ghttp.Request) (string, interface{})

// 登錄返回方法

LoginAfterFunc func(r *ghttp.Request, respData Resp)

// 登出地址

LogoutPath string

// 登出驗證方法 return true 繼續執行,否則結束執行

LogoutBeforeFunc func(r *ghttp.Request) bool

// 登出返回方法

LogoutAfterFunc func(r *ghttp.Request, respData Resp)

// 攔截地址

AuthPaths g.SliceStr

// 攔截排除地址

AuthExcludePaths g.SliceStr

// 認證驗證方法 return true 繼續執行,否則結束執行

AuthBeforeFunc func(r *ghttp.Request) bool

// 認證返回方法

AuthAfterFunc func(r *ghttp.Request, respData Resp)

}

思考題

我有N個子系統如何用gtoken實現sso登錄呢?即實現一個子系統登錄,其他各個子系統都自動登錄,而無需二次登錄呢?

想一想

.

.

.

我想到的解決方案是配合cookie實現:各個子系統二級域名不一致,但是主域名一致。

我在登錄之后把token寫入主域名的cookie中進行共享,前端網站通過cookie獲得token請求服務接口。

同時在刷新token之后,也要刷新cookie的有效期,避免cookie失效導致獲取不到token。

進一步閱讀源碼

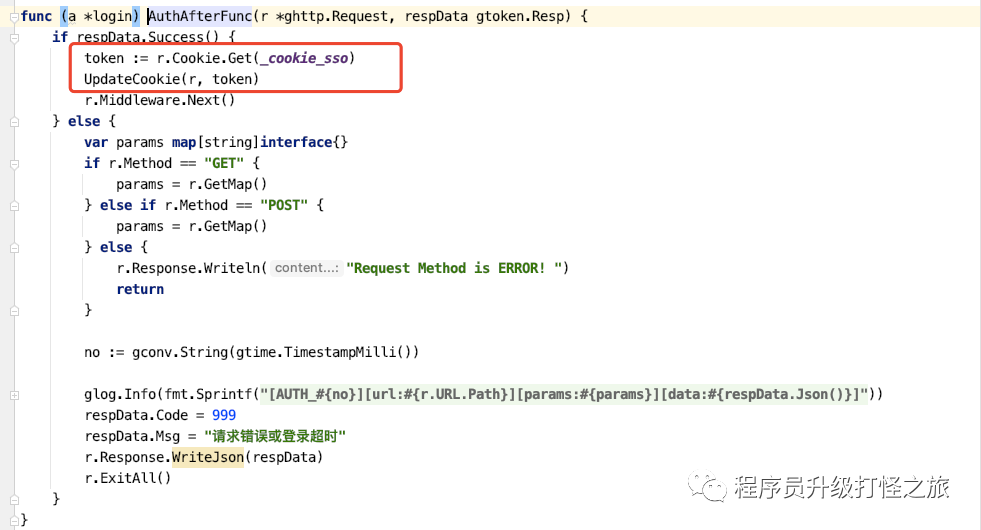

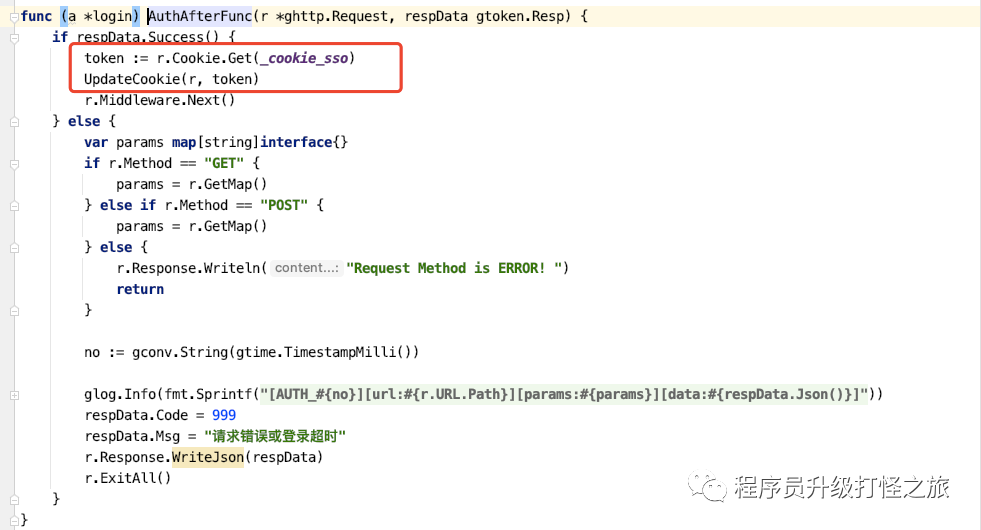

在經過又一次仔細閱讀源碼之后,找到了刷新cookie有效期的合適場景:AuthAfterFunc,我們可以重寫這個方法,來實現驗證通過后的操作:

如果token驗證有效則刷新cookie有效期;如果驗證無效則自定義返回信息。(往往我們自己項目中的code碼和gtoken定義的不一致,但是gtoken支持非常方便的重寫返回值)

總結

我們項目之前是使用jwt實現sso登錄,在剛剛拿到需求要重寫時,自己也是一頭霧水。

在沒有認真閱讀gtoken源碼之前,我已經設計了refresh_token刷新的策略。

在仔細閱讀源碼之后,發現真香。

這次經歷最大的收獲是:碰到不好解決的問題,帶著問題去閱讀源碼是非常高效的方式。

本文轉載自微信公眾號「 程序員升級打怪之旅」,作者「王中陽Go」,可以通過以下二維碼關注。

轉載本文請聯系「 程序員升級打怪之旅」公眾號。