新的惡意軟件 WikiLoader 針對意大利組織

研究人員發現了一種新的惡意軟件,名為 WikiLoader 惡意軟件。之所以這樣命名,是因為它向維基百科發出請求,希望得到內容中包含 "The Free "字符串的響應。

WikiLoader 惡意軟件的主要目標是意大利企業及組織。

WikiLoader 是一種高級下載管理器,旨在部署額外的惡意有效載荷。該惡意軟件采用了巧妙的規避方法和獨特的代碼執行,使其難以檢測和分析。

目前來看,WikiLoader 的創建目的可能是出租給特定的網絡犯罪行為者。

Proofpoint 關于 WikiLoader 的報告稱:"根據觀察到的使用情況,預計這種惡意軟件很可能會被其他威脅行為者使用,特別是那些作為初始訪問代理(IAB)運營的威脅行為者。

傳播 WikiLoader 惡意軟件的活動

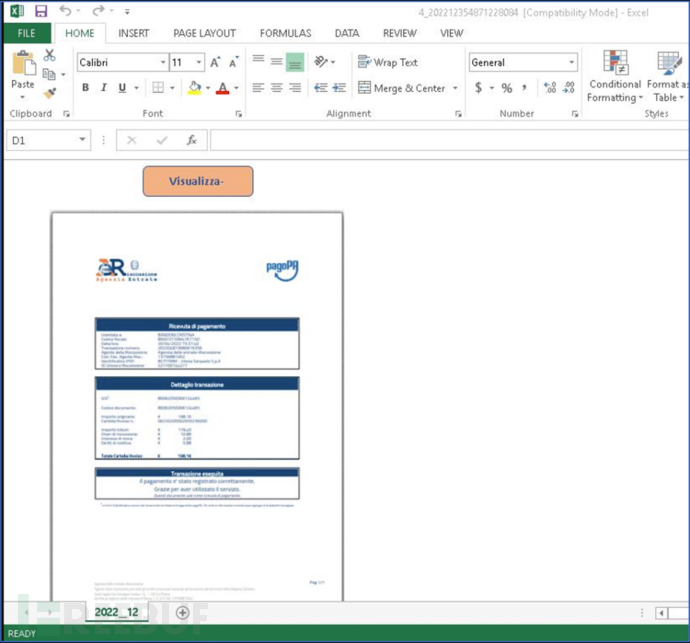

WikiLoader 惡意軟件會通過電子郵件發送給用戶,郵件附件包括 Microsoft OneNote、PDF 文檔或 Excel 表單,如下截圖所示。

Excel 附件被設計成意大利稅務局的樣子,但實際上這只是欺騙用戶的虛假文件。

網絡安全公司Proofpoint在其博客文章中詳細介紹了WikiLoader,作為一個下載器,它可以安裝第二個惡意軟件有效載荷,并能逃避檢測。

這種被開發的惡意軟件可以訪問網絡主機,并通過 HTTP cookies 外泄主機數據。網絡犯罪分子被發現使用 Discord 的 CDN 作為文件主機。不過,尚未證實 Discord 是否已被入侵。

使用 WikiLoader 的網絡犯罪分子在任何 Discord 聊天中上傳樣本,并將 Discord 鏈接復制到附件。

使用 WikiLoader 惡意軟件的網絡犯罪分子

WikiLoader 最先被一個名為 TA544 的網絡犯罪團伙發現使用。據了解,該組織曾使用 Ursnif 惡意軟件攻擊意大利的組織。研究人員認為,該惡意軟件主要會被作為初始訪問代理(IAB)的網絡犯罪分子使用。

Proofpoint的研究人員發現,從2022年12月開始,有近8個傳播WikiLoader惡意軟件的活動。另一個名為TA551的組織使用WikiLoader攻擊意大利組織。

今年2月,TA544被發現使用另一個更新版本的WikiLoader攻擊意大利組織。

今年 3 月,TA551 再次利用附在 OneNote 文檔中的可執行文件發送意大利語電子郵件。

今年 7 月 11 日,發現 TA544 使用了最新版本的 WikiLoader 惡意軟件。這次活動發送了超過 15 萬條信息,但目標不在意大利。

WikiLoader 惡意軟件的其他詳細信息

第一個版本的 WIkiLoader 惡意軟件的 shellcode 沒有進行太多的混淆處理,但在 2023 年 2 月 8 日發現的第二個版本增加了復雜性,并使用了編碼字符串。

第三個版本的 WikiLoader 惡意軟件進行了以下升級:

- 可進行間接系統調用

- 從裝載程序中滲出包含主機數據的 cookies

- 可在一小時內執行加載器

- Shellcode 階段是使用 NtWriteVirtualMemory 逐字節寫入的

在二月份的活動中,攻擊者發送了偽裝成意大利快遞服務的電子郵件。該電子郵件包含安裝了WikiLoader惡意軟件的VBA宏啟用Excel文檔。

Proofpoint 博客中寫道:這一版本的 WikiLoader 包含更復雜的結構、用于逃避自動分析的額外停滯機制以及編碼字符串的使用。

與惡意軟件一起使用的打包下載器是為了逃避檢測和分析。WikiLoader 惡意軟件可執行文件較小,用于下載實際有效載荷。這種機制還允許黑客控制有效載荷的傳輸。他們可以控制下載活動的時間范圍,并加入 IP 過濾等功能。

參考鏈接:https://thecyberexpress.com/wikiloader-malware-italian-organizations/