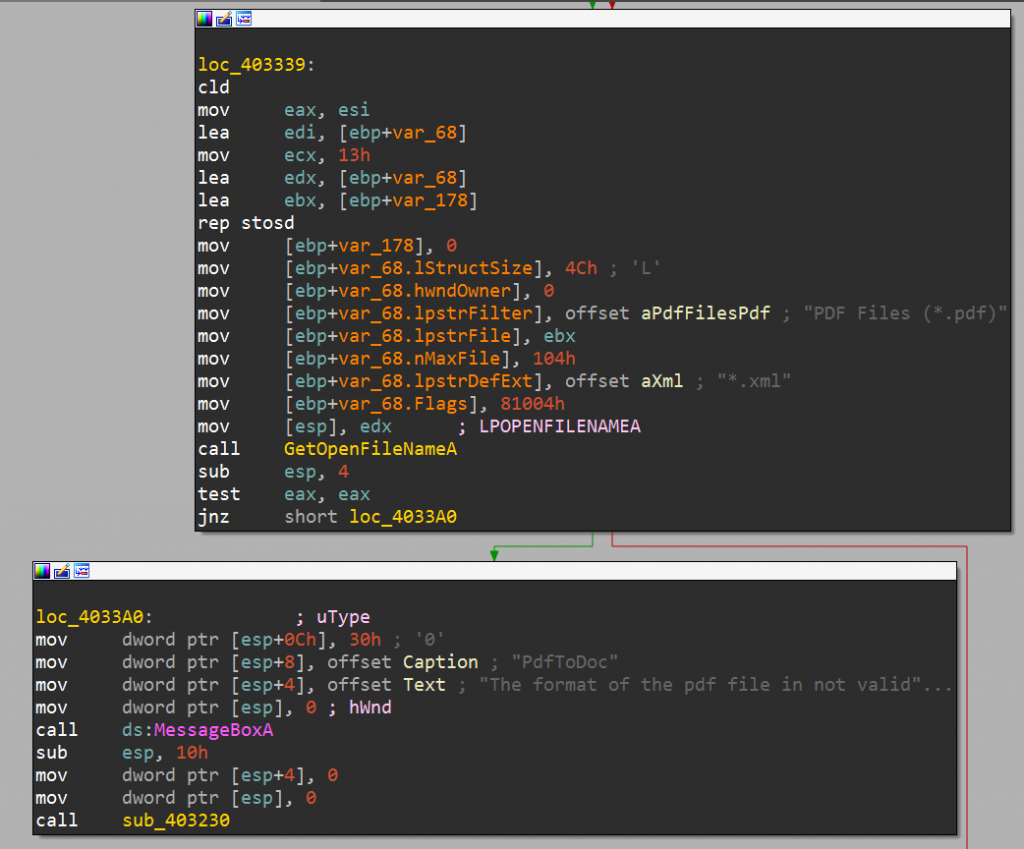

勒索攻擊和數據擦除攻擊的證書簽名都是哪來的?

2022年7月17日,阿爾巴尼亞新聞媒體報道了一次大規模網絡攻擊,該攻擊影響了阿爾巴尼亞政府的電子政務系統。后來經過調查,這些網絡攻擊是一個威脅活動的一部分,其目的可能是癱瘓該國的計算機系統。2022年9月10日,阿爾巴尼亞當地新聞報道了針對阿爾巴尼亞TIMS、ADAM和MEMEX系統的第二波網絡攻擊。

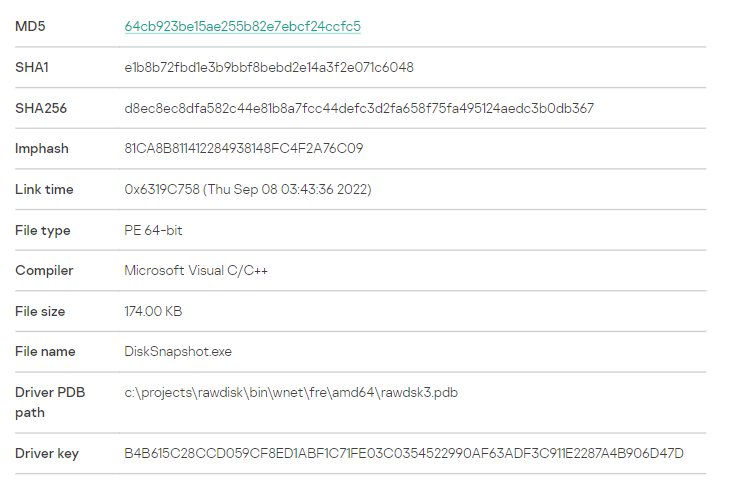

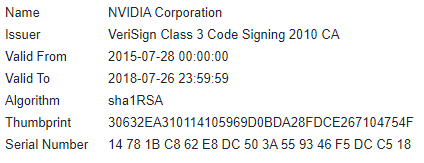

大約在同一時間,我們發現了勒索程序和擦除程序樣本與第一波中使用的類似,盡管有一些有趣的修改,可能允許規避安全控制和提高攻擊速度。在這些變化中,最主要的是嵌入一個原始磁盤驅動程序,在惡意程序內部提供了直接的硬盤訪問,修改了元數據,并使用Nvidia泄露的代碼簽名證書對惡意程序進行簽名。

在這篇文章中,我們介紹了:

1.用于針對阿爾巴尼亞個機構的第一波和第二波勒索程序和擦除式惡意程序,并詳細說明了與之前已知的ROADSWEEP勒索程序和ZEROCLEARE變體的聯系。

2.攻擊者使用英偉達(Nvidia)和科威特電信公司(Kuwait Telecommunications Company)的證書來簽署他們的惡意程序,前者已經泄露,但我們不確定他們是如何得到后者的。

3.我們發現了使用不同語言的不同攻擊組織之間的潛在合作關系,以及可能使用AnyDesk作為啟動勒索程序/擦除攻擊感染的初始入口點。

4.在第二波攻擊中實現自動化和加速擦拭的變化讓人想起中東臭名昭著的Shamoon擦除攻擊攻擊。

下面,我們將比較和討論第一波和第二波勒索程序和擦除式惡意程序之間的區別。

初始感染——不同攻擊組織之間合作關系和使用AnyDesk實用程序的證據

雖然我們無法在分析的攻擊中確定攻擊者的初始入口點,但在第二波攻擊后的幾天,我們注意到有攻擊者可以訪問另一個非政府但重要的阿爾巴尼亞機構的AnyDesk帳戶,并建議說波斯語的黑客使用它來部署勒索程序或清除惡意程序。由此我們推測,第二波攻擊的初始入口點是通過合法的遠程訪問程序(如AnyDesk),特別是使用的擦除攻擊修改僅限在驅動程序安裝時自動執行,由于時間/訪問窗口有限,可能需要緊急執行。攻擊者和訪問提供者似乎屬于不同的攻擊組織,使用不同的語言。

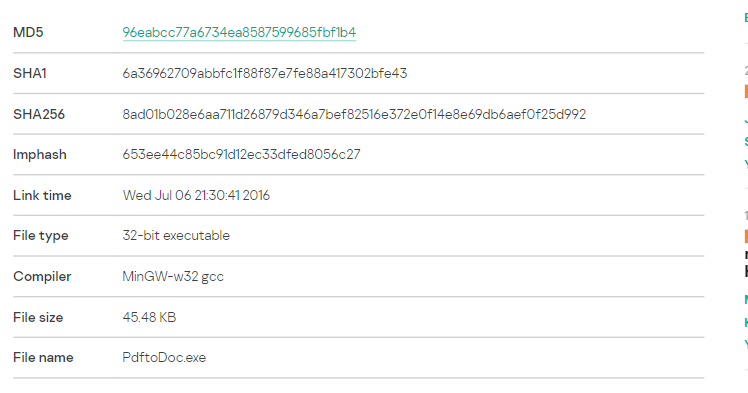

使用科威特電信公司簽名證書的勒索程序如下所示:

第二波樣本與第一波樣本具有相同的簽名證書參數,該樣本與科威特電信公司有關。目前尚不清楚攻擊者如何能夠使用科威特電信公司的證書簽署其惡意程序,但我們懷疑它是被盜的。在本文發布時,該證書已不再有效并已被撤銷。

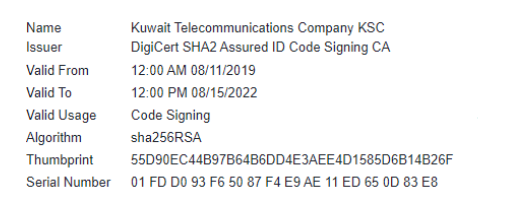

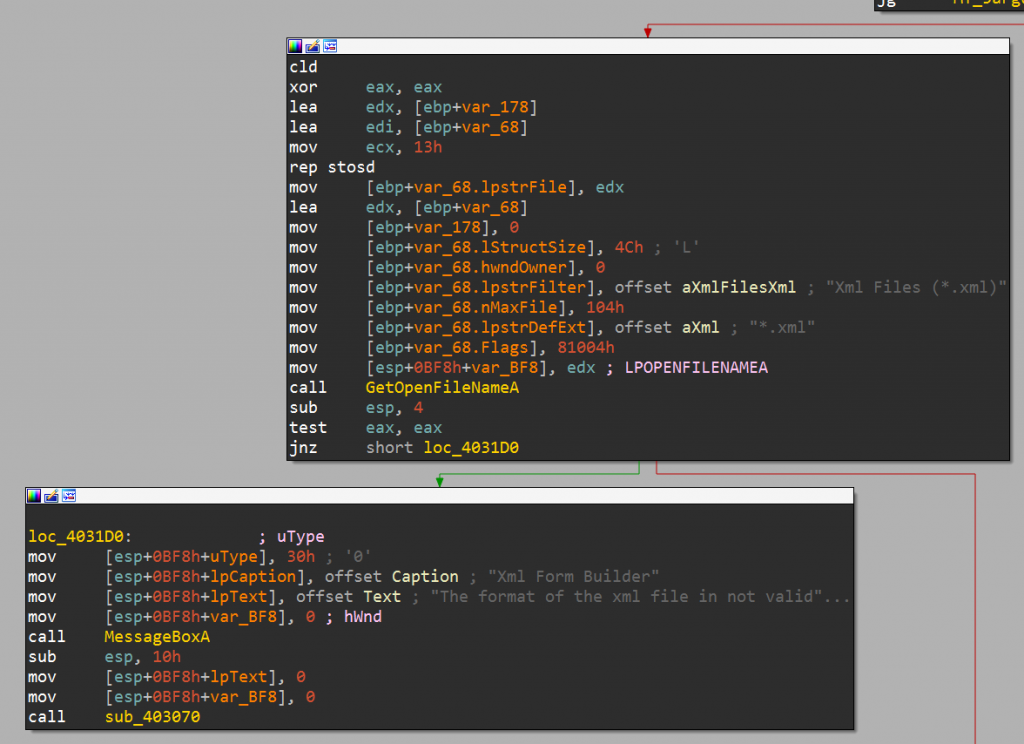

在初始執行后,第二波勒攻擊中使用的索程序檢查攻擊者提供的任意六個或更多參數,而第一波樣本則檢查五個參數或更多,這是一個有助于防御逃避檢測的小修改。然而,在一臺受影響的計算機上進行的攻擊分析表明,在第二波攻擊中,攻擊者在提供類似于第一波攻擊的七位數時,沒有使用BAT文件調用勒索程序,而是使用六個零“000000”從命令行立即調用第二波攻擊中使用的勒索程序。如果由于沒有提供正確的參數而導致勒索程序執行失敗,則第二波攻擊示例將顯示與第一波攻擊不同的消息,第二波攻擊消息類似于由PDF到DOC轉換器顯示的錯誤消息。

第一波攻擊示例,執行失敗后的消息

第二波攻擊示例,執行失敗后的不同消息

第二波攻擊勒索程序樣本繼續執行并檢查互斥鎖Screenlimitsdevices#77!;,這個值與第一波攻擊樣本的互斥鎖不同:

abcdefghijklmnoklmnopqrstuvwxyz01234567890abcdefghijklmnopqrstuvwxyz01234567890

盡管我們根據其行為將這種惡意程序稱為勒索程序,但加密文件實際上是無法恢復的。當比較第二波勒索程序樣本和第一波勒索程序樣本時,我們注意到兩者都有相同的,并且都使用CreateFile和WriteFile api來覆蓋文件。在執行過程中,第二波攻擊勒索程序試圖解密并執行嵌入式腳本、惡意程序設置或API函數名。在第一波攻擊和第二波攻擊中使用的加密算法都是RC4。但是,在第二波中用于解密的RC4密鑰已被更改,這是另一種逃避檢測的嘗試。

第一波攻擊中的RC4密鑰:8C E4 B1 6B 22 B5 88 94 AA 86 C4 21 E8 75 9D F3

第二波攻擊中的RC4密鑰:F0 B4 ED D9 43 F5 C8 43 C9 D0 A2 4F 22 9B BC 3A

值得注意的是,在這兩波攻擊中,RC4解密方法都使用CryptoAPI (CryptDecrypt)而不是通常的S盒方法。在密碼學中,S盒(Substitution-box)是對稱密鑰算法執行置換計算的基本結構。S盒用在分組密碼算法中,是唯一的非線性結構,其S盒的指標的好壞直接決定了密碼算法的好壞。對第二波分析表明,勒索程序可能是通過內部網絡部署的,可能來自另一臺受感染的設備。在勒索程序執行之前,我們沒有看到任何其他東西被刪除或執行,并且勒索程序可執行文件名稱是隨機生成的,這可能是由攻擊者用來通過網絡部署它的工具(例如Mellona.exe)生成的。

盡管在第二波勒索程序與第一波攻擊中的完全不同,但勒索信的功能仍然保持了下來,包括反映阿爾巴尼亞和伊朗之間地緣政治緊張局勢的政治信息。

第一波和第二波勒索程序中的勒索信

使用Nvidia簽名證書的擦除攻擊

與第二波攻擊勒索程序樣本類似,攻擊者對第二波攻擊擦除程序進行了幾次修改,可能是為了逃避檢測。變化主要有三個:

修改的惡意程序簽名;

在擦除程序中嵌入EldoS RawDisk驅動程序;

驅動安裝后自動擦除命令;

在2019年的ZEROCLEARE(ZeroCleare和惡意程序Shamoon同宗,都是出自伊朗資助的頂級黑客組織之手)和DUSTMAN(該程序以刪除設備的數據為目的,瞄準的是中東的能源和工業部門)事件中,擦除程序和原始磁盤驅動程序均沒有簽名,因此無法直接訪問原始磁盤進行快速數據擦除。因此,擦除攻擊器必須使用第三方加載器,如TDL(用于無簽名驅動程序的簽名加載器)來安裝無簽名原始磁盤驅動程序,允許擦除程序直接訪問原始磁盤,使用DeviceControl API方法擦除數據。然而,在針對阿爾巴尼亞的第一波攻擊中,攻擊者使用科威特電信公司的證書對第一波攻擊擦除攻擊進行了簽名,從而消除了對第三方加載器的需求。速度和自動化的改進讓我們想起了之前在中東的Shamoon攻擊。

由于第一波攻擊使用的擦除程序是在2022年7月被曝光的,而且可能會避免靜態檢測,攻擊者在2022年9月使用英偉達泄露的簽名證書對第二波攻擊使用的擦除程序進行了簽名,再次取消了對原始磁盤驅動程序的第三方加載器的需求。

在第一波攻擊中,擦除程序希望在執行目錄或系統目錄中找到原始磁盤驅動程序。但驅動程序并沒有被擦除,攻擊者可能用了其他方法。相反,在第二波攻擊中,攻擊者將簽名的原始磁盤驅動程序嵌入到擦除攻擊可執行文件中,先刪除它,然后安裝。此外,第二波中攻擊者使用的驅動程序似乎復制了微軟的diskdump.sys崩潰轉儲驅動程序(版本10.0.19041.682)中的元數據和一些函數,作為避免檢測的另一種方法。驅動程序安裝命令后擦除活動自動啟動,與第一波攻擊擦除攻擊不同,安裝是第一步,執行擦拭是第二步。

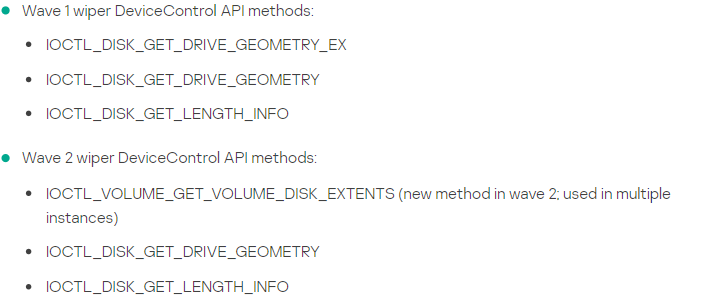

不過在大多數情況下,第一波攻擊和第二波攻擊的擦除程序是一樣的,包括依賴相同的身份驗證密鑰來訪問原始磁盤驅動程序,以及使用相同的DeviceControl API方法,但有一個例外,如下所示。值得注意的是,IOCTL_DISK_GET_LENGTH_INFO方法僅適用于講波斯語的APT攻擊。

我們懷疑攻擊第二波攻擊目標是阿爾巴尼亞的執法機構,因為它與2022年7月網絡攻擊浪潮中針對阿爾巴尼亞政府的網絡攻擊一致。

總結

我們在本文討論了針對阿爾巴尼亞各機構的第二波勒索和擦除攻擊樣本的變化,其最終目的都是逃避檢測并造成最大損失。

除了在第二波中為逃避檢測所做的更改外,我們懷疑攻擊者需要一個自動和快速的擦除攻擊執行。在第二波攻擊中,原始磁盤驅動程序被嵌入到惡意程序中,并且在驅動程序安裝后立即啟動擦除程序,這與第一波攻擊的過程相反。

最后,對于防御者來說應從以下兩方面入手進行防御:

監控遠程程序活動(如AnyDesk)情況,以防未經授權使用;

始終尋找和監控過期或泄露的簽名證書,因為攻擊者可以使用它們來加載和執行惡意程序。

本文翻譯自:https://securelist.com/ransomware-and-wiper-signed-with-stolen-certificates/108350/如若轉載,請注明原文地址