如何通過零信任架構實現 API 安全?

?有數據顯示,大多數企業在面對API攻擊時都沒做好準備:

- API攻擊在過去681個月中增加了12%

- 95%的受訪者在過去一年內均有經歷過API安全事件

- 34%的受訪者表示缺乏API安全策略

- 62%的受訪者承認,由于API安全問題,推遲了新應用程序的上線

根據Google Cloud最近關于API安全的報告顯示,API安全威脅主要來自:

- API配置錯誤(40%)

- 過時的API、數據和組件(35%)

- 垃圾郵件、濫用、機器人(34%)

一、網絡安全:API是新端點

當攻擊和違規行為變得越來越復雜,企業通過現有的安全和API管理工具,例如,Web應用程序防火墻(WAF)和 API網關,來防范安全事件還是不夠的。

尤其是基于身份驗證和授權后,攻擊和違規行為在API數據有效負載中也就更加深刻。因此,當企業在關注身份驗證和授權安全的同時,也需查看應用程序和API數據有效負載層,方法之一就是將API安全性視為傳統端點安全的類比。

二、縱深防御(DiD)

縱深防御(DiD,Defense in Depth)是指在信息系統上實施多層安全控制/防護措施,可分為

- 邊界防御(反惡意軟件簽名)

- 入侵檢測/防御(IDS/IPS/EDR)

1、邊界防御

作為防護的第一線,邊界防御在端點安全方面,使用簽名和IP拒絕列表來防御已知攻擊方法。

在API安全方面,WAF給出了很好的功能標準:

- IP允許和拒絕列表

- WAF規則引擎

- 速率限制

- 故障注入/模糊

2、入侵檢測

安全可見是預防攻擊的關鍵要素,當攻擊者突破邊界后,企業需要識別哪些文件/進程/流量可能與惡意攻擊有關。

在端點軟件中,可以基于主機的IDS/IPS來檢查通過前門的所有請求,也可使用APT檢測和機器學習等檢測方法,直觀評估針對性攻擊。

實現行為分析的典型方法有:

- 蜜罐

- 端點檢測和響應(EDR)

- 威脅情報(文件和進程)

現今,API安全解決方案還可提供上述組合技術。例如,蜜罐中收集的項目可以發送到威脅情報源中,以供WAF或Web應用程序和API保護 (WAAP)使用。

二、當API安全遇上零信任

由于API調用大多是臨時、跨云運行、以多語言方式編寫、使用不同協議的,因此其創建了一個復雜的環境。一旦API配置錯誤,或面對未清除的邊界,企業需要的就不僅僅是縱深防御(DiD)。

零信任從本質上為攻擊者設置障礙,使其無法在環境中橫向移動。基于“持續驗證,永不信任”的防護理念,零信任對所有終端、服務器、API、微服務、數據存儲和內部服務進行嚴格統一的驗證步驟,同時對來自內部或外部的訪問請求,手機或PC,API調用或HTTP請求,普通員工或CEO,均采用“不信任”。

三、理想的零信任API安全

如果要在API中采用復雜的異構環境,零信任API安全解決方案必須能夠部署為多種格式,支持不同的設置,如:

- Docker容器

- 獨立的反向代理

- Web/應用程序服務器代理

- 嵌入Kubernetes入口控制器

在云和現有應用程序架構的支持下,自動化和可擴展性將得到照顧。

1、不更改現有架構

為了保持協調,“代理”(或微實施點)必須能夠部署在現有應用程序之上,而無需更改架構,同時確保最小延遲和最大控制。

2、本地處理

要真正采用零信任,安全處理應在本地完成,因為:

- 敏感數據不會離開受保護的環境

- 無需與第三方共享證書和私鑰

- 不依賴第三方正常運行時間來處理流量

3、業務流程

在理想情況下,需要可以注入到應用程序環境中的解決方案,同時業務流程可以管理并進行以下操作:

- 代理注冊/注銷

- 政策更新

- 配置更新

- 軟件更新

- 日志記錄

- 數據同步

總之,零信任API安全應采用各種形式融入現今的應用環境,且最好的解決方案應該能夠提供業務流程和所有安全功能。

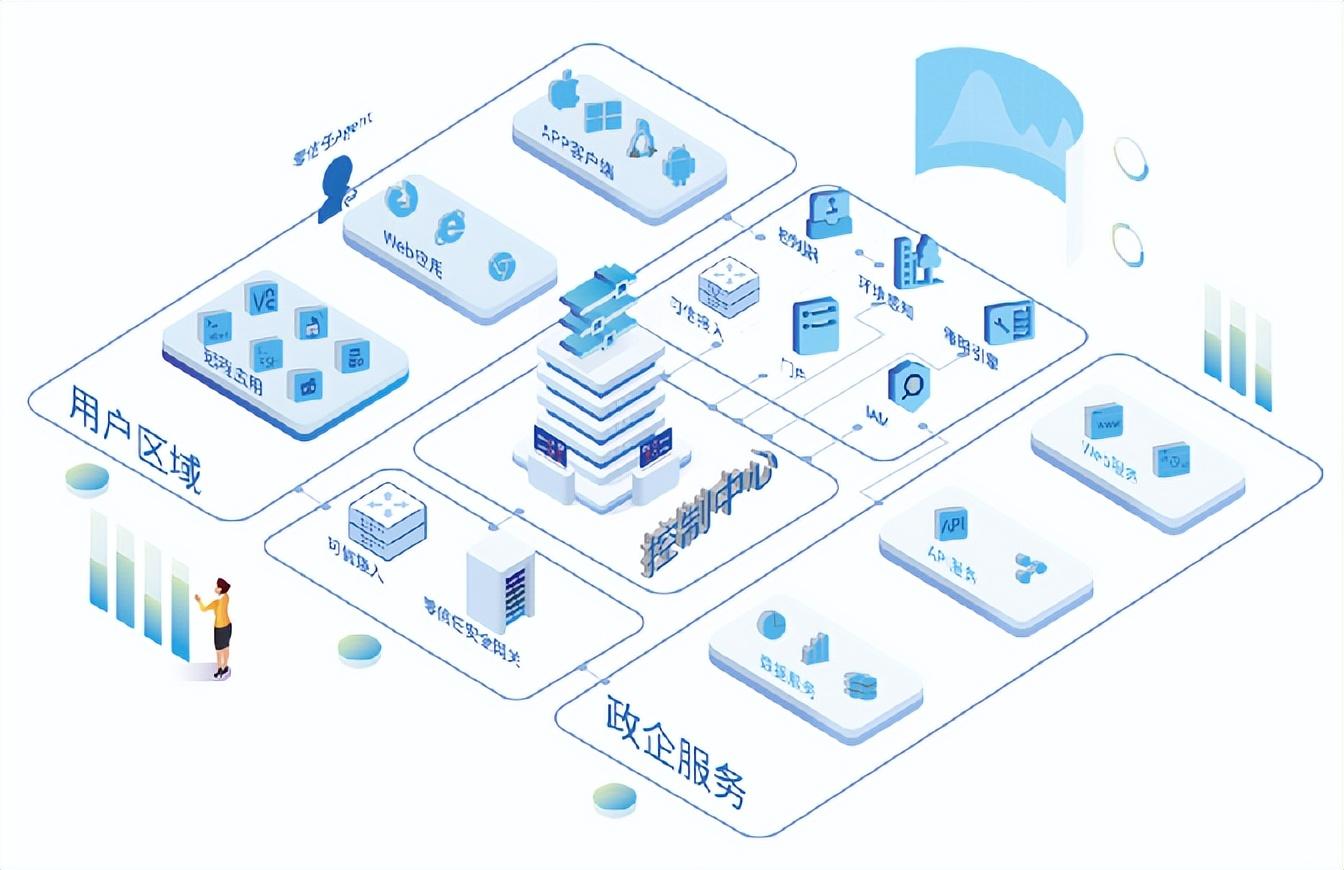

四、零信任安全防護系統的建設

零信任安全防護系統,是一款基于 “永不信任、持續驗證”安全理念,采用S I M技術的架構體系,整合軟件定義邊界技術(SDP)、身份認證及訪問管理控制技術(IAM)和微隔離技術(MSG)等技術的安全防護系統,確保政企業務訪問過程身份安全、設備安全、鏈路安全和應用安全,為政企應用提供統一、安全、高效的訪問入口,打造了"安全+可信+合規"三位一體政企網絡的縱深安全防御體系。

五、結語

API是當下應用程序的中樞神經系統,它可以將關鍵信息和數據在應用程序內部,或應用程序之間進行移動。因此,API安全應該被優先考慮。

采用零信任框架將保護重點從單一措施轉移到不同核心(用戶、設備、網絡、應用程序和數據),可以幫助企業持續監控并確保API訪問的每一部分都處于最低權限。?