《零信任架構》:去除隱式信任,打破傳統安全“邊界”

1、背 景

零信任因其“永不信任,持續驗證”的特點而一度被認為是當下網絡安全領域最重要、最前沿的一個理念[8]。根據NIST 特別出版物800-207《零信任架構》(正式版)(下均簡稱《零信任架構》)可以定義為一組以信任動態評估為前提、以資源保護為核心、不斷迭代優化的網絡安全范式。學習《零信任架構》之前,首先需要理解零信任理念以及《零信任架構》這個標準的時代背景。

1.1 零信任的提出背景

隨著“云大移物智”技術發展和產業數字化轉型,傳統安全防御理念的“邊界”概念逐漸模糊,傳統安全防御模型也越來越不足以應對威脅。越來越多來自企業“可信”內部人員與設備的威脅和APT攻擊讓企業“內網”也充滿風險,傳統靜態的“隱式信任”模型急需重構革新。零信任理念在這樣的背景下產生。

零信任的最早雛形源于2004年的耶利哥論壇,這期間只提出了模糊的概念,而具體概念最早在2010年由時任Forrester首席分析師的John Kindervag提出[1,2]。2018年Forrester提出零信任拓展生態系統(Zero Trust eXtended, ZTX)研究報告,拓寬了零信任的應用視野。2020年2月,美國國家標準與技術研究院NIST SP800-207:Zero Trust Architechture草案第二版發布,成為世界首部與零信任架構相關的由研究組織發布的官方標準參考[1]。

我國零信任發展形勢也緊跟國際。2020年6月,騰訊聯合零信任領域16家機構企業,共同成立了“零信任產業標準工作組”,并于同年8月正式對外發布國內首個基于攻防實踐總結的零信任安全白皮書《零信任實戰白皮書》。2020年9月,由騰訊主導的“服務訪問過程持續保護參考框架”國際標準立項,該立項標準也成為了國際首個零信任安全技術標準。零信任已成為我國網絡安全發展中最重要、最前沿的領域之一[3]。

1.2 NIST 特別出版物800-207零信任架構

零信任發展至今已有10余年,期間不同機構開發出不同架構,形成所謂的“8大流派”,而2020年發布的NIST SP800-207零信任架構則是第一次由研究組織發布的基于文檔形式的零信任架構設計詳細指導[2]。NIST SP800-207《零信任架構》正式版分為7個部分,分別為總體介紹、零信任基本概念介紹、零信任體系架構邏輯組件、部署場景/用例、與零信任架構相關安全威脅、零信任架構及現有聯邦政府引導的相互作用和(項目)遷移到零信任架構[4]。該標準的發行背景是NCCoE《實施零信任架構》項目的實施,而該項目對于零信任架構的落地實踐這一目標十分重視,并且期望能在實現安全性的同時保證用戶體驗[5]。不難看出,《零信任架構》的提出建立于為企業安全服務的目的之上,并希望在商用產品上應用零信任架構,建立零信任的實現示例。因此《零信任架構》不僅包含零信任架構的抽象定義,也給出了大量的應用零信任以改進企業信息安全狀況的通用部署模型和使用案例[4]。出于學習的目的,本報告主要關注《零信任架構》的“核心技術”即零信任相關基本概念和實現零信任架構的三大技術,而不過多關注其中對企業實施零信任以及遷移的相關指導。

2、零信任的基本概念

2.1 零信任的原則

《零信任架構》對零信任總結了7大原則。該部分首先強調了零信任是一組網絡安全范式,其目的是為了將網絡防御的重心從靜態的、基于邊界的轉移到基于用戶、設備和資源上,并使用零信任原則來規劃企業的基礎設施和工作流[4]。零信任7大原則主要關注企業的資源劃分定義、杜絕隱式信任、基于連接的身份認證與授權、訪問權限策略非靜態、企業應監控并測量資產完整性及安全態勢、整個過程的持續實施以及企業對網絡安全關注改善的自主性。

2.2 零信任視角的網絡

《零信任架構》基于所有使用零信任架構的網絡對網絡連接性提出了6點基本假設,并要求實施零信任的企業遵循2.1中零信任的原則與這些假設。這6條基本假設圍繞人員不可信、設備不可信、資源(源)不可信、服務不可信、本地連接不可信、資源轉移需保持安全態勢6個要點,詳細解釋了零信任在網絡實施中的核心思想——去除隱式信任,而實際上整本《零信任架構》無論從原則,架構理論到實施指導,始終圍繞著這一核心思想。

3、實現零信任架構三大技術“SIM”

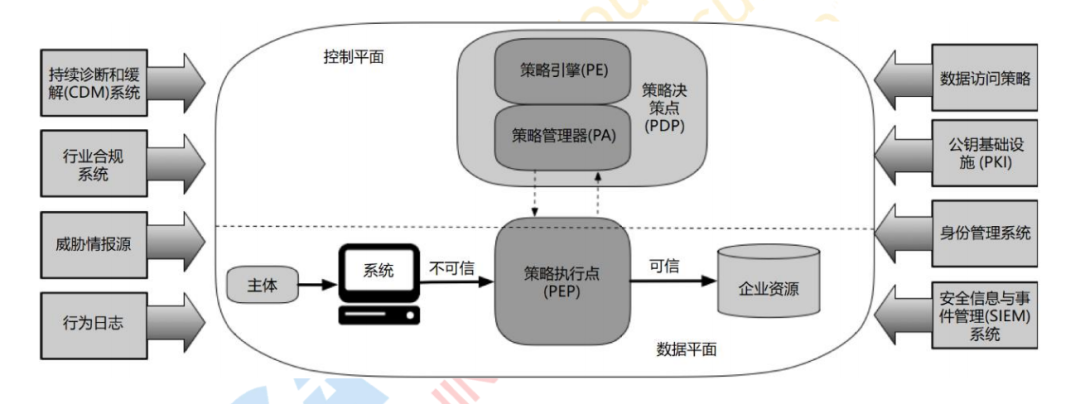

事實上《零信任架構》在這部分首先定義了零信任架構部署的邏輯組件(為一個理想模型),模型如圖1所示,且之后的所有架構方案、部署方案、信任算法和網絡組件均基于該模型設計。該邏輯組件主要包括策略引擎PE、策略管理器PA、策略執行點PEP、持續診斷和緩解系統CDMS、行業合規系統、威脅情報源、網絡與系統行為日志、數據訪問策略、(企業)公鑰基礎設施PKI、身份管理系統IDMS、安全信息和事件管理系統SIEMS。其中最重要的是PE與PA配合作為策略決策點PDP和策略執行點PEP。這些邏輯組件相互作用,為達成“零信任”訪問提供了基礎。

圖1 零信任架構部署的邏輯組件及其相關關系

《零信任架構》提出的實現零信任架構的三大技術“SIM”即軟件定義邊界SDP、身份與訪問管理IAM和微隔離MSG。SDP有由CSA發布的《SDP標準規范》作為標準;IAM則有ISO/IEC 29760系列標準、ISO/IEC 29146:2016標準和ISO/IEC 29115:2013標準等;MSG作為新興的網絡安全技術,我國工信部《網絡安全產業高質量發展三年行動計劃(2021-2023年)》也將微隔離列入鼓勵深化技術產品應用的行列。

3.1 基于軟件定義邊界SDP的零信任架構實現

國際云安全聯盟CSA在2013年專門成立了SDP工作組,該組在2014年發布了《SDP標準規范》1.0版本,并在2022年4月CSA發布了《SDP標準規范》的2.0版本。

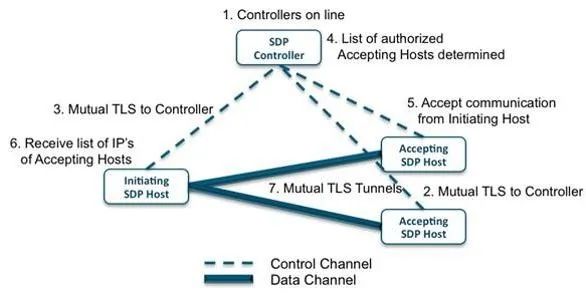

《SDP標準規范》中對SDP做出的定義是一種旨在使應用程序所有者能在需要的時候部署安全邊界將服務與不安全的網絡隔離開來的技術,如圖2所示為《SDP標準規范》中定義的SDP架構組成結構。而《零信任架構》對使用軟件定義邊界SDP方法的說明則是在頂層網絡實現零信任,也強調其可在更低的ISO網絡協議棧實現。實際上SDP實現了應用程序所有者可控下運行的邏輯組件,并且僅當設備驗證和身份驗證同時通過時才允許對企業資源架構的后續訪問,以應對邊界模糊化下“可信”的粒度控制,以保護企業的數據安全。

圖2 《SDP標準規范》中定義的SDP架構組成結構

3.2 基于增強身份治理IGN的零信任架構實現

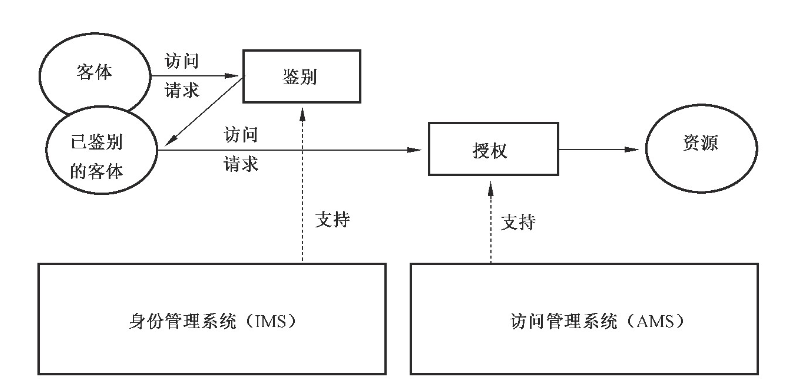

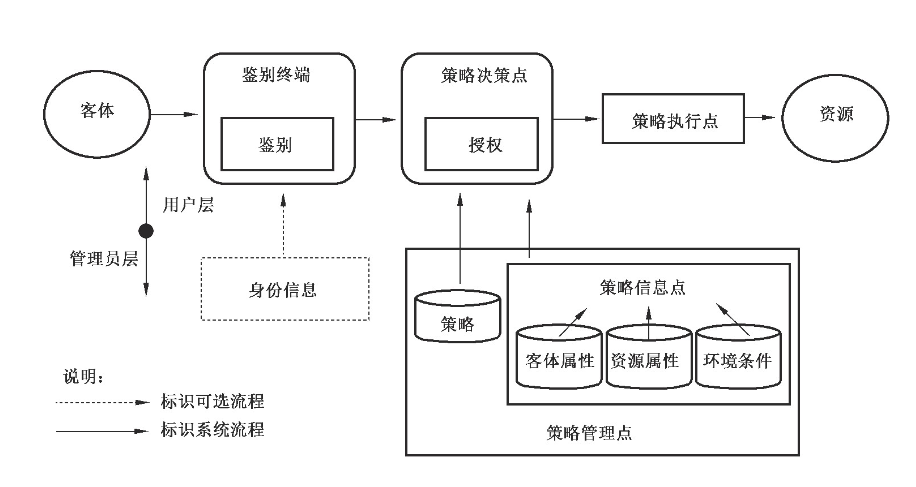

《零信任框架》對IAM的指導方案為基于增強身份自治(IGN)的零信任架構實現。接下來介紹身份與訪問管理IAM。嚴格上講,身份管理本身也是訪問管理的一部分,訪問管理通過對客體的鑒別與授權,從而實現對信息資源訪問的控制,但是在實踐中,實現身份鑒別和實體鑒別的身份管理系統往往被作為獨立的功能處理,因此,加上訪問管理系統,身份管理和訪問管理經常被一起合稱為身份與訪問管理[6]。對于身份管理和訪問管理問題,已經產生了一系列國際標準:ISO/IEC 29146:2016中對身份管理與訪問管理的關系進行了定義(圖3),ISO/IEC 29760標準關于身份管理做了定義,而ISO/IEC 29146關于訪問管理做出了定義(圖4),對于相關的實體鑒別保證,在ISO/IEC 29115:2013中也有詳細定義[6]。

身份治理指通過一定機制來規范、約束和引導企業中不同身份主體的行為,以實現組織目標的治理模式。《零信任框架》中該部分對相關概念做了解釋,并著重強調了“身份”是訪問控制的基礎,信任值的取值應來源于端到端對象的“身份”,并且訪問控制的構建需要基于“身份”,而不是網絡位置(如傳統網絡邊界劃分后得到的內、外網)。由此不難看出,《零信任架構》對基于“身份”的訪問控制的著重強調,實際上也體現出零信任的核心變革:打破邊界,將企業的“IP網絡”升級到“ID網絡”。

圖3 ISO/IEC 29146:2016定義的身份管理與訪問管理的關系

圖4 ISO/IEC 29146定義的訪問管理參考架構

3.3 基于微隔離MSG的零信任架構實現

微隔離MSG是一種新興的網絡安全技術,《零信任架構》對微隔離的定義是企業將單個或一組資源放在由網關安全組件保護的私有網段上,百度百科對微隔離的定義則是把一個無結構無邊界的網絡分成多個邏輯上的微小網段,以確保每一個網段上只有一個計算資源,而所有需要進出這個微網段的流量都需要經過訪問控制設備。[7]總的來說,微隔離本質上是一種隔離技術,這種技術實現了在邏輯上將企業的數據中心劃分為多個控制段,詳細到各個工作負載,還要對每個控制段進行訪問控制策略配置,以保證達到隔離的目的。《零信任架構》強調該方案最關鍵的地方在于對PEP組件的管理,并按需反應和重新配置以應對多變的情況。我認為微隔離比起技術,更重要的是這種劃分微元并單獨隔離的思想,但是高昂的管理成本和難以適應快速變化的環境對這種新興技術仍是一種極大的挑戰。

(本文部分內容翻譯修改自NIST SP800-207(final), Zero Trust Architechture)

參考文獻

[1] 零信任安全架構的誕生, https://baijiahao.baidu.com/s?id=1735694428166577246.

[2] 零信任的歷史與演進, https://baijiahao.baidu.com/s?id=1743099719081480169.

[3] 百度百科: 零信任, https://baike.baidu.com/item/%E9%9B%B6%E4%BF%A1%E4%BB%BB.

[4] NIST SP800-207(final), Zero Trust Architechture[S].

[5] NIST NCCoE發布《實施零信任架構》正式版, https://baijiahao.baidu.com/s?id=1683491312237273425.

[6] 謝宗曉, 龔喜杰. 身份與訪問管理(IAM)及其國際標準簡析[J]. 中國質量與標準導報, 2019(10): 14-17.

[7] 百度百科: 微隔離, https://baike.baidu.com/item/%E5%BE%AE%E9%9A%94%E7%A6%BB/61814283.

[8] A. Wylde. Zero trust: Never trust,always verify[C]. 2021 International Conference on Cyber Situational Awareness. Data Analytics and Assessment (CyberSA). 2021, pp. 1-4.