黑客向 NPM 發(fā)送大量偽造包,引發(fā) DoS 攻擊

The Hacker News 網(wǎng)站披露,攻擊者在 npm 開源軟件包存儲庫中“投放”大量偽造的軟件包,這些軟件包導(dǎo)致了短暫拒絕服務(wù)(DoS)攻擊。

Checkmarx 的研究人員 Jossef Harush Kadouri 在上周發(fā)布的一份報告中表示,攻擊者利用開源生態(tài)系統(tǒng)在搜索引擎上的良好聲譽,創(chuàng)建惡意網(wǎng)站并發(fā)布帶有惡意網(wǎng)站鏈接的空包,此舉可能導(dǎo)致拒絕服務(wù)(DoS)攻擊,使 NPM 變得極不穩(wěn)定,甚至偶爾會出現(xiàn)服務(wù)不可用的“錯誤”。

在最近觀察到的一波攻擊活動中,軟件包版本數(shù)量達(dá)到了 142 萬個,顯然比 npm 上發(fā)布的約 80 萬個軟件包數(shù)量大幅上升。

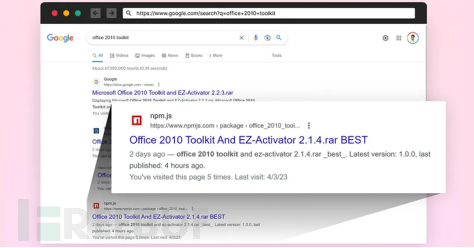

Harush Kadouri 解釋稱攻擊者“借用”開源存儲庫在搜索引擎中排名創(chuàng)建流氓網(wǎng)站,并在 README.md 文件中上傳空的 npm 模塊和指向這些網(wǎng)站的鏈接。由于開源生態(tài)系統(tǒng)在搜索引擎上享有盛譽,任何新的開源軟件包及其描述都會繼承這一良好聲譽,并在搜索引擎中得到很好的索引,因此毫無戒心的用戶更容易看到它們。

值得注意的是,鑒于整個攻擊過程都是自動化的,眾多虛假軟件包同時發(fā)送產(chǎn)生的負(fù)載導(dǎo)致 NPM 在 2023 年 3 月底時間歇性地出現(xiàn)了穩(wěn)定性問題。

Checkmarx 指出,此次攻擊活動背后可能有多個威脅攻擊者,其最終目的也略有差別,大致可分作為以下三種:

- 第一是利用 RedLine Stealer、Glupteba、SmokeLoader 和加密貨幣礦工等惡意軟件感染受害者的系統(tǒng);

- 第二是使用惡意鏈接會將用戶索引至類似速賣通這樣的具有推薦 ID 的合法電子商務(wù)網(wǎng)站,一旦受害者在這些平臺上購買商品,攻擊者就會獲得分成利潤;

- 第三類則是邀請俄羅斯用戶加入專門從事加密貨幣的 Telegram 頻道。

最后,Harush Kadouri 強調(diào)攻擊者會不斷地利用新技術(shù)來發(fā)動網(wǎng)絡(luò)攻擊活動,因此在同毒害軟件供應(yīng)鏈生態(tài)系統(tǒng)的攻擊者進行斗爭具有很強的挑戰(zhàn)性, 為了防止此類自動化攻擊活動,建議 npm 在創(chuàng)建用戶帳戶時采用反機器人技術(shù)。