2200倍!新的SLP漏洞引發史上最大DoS放大攻擊

服務定位協議(SLP)被曝高嚴重性安全漏洞,該漏洞可被用作武器化,對目標發起體積性拒絕服務(DoS)攻擊。

Bitsight和Curesec的研究人員Pedro Umbelino和Marco Lux在一份與《黑客新聞》分享的報告中說:攻擊者利用這個漏洞可以發動大規模的拒絕服務(DoS)放大攻擊,系數高達2200倍,有可能成為有史以來最大的放大攻擊之一。

據稱,該漏洞為CVE-2023-29552(CVSS評分:8.6),影響全球2000多家企業和54000多個通過互聯網訪問的SLP實體。

這其中包括VMWare ESXi管理程序、柯達打印機、Planex路由器、IBM集成管理模塊(IMM)、SMC IPMI等其他665種產品。

易受攻擊的SLP實體最多的前十個國家分別是美國、英國、日本、德國、加拿大、法國、意大利、巴西、荷蘭和西班牙。

SLP是一個服務發現協議,使計算機和其他設備能夠在局域網中找到服務,如打印機、文件服務器和其他網絡資源。

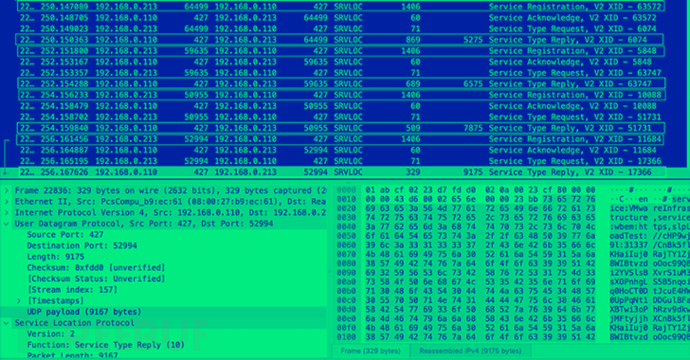

攻擊者利用受CVE-2023-29552漏洞影響的SLP實體,發起放大攻擊,用超大規模虛假流量攻擊目標服務器。

要做到這一點,攻擊者需要做的就是在UDP 427端口找到一個SLP服務器并注冊 ,直到SLP拒絕更多的條目,然后以受害者的IP作為源地址反復對該服務發起請求。

這種攻擊可以產生高達2200倍的放大系數,導致大規模的DoS攻擊。為了減輕這種威脅,建議用戶在直接連接到互聯網的系統上禁用SLP,或者過濾UDP和TCP 427端口的流量。

研究人員表示:同樣需要注意的是,實施強有力的認證和訪問控制,只允許授權用戶訪問正確的網絡資源,并對訪問進行密切監控和審計。

網絡安全公司Cloudflare在一份公告中說,預計基于SLP的DDoS攻擊的普遍性將在未來幾周內大幅上升,因為攻擊者正在嘗試新的DDoS放大載體。