黑客背刺同行,向對方發送信息竊取軟件

據BleepingComputer消息,有黑客使用一種假冒的 OnlyFans 工具瞄準其他黑客,聲稱可以用來幫助竊取用戶帳戶,但實際上卻是用 Lumma信息竊取器對這些黑客發動入侵。

這項由 Veriti Research 發現的現象反映了網絡犯罪分子之間并非是統一的”獵食者“身份,彼此之間的被刺時有發生。

這次黑客所利用的OnlyFans 是一個非常受歡迎、基于用戶訂閱的內容創作平臺,創作者可以與訂閱者分享視頻、圖像、消息和直播流,而訂閱者則需要支付經常性費用或一次性付款以獲得獨家內容。鑒于它的受歡迎程度,OnlyFans 帳戶經常成為攻擊者的目標,試圖劫持賬戶、勒索賬戶所有者支付贖金,或者干脆泄露私人照片。

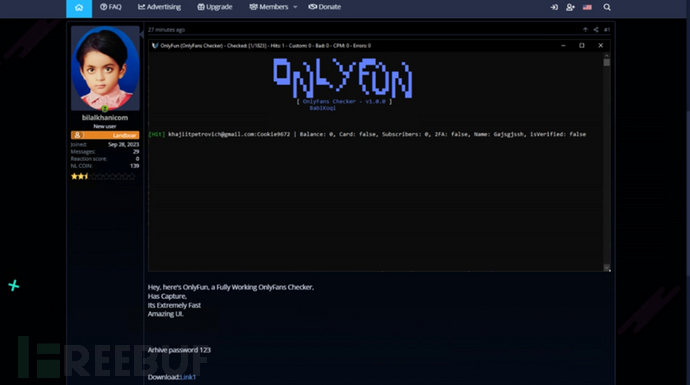

黑客論壇上的OnlyFans惡意工具廣告

因此,黑客開發了一種能快速驗證賬戶的工具,檢查登錄信息是否與任何 OnlyFans 賬戶匹配,以及是否仍然有效,否則,黑客就必須手動測試成千上萬個憑證,其過程既不現實又繁瑣,導致該計劃無法實施。

然而,正是由于該工具由黑客創建并在其他黑客中傳播,處于競爭關系的黑客必然在其中留了一手,對其他黑客竊取信息以將自身利益最大化。

Veriti發現的假冒OnlyFans 工具內含有Lumma信息竊取器,有效載荷名為 "brtjgjsefd.exe",是從 GitHub 存儲庫中獲取并加載到受害者計算機中。Lumma 自 2022 年以來一直以每月 250-1000 美元的價格出租給網絡犯罪分子,并通過各種方式傳播,包括惡意廣告、YouTube 評論、種子文件以及最近的 GitHub 評論。

Lumma 具有創新的規避機制和恢復過期谷歌會話令牌的能力。 它主要用于竊取雙因素身份驗證代碼、加密貨幣錢包,以及存儲在受害者瀏覽器和文件系統中的密碼、cookie 和信用卡。 Lumma 本身也是一個加載器,能夠在被入侵系統中引入額外的有效載荷,并執行 PowerShell 腳本。

Veriti 發現,當 Lumma Stealer 有效載荷啟動時,它會連接到一個名為 "UserBesty "的 GitHub 賬戶,幕后黑客利用該賬戶托管其他惡意有效載荷。

這并不是黑客第一次針對其他網絡犯罪分子進行惡意攻擊。 2022 年 3 月,黑客利用偽裝成破解 RAT 和惡意軟件構建工具的剪貼板竊取程序來竊取加密貨幣。 同年晚些時候,一名惡意軟件開發者在自己的惡意軟件中設置了后門,以竊取其他黑客的憑證、加密貨幣錢包和 VPN 賬戶數據。