瑞士房產代理公司Neho敏感數據泄露,企業溝通渠道面臨巨大風險

近日,總部位于瑞士的房地產代理公司Neho泄露了其內部憑據,這或將威脅到該公司及其客戶的敏感數據。

- 瑞士房地產代理公司Neho系統配置錯誤,將敏感憑據暴露在公眾面前

- 使用泄露的數據,威脅行為者可能會破壞公司的內部系統并劫持官方通信渠道

- 房地產代理商處理敏感數據,包括客戶的個人身份信息、銀行賬戶詳細信息以及網絡犯罪分子高度重視的其他數據。確保網絡安全至關重要

- Cybernews聯系了Neho,公司解決了這個問題

Cybernews研究團隊在 Neho.ch網站中發現了一個配置錯誤,暴露了其敏感憑據,威脅行為者或可利用這一點接管公司的系統。

該公司的網站以房地產分類廣告為特色,每月訪問量約為12萬。Neho的年收入近1200萬美元,聲稱是該國第一家免傭金房地產代理商。

公眾訪問公司系統

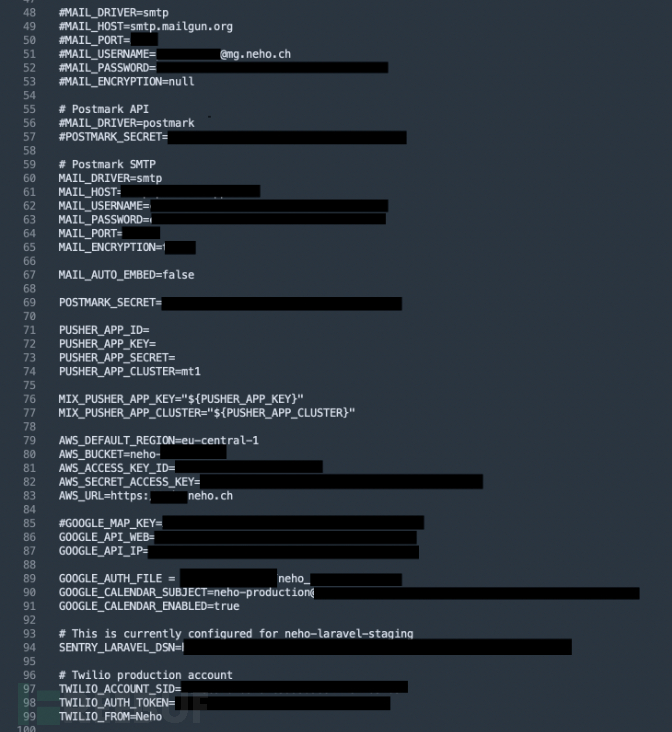

3月18日,Cybernews研究團隊在Neho的官方網站上發現了一個可公開訪問的環境文件(.env)。

該文件包含 PostgreSQL 和 Redis 數據庫憑據,包括主機、端口、用戶名和密碼。

泄露的環境文件 | 圖片來自網絡新聞

這些憑據一旦泄露非常危險,因為這會直接授予威脅行為者訪問數據庫內容的權限。而這些數據庫已連接到互聯網,這使得攻擊者更容易訪問它們。

在泄露的數據中,研究人員發現了亞馬遜網絡服務(AWS)存儲憑證 - 密鑰ID和機密。從名稱來看 - “neho-media”,存儲桶內最有可能存儲的是圖像。

雖然出于法律原因,研究人員無法定義存儲桶的確切內容,但它也可能包含與該機構的客戶或屬性相關的敏感文件。

研究人員還偶然發現了Elasticsearch AWS憑證。通常,這些實例是潛在的寶庫,包含關鍵信息,例如客戶記錄,付款數據和無數其他寶貴的細節。

泄露的憑據包括:

- PostgreSQL 數據庫主機、端口、名稱和密碼

- Redis 數據庫主機、端口和密碼

- Mailgun 主機、用戶名和密碼

- 郵戳 API 和 SMTP 憑據

- AWS Bucket訪問密鑰 ID 和密鑰

- Twilio 賬戶憑證

- Aircall API 和令牌

- 彈性搜索 AWS 憑證

- Google 客戶端 ID 和密鑰

- Facebook 客戶端 ID 和秘密

- Trustpilot API 密鑰和密鑰

- Pricehubble 證書

- Movu.ch代幣

- Canny ID、密鑰和令牌

- 旅行時間API

企業溝通渠道面臨風險

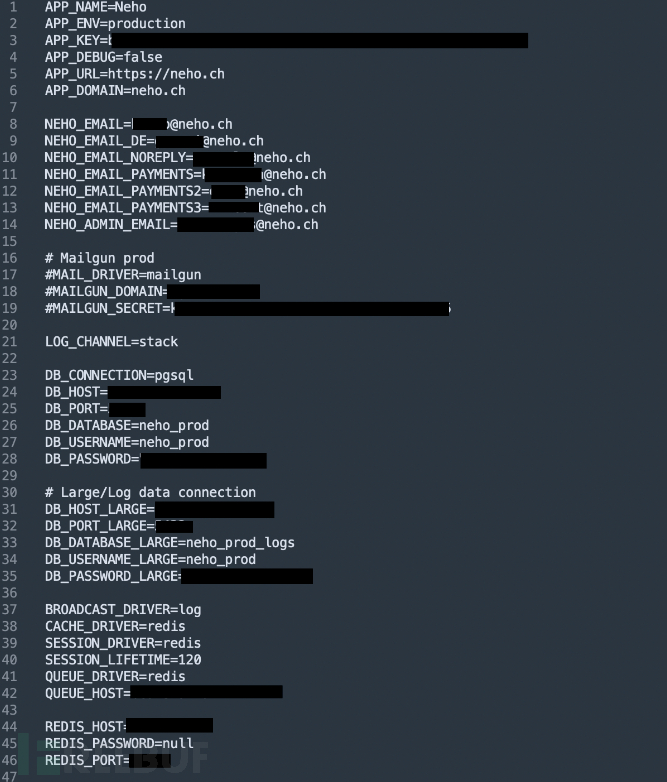

此外,還有另一條敏感信息是郵戳電子郵件發送服務的應用程序編程接口 (API) 和簡單郵件傳輸協議 (SMTP) 憑據。通過利用這些憑據,惡意行為者可以使用公司的官方電子郵件部署網絡釣魚活動并發送垃圾郵件。

在泄露的憑據中,研究人員還發現了該公司使用的Mailgun電子郵件服務的主機,用戶名和密碼。

如果這些憑據落入那些惡意行為者手中,他們就能夠查閱這些信息并利用這些信息發送電子郵件,這構成了重大威脅。

泄露的數據還顯示,該公司一直在使用基于云的呼叫中心軟件Aircall和用于撥打和接聽電話和短信的通信工具Twilio。

泄露的環境文件 | 圖片來自網絡新聞

出現的這些問題讓公司與客戶之間的這些溝通渠道面臨巨大風險,而可公開訪問的環境文件暴露了Aircall API和令牌以及Twilio憑據,威脅行為者能夠劫持訪問這些信息。

該文件還包含帶有密鑰的Facebook App ID,以及Google的Client ID和密鑰。泄露這些憑據令人擔憂,因為威脅行為者可能會使用它們來劫持公司的Facebook和Google應用程序或請求用戶數據。

此外,用于訪問審查平臺Trustpilot的API密鑰和秘密也遭遇泄露,這些憑據可能會授予對Neho在平臺上的帳戶的訪問權限,使惡意行為者能夠編輯或刪除與Neho相關的數據,并損害其聲譽。

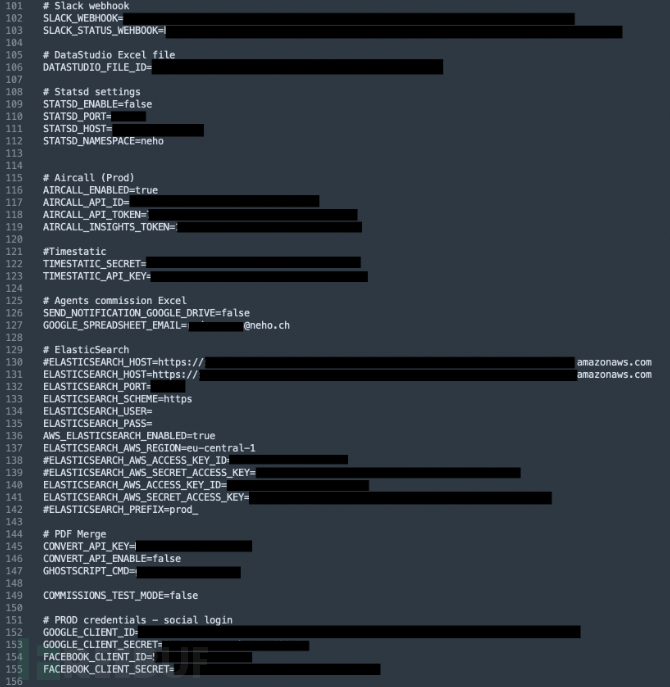

還有一些不太重要的憑據也被泄露了,包括:Pricehubble憑據,Movu.ch 令牌,Canny ID,密鑰和令牌以及TravelTime API。

泄露的環境文件 |圖片來自網絡新聞

房產代理公司內收錄大量敏感數據

此次該公司暴露的數據種類繁多,數量也較大,威脅行為者能夠相對輕松地對網站本身及其用戶發起大量攻擊。

像這樣的房地產代理商遭遇網絡攻擊是很危險的,因為這些公司通常被委托處理大量敏感數據,包括客戶的關鍵個人身份信息(PII)以及他們的銀行賬戶詳細信息。這些數據對網絡犯罪分子具有巨大的吸引力。

使用Neho泄露的數據,惡意行為者可能已經完全接管了公司的內部系統,并使用權限提升和橫向移動來進一步利用。

威脅參與者可以利用數據庫中存在的數據來發起一系列惡意活動,包括網絡釣魚攻擊、欺詐性營銷活動和身份欺詐。

除了贖金和數據被盜的風險外,攻擊者還可能選擇復制私有數據集以促進進一步入侵。

公司的回應

該公司在官方聲明中表示,他們“立即”刪除了暴露的環境文件。

他們還表示經常輪換密鑰,泄露的文件里基本都是一些過時的數據,或者是一些不再使用的非活動服務。

如何規避風險?

為了降低其數據被暴露和破壞的任何進一步風險,Neho應始終啟用安全功能并實施安全措施:

- 避免使用“root”用戶:以“root”用戶身份操作可能會帶來安全風險,因此 Neho 應盡可能避免使用此用戶帳戶。

- 保持數據庫被屏蔽:Neho的數據庫應該受到保護,不受公共互聯網的影響。這可以通過將它們置于防火墻或虛擬專用網絡 (VPN) 后面來增強其安全性來實現。

- 實施基于角色的訪問控制:根據用戶角色建立訪問控制非常重要。每個用戶都應具有適當的權限,僅允許他們訪問必要的信息。

- 安全的遠程數據庫訪問:如果需要通過互聯網訪問數據庫,則應實施嚴格的身份驗證措施,以確保只有經過授權的個人才能訪問它。

- 利用多重身份驗證 (MFA): Neho 應使用 MFA,除了登錄憑據外,還需要其他身份驗證方法。這樣,即使攻擊者設法獲得有效的登錄憑據,他們仍然需要第二個身份驗證因素才能獲得訪問權限。

參考來源:https://cybernews.com/security/neho-real-estate-agency-data-leak/