Anatsa 安卓木馬正在竊取美國、英國用戶的銀行賬戶信息!

Bleeping Computer 網站消息,自 2023 年 3 月以來,一個新手機惡意軟件向美國、英國、德國、奧地利和瑞士等國的網上銀行客戶推送 Android 銀行木馬 "Anatsa"。

ThreatFabric 安全研究人員一直在跟蹤這項惡意軟件活動,他們表示攻擊者正在通過安卓官方應用商店Play Store 分發惡意軟件,僅通過這種方法就已經安裝了 30000 多個。

2021 年 11 月,ThreatFabric 在 Google Play 上發現了Anatsa 的“歷史”活動記錄,當時該木馬通過模仿PDF 掃描儀、二維碼掃描儀、Adobe Illustrator 應用程序和健身追蹤器應用程序,成功分發安裝了 30 多萬次。

新的 Anatsa 銀行木馬運動

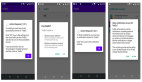

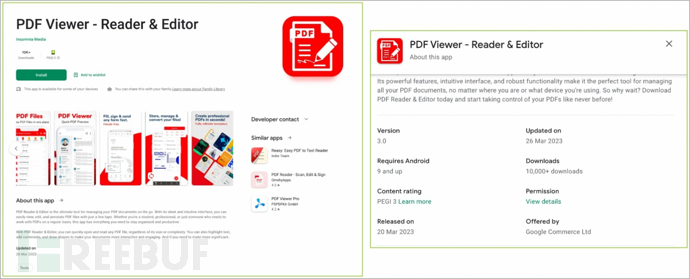

2023 年 3 月,在此前惡意軟件傳播中斷六個月后,威脅攻擊者發起一個新的惡意軟件“營銷”活動,試圖引導潛在受害目標從 Google Play 下載 Anatsa 滴管應用程序。

1687836822_649a58968602012fce5a7.png!small?1687836823629

1687836822_649a58968602012fce5a7.png!small?1687836823629

Google Play 上的惡意應用程序(ThreatFabric)

這時候的惡意應用程序屬于辦公/生產力類型,通過冒充 PDF 查看器、編輯器應用程序以及辦公套件。值得一提的是,每當 ThreatFabric 向谷歌報告惡意應用程序并將其從商店刪除時,網絡攻擊者就會以一個新偽裝上傳新的滴管應用程序,迅速回歸。

目前,所有已確認的五個惡意軟件滴管案例中,這些應用都是以“干凈安全”的形式提交到 Google Play,后續,攻擊者再用惡意代碼進行更新。之所以采用這種模式,很可能是攻擊者為了逃避 Google 第一次提交時嚴格的代碼審查程序。

1687836877_649a58cd33f78e6feb17c.png!small?1687836876803

1687836877_649a58cd33f78e6feb17c.png!small?1687836876803

惡意應用程序提交時間表(ThreatFabric)

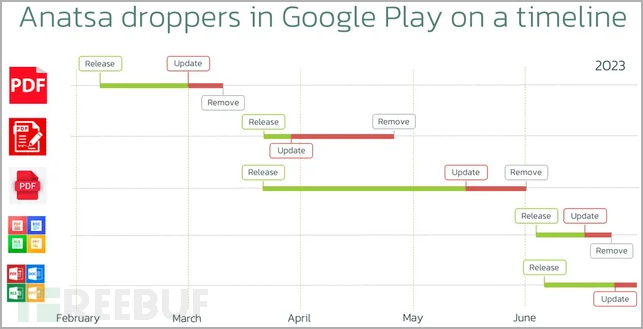

一旦有受害者目標下載惡意程序,滴管應用程序就會請求托管在 GitHub 上的外部資源,從那里下載偽裝成 Adobe Illustrator 文本識別器插件的 Anatsa 有效載荷。

1687836901_649a58e57a1673bbca583.png!small?1687836901076

1687836901_649a58e57a1673bbca583.png!small?1687836901076

從 GitHub 檢索到的有效載荷(ThreatFabric)

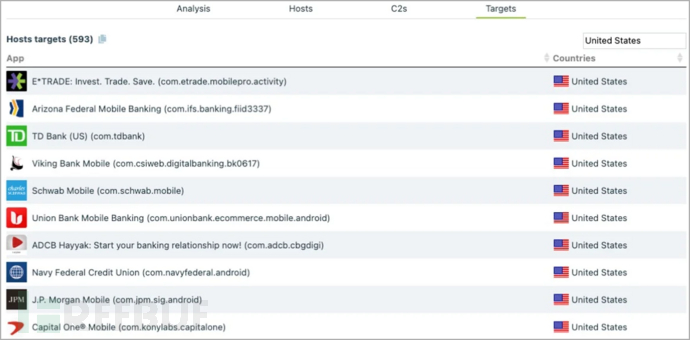

當受害者試圖啟動“合法”的銀行應用程序時,Anatsa 則趁機通過在前臺覆蓋釣魚頁面以及通過鍵盤記錄來收集銀行賬戶憑據、信用卡詳細信息、支付信息等財務信息。目前版本中,Anatsa 特洛伊木馬支持針對世界各地近 600 個銀行機構的金融應用程序。

1687836921_649a58f9b874a6b6bcbd7.png!small?1687836921531

1687836921_649a58f9b874a6b6bcbd7.png!small?1687836921531

Anatsa 攻擊的一些美國銀行(ThreatFabric)

Anatsa 通過啟動銀行應用程序并冒充受害者進行交易,利用竊取的信息進行欺詐,為其運營商自動化洗錢過程。ThreatFabric 進一步指出由于交易是從目標銀行客戶經常使用的同一設備發起,銀行反欺詐系統很難檢測到。

此后,被盜金額會被轉換為加密貨幣,并通過受害者所在國的洗錢網絡轉出(洗錢網絡將保留被盜資金一部分作為費用,其余部分將發送給攻擊者)。

到保護 Android 系統的時刻了

隨著 Anatsa 等惡意軟件將目標逐漸擴展到許多國家,用戶必須對其安卓設備上安裝的應用程序格外警惕,應該避免安裝來自可疑發行商的應用程序,即使這些應用程序在谷歌 Play 等經過嚴格審查的商店中。

此外,還要檢查應用程序的評論,判斷其是否存在惡意行為,盡量安裝網站上知名且經常引用的應用程序,避免安裝評論很少的應用程序。

文章來源:https://www.bleepingcomputer.com/news/security/anatsa-android-trojan-now-steals-banking-info-from-users-in-us-uk/