新的銀行木馬Xenomorph正通過谷歌商店竊取客戶敏感信息

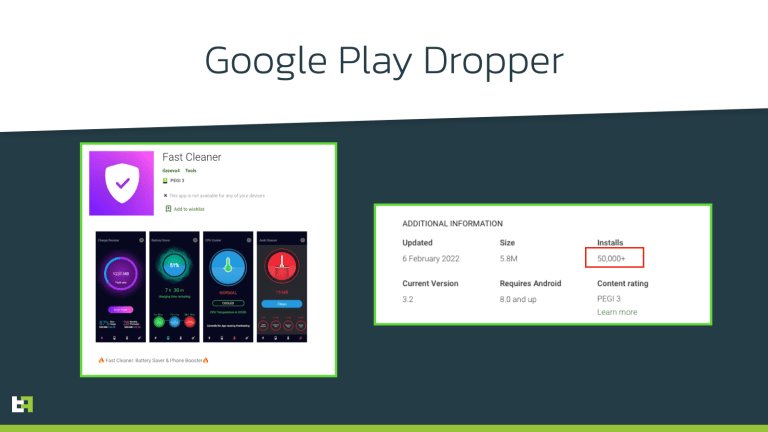

近日,來自 ThreatFabric 的研究人員發現了一種名為Xenomorph的新Android銀行木馬,它通過已安裝超過 50,000 次的官方 google Play 商店分發。該銀行木馬已攻擊 56 家歐洲銀行,并從其客戶的設備中竊取敏感信息。對代碼的分析顯示存在未實現的功能和大量的日志記錄,這種情況表明這種威脅正在積極開發中。

詳細內容

Xenomorph共享與Alien銀行木馬重疊,但它的功能與Alien的功能完全不同。研究人員推測,這兩種惡意軟件可能是由同一行為者開發的,或者至少是由熟悉 Alien 銀行木馬代碼庫的人開發的。

Alien于2020年9月被ThreatFabric發現,它實現了多種功能,允許它從226個應用程序中竊取憑據。外星人操作提供惡意軟件即服務 (MaaS),并在幾個地下黑客論壇上做廣告。據研究人員稱,Alien借用了Cerberus惡意軟件的部分源代碼。

ThreatFabric 指出,Cerberus 運營商試圖出售他們的項目,因為由于犯罪團伙中開發團隊的缺陷,惡意軟件中的幾個問題長期沒有得到解決。解決問題的延遲使 Google Play Protect 能夠檢測到所有受感染設備上的威脅。Alien不受相同問題的影響,這也是其MaaS模式成功的原因

Alien 被認為是下一代銀行木馬,它還在其代碼庫中實現了遠程訪問功能。Xenomorph 與 Alien 一樣,能夠繞過 Google Play 商店實施的安全保護,研究人員在官方商店中發現它偽裝成生產力應用程序,例如“Fast Cleaner”。

快速清潔器 (vizeeva.fast.cleaner) 仍可在 Play 商店中使用,對疊加層的分析顯示 Xenomorph 是針對來自西班牙、葡萄牙、意大利和比利時的用戶以及一些通用應用程序(如電子郵件服務)開發的和加密貨幣錢包。

Xenomorph 利用 由Accessibility Services 權限支持的經典覆蓋攻擊作為攻擊媒介。

一旦惡意軟件在設備上啟動并運行,它的后臺服務就會在設備上發生新情況時接收可訪問性事件。如果打開的應用程序是目標列表的一部分,則 Xenomorph 將觸發覆蓋注入并顯示冒充目標包的 WebView Activity。這里是觸發覆蓋的幾個示例。此外,惡意軟件能夠濫用輔助功能服務來記錄設備上發生的一切。在撰寫本文時,收集到的所有信息僅顯示在本地設備日志上,但將來只需進行非常小的修改就足以為惡意軟件添加鍵盤記錄和可訪問性記錄功能。

Xenomorph 顯示了騙子對利用 Google Play 商店傳播惡意軟件的興趣,以及他們致力于繞過 Google 實施的安全檢查的努力。

Xenomorph 的出現再次表明,威脅行為者正在將注意力集中在在官方市場上登陸應用程序上。考慮到我們最近觀察到 美杜莎和卡巴蘇斯也在并排發行,這也是滴管和分銷參與者的地下市場活動增加的一個信號。Xenomorph 目前是一款普通的 Android 銀行木馬,有很多尚未開發的潛力,很快就會發布。現代銀行惡意軟件正在以非常快的速度發展,犯罪分子開始采用更精細的開發實踐來支持未來的更新。Xenomorph 處于這一變化的最前沿。