暴漲3倍!通過受感染 USB 竊密的事件愈發變多

2023 年上半年,Mandiant 觀察到使用受感染 USB 驅動器竊取機密數據的事件至少增加了3倍。此前,Mandiant 披露了在菲律賓的一次攻擊行動。本文將會介紹研究人員發現的兩外兩次基于 USB 驅動器的網絡間諜行動。

通過 USB 閃存驅動器感染 SOGU 惡意軟件

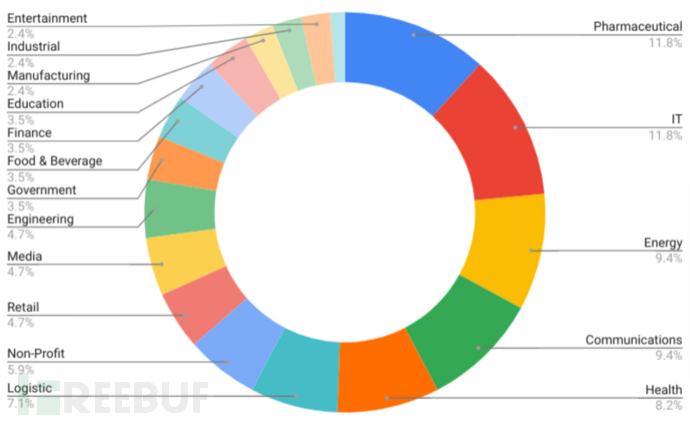

這是使用 USB 閃存驅動器的間諜攻擊,也是針對全球各行業垂直領域的公共與私營部門的攻擊行動。攻擊者使用 USB 閃存驅動器加載 SOGU 惡意軟件,來竊取主機的敏感信息。

Mandiant 將攻擊行動歸因于 TEMP.Hex 攻擊團伙,針對歐洲、亞洲與美國的多個行業進行攻擊,對建筑、工程、商業服務、政府、衛生、運輸與零售行業構成威脅。

通過 USB 閃存驅動器傳播 SNOWYDRIVE 惡意軟件

攻擊者使用 USB 閃存驅動器傳播 SNOWYDRIVE 惡意軟件。一旦加載成功,就會在失陷主機上創建后門,攻擊者可以遠程發送命令,使惡意軟件傳播到其他閃存驅動器上以在整個網絡中擴散。

Mandiant 將攻擊行動歸因于 UNC4698,這是一個針對亞洲石油與天然氣公司進行攻擊的團伙。一旦獲取了訪問權限,就可以執行任意命令、修改注冊表等。

SOGU 惡意軟件

研究人員首先發現該攻擊行動,在攻擊者用于存放惡意軟件、攻擊工具或實用程序的開放目錄中尋找可疑文件寫入。

受害者國家分布

image.png-212.8kB

image.png-212.8kB

受害者行業分布

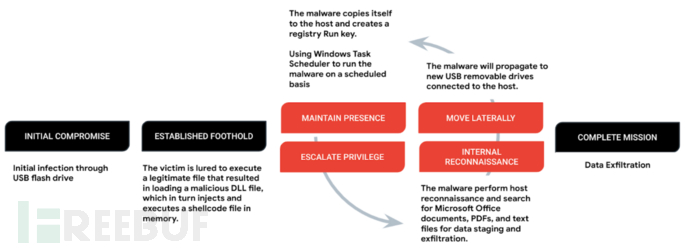

最初的感染

受感染的 USB 閃存驅動器是最初始的感染媒介,其中包含多個惡意軟件,旨在通過 DLL 劫持將惡意 Payload 加載到內存中。

image.png-136.6kB

image.png-136.6kB

攻擊鏈

立足點

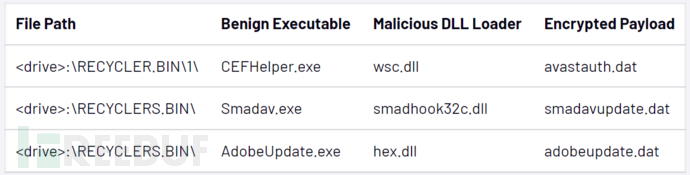

完整的感染鏈通常由三個文件組成:合法的可執行文件、惡意 DLL 加載文件與加密的 Payload 文件。如下顯示了整個攻擊周期發現的惡意軟件文件與路徑:

image.png-43.6kB

image.png-43.6kB

常利用的合法可執行文件為安全軟件

在合法的可執行文件執行時,會加載一個惡意 DLL 文件(KORPLUG)。隨后 KORPLUG 將會加載加密的 dat 文件中的 Shellcode 數據,并在內存中執行。Shellcode 是一個用 C 語言編寫的后門,被命名為 SOGU。

偵察

通過將批處理文件放入 RECYCLE.BIN 路徑下繼續進行偵察。該批處理文件會探測主機并將結果輸出到名為 c3lzLmluZm8 的文件中。通過 base64 解碼后,c3lzLmluZm8 為 sys.info。腳本執行以下命令收集系統特定元數據:

- tasklist /v

- arp -a

- netstat -ano

- ipconfig /all

- systeminfo

隨后,惡意軟件會在 C 盤檢索以下擴展名的文件:

- .doc

- .docx

- .ppt

- .pptx

- .xls

- .xlsx

惡意軟件會加密每個文件的副本,并且使用 base64 對原始文件名進行編碼,再將加密的文件放入以下目錄:

- C:\Users\\AppData\Roaming\Intel\\

- :\RECYCLER.BIN\\

持久化

為了保持持久化,惡意軟件需要創建一個偽裝成合法程序的目錄,并將該目錄的屬性設置為隱藏。然后,將主要組件都復制到該目錄下。常用的文件路徑如下所示:

- C:\ProgramData\AvastSvcpCP

- C:\ProgramData\AAM UpdatesHtA

- C:\ProgramData\AcroRd32cWP

- C:\ProgramData\Smadav\SmadavNSK

隨后創建一個與之前創建的目錄同名的 Run 注冊表項,該表項用于在用戶登錄時自動運行程序:

- Value: AvastSvcpCP

- Text: C:\ProgramData\AvastSvcpCP\AvastSvc.exe

- Value: AAM UpdatesHtA

- Text: C:\ProgramData\AAM UpdatesHtA\AAM Updates.exe

- Value: AcroRd32cWP

- Text: C:\ProgramData\AcroRd32cWP\AcroRd32.exe

- Value: SmadavNSK

- Text: C:\ProgramData\Smadav\SmadavNSK\Smadav.exe

某些 SOGU 變種,可能會創建一個額外的計劃任務(SCHTASKS.exe /create /sc minute /mo 10 /tn "Autodesk plugin" /tr """"C:\ProgramData\Smadav\SmadavNSK\Smadav.exe""" 644" /f)。每十分鐘運行一次惡意軟件,以進行持久化。

完成任務

攻擊的最后階段,惡意軟件將會回傳所有數據。通信使用 HTTP、HTTPS、TCP 或者 UDP 的自定義協議以及 ICMP。該惡意軟件還支持多種命令,包括文件傳輸、文件執行、遠程桌面、屏幕截圖、反向 Shell 與鍵盤記錄。

該惡意軟件還可以復制到失陷主機新的可移動設備上,使惡意軟件能夠傳播到其他設備,這樣也能夠穿越氣隙網絡回傳數據。

SNOWYDRIVE 攻擊亞洲石油與天然氣公司

用戶被引誘在 USB 驅動器上執行惡意軟件時,通常會發現命令行檢索可疑文件夾路徑。雖然這種類型的威脅并不罕見,但研究人員堅持發現了特殊的間諜行動。

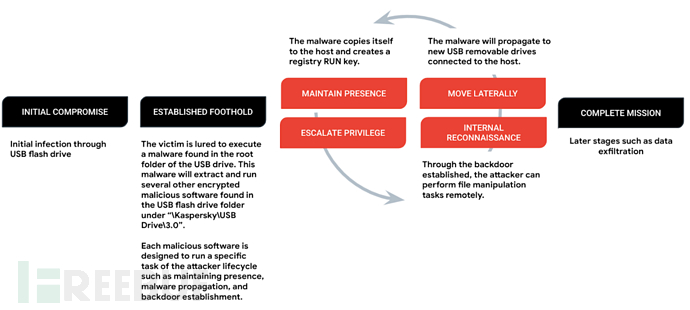

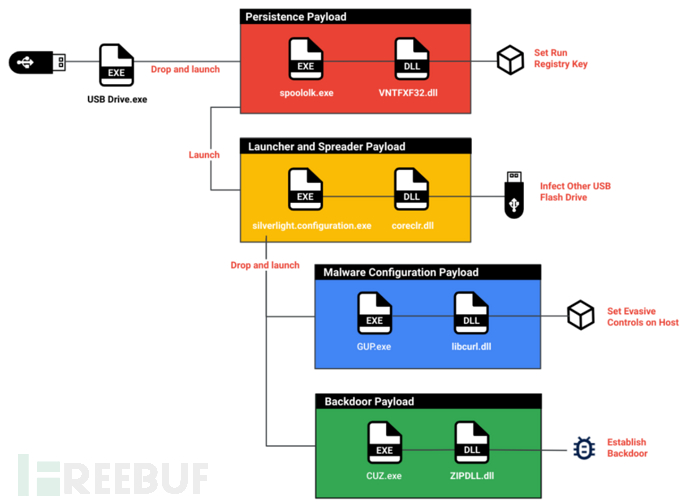

最初的感染

受感染的 USB 閃存驅動器是初始感染媒介,受害者被引誘點擊為轉成合法可執行文件的惡意軟件。執行后,就會觸發一系列惡意行為。

image.png-587.2kB

image.png-587.2kB

攻擊鏈

立足點

感染鏈通常從可執行文件開始,將惡意文件寫入磁盤并啟動。例如,名為 USB Drive.exe 的惡意程序將以下加密文件寫入 C:\Users\Public\SymantecsThorvices\Data:

- aweu23jj46jm7dc

- bjca3a0e2sfbs

- asdigasur3ase

- sf33kasliaeae

- sf24acvywsake

加密文件包含在目錄 C:\Users\Public\SymantecsThorvices\Bin 中提取與寫入的可執行文件和 DLL 文件。

image.png-176.6kB

image.png-176.6kB

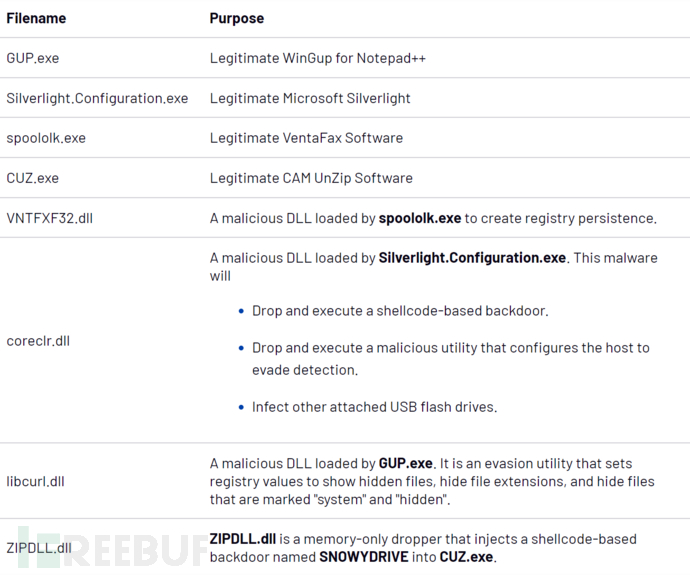

組件情況

這些文件一共分為四個部分,每部分都是由合法的可執行文件通過 DLL 順序劫持加載的惡意 DLL 文件組成。如下所示,每個組件負責攻擊中的一部分任務。

image.png-137.6kB

image.png-137.6kB

組件列表

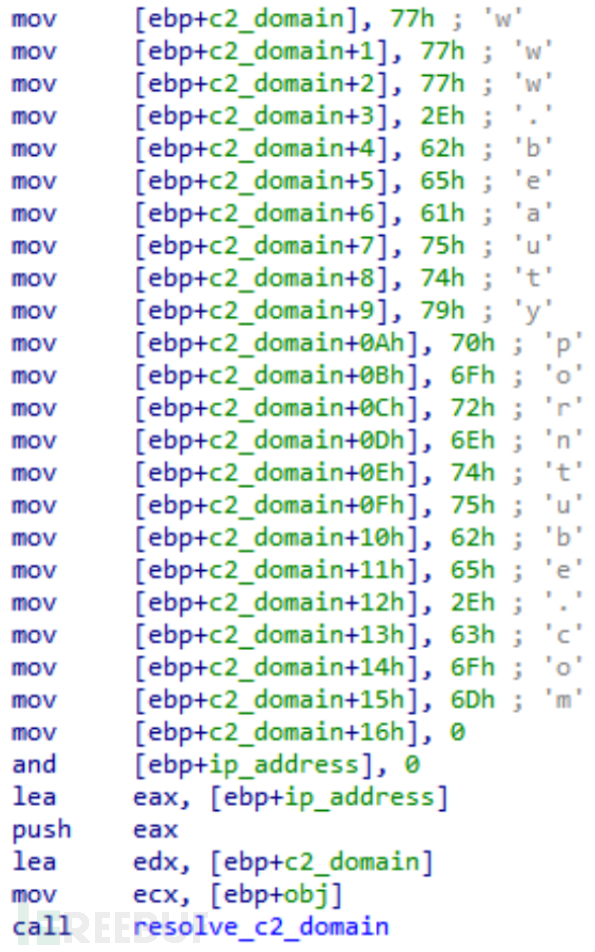

命令與控制

名為 SNOWYDRIVE 的基于 Shellcode 的后門會根據系統名稱、用戶名與卷序列號生成唯一標識。該標識符會在 C&C 通信時被當成唯一 ID,而且 C&C 域名通常被硬編碼在 Shellcode 中。

image.png-480.5kB

image.png-480.5kB

硬編碼域名

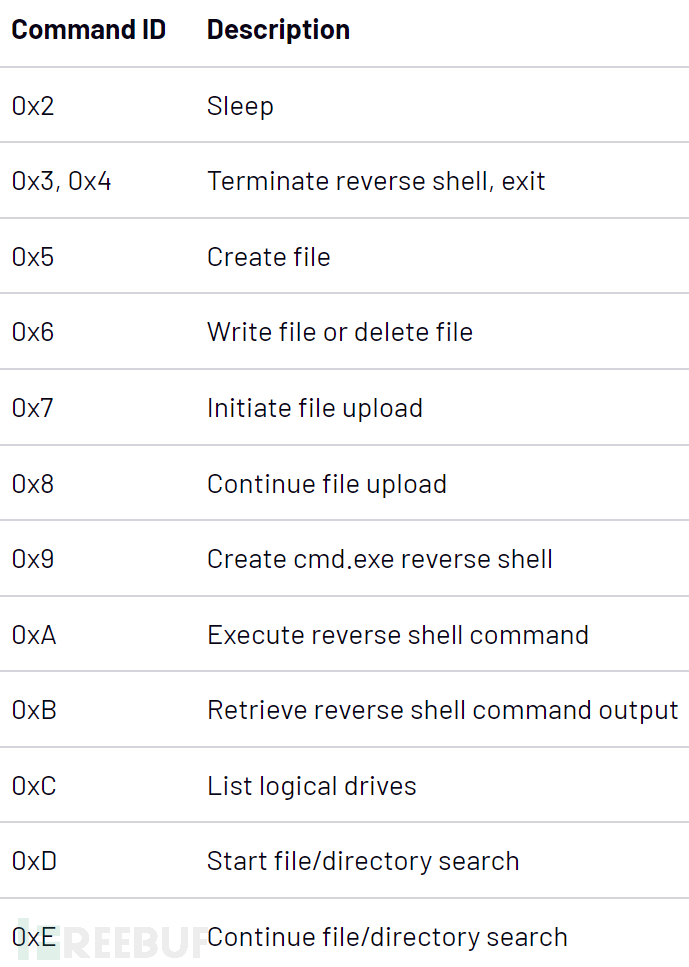

后門支持以下命令:

image.png-64.4kB

image.png-64.4kB

支持命令

持久化

惡意軟件使用 HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ushsguaei1hgba 注冊表項進行持久化,存儲 Silverlight.Configuration.exe 的路徑。

橫向平移

該惡意軟件會將自身復制并插入失陷主機的可移動驅動器中。首先創建文件夾 <drive_root>\Kaspersky\Usb Drive\3.0,再復制包含惡意組件的加密文件。從文件 aweu23jj46jm7dc中提取可執行文件并寫入 <drive_root>\<volume_name> .exe,該文件負責提取并執行加密文件的內容。

影響

Mandiant 確定打印店、印刷店與酒店都是攻擊的重點,這些攻擊可能都是長期收集信息的一部分,也可能是針對國家級攻擊者后續行動的一部分。

組織應該優先考慮對 USB 驅動器等外部設備的訪問進行限制,如果不能限制則至少應該先掃描是否存在惡意代碼。

Yara

SOGU

rule M_Code_SOGU

{

meta:

author = "Mandiant"

description = "Hunting rule for SOGU"

sha256 = "8088b1b1fabd07798934ed3349edc468062b166d5413e59e78216e69e7ba58ab"

strings:

$sb1 = { 8B [2] C7 ?? 01 03 19 20 8B [2] C7 ?? 04 01 10 00 00 8B [2] C7 ?? 08 00 00 00 00 8B [2] C7 ?? 0C 00 00 00 00 0F B7 }

$sb2 = { 8B ?? 0C C7 ?? 01 03 19 20 8B ?? 0C C7 ?? 04 00 10 00 00 6A 40 E8 [4] 83 C4 04 8B ?? 0C 89 ?? 08 8B ?? 0C C7 ?? 0C 00 00 00 00 C7 [2] 00 00 00 00 EB 09 8B [2] 83 ?? 01 89 [2] 8B ?? 0C 8B [2] 3? ?? 08 7? ?? 68 FF 00 00 00 E8 [4] 83 C4 04 8B [2] 03 [2] 88 ?? 10 EB D4 }

condition:

(uint16(0) == 0x5A4D) and (uint32(uint32(0x3C)) == 0x00004550) and (uint16(uint32(0x3C)+0x18) == 0x010B) and all of them

}FROZENHILL

rule M_Code_FROZENHILL

{

meta:

author = "Mandiant"

description = "Hunting rule for FROZENHILL"

sha256 = "89558b4190abcdc1a2353eda591901df3bb8856758f366291df85c5345837448"

strings:

$str1 = "path_symantec" ascii

$str2 = "symantec_dir" ascii

$str3 = "name_svchost" ascii

$str4 = "run_cmd" ascii

$str5 = "usb_dll_name" ascii

$str6 = "name_mutex" ascii

$str7 = "cmd /c \"%s\" %d" wide

$str8 = { 8B 85 [4] 83 ?? 01 89 85 [4] 8B 85 [4] 3B 45 0C 74 ?? 8B 45 ?? 03 85 [4] 0F B6 08 33 8D [4] 81 E1 [4] 8B 95 [4] C1 EA ?? 33 94 8D [4] 89 95 [4] EB }

condition:

uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550 and all of them

}ZIPZAG

rule M_Code_ZIPZAG

{

meta:

author = "Mandiant"

description = "Hunting rule for ZIPZAG"

sha256 = "8a968a91c78916a0bb32955cbedc71a79b06a21789cab8b05a037c8f2105e0aa"

strings:

$str1 = { C6 45 ?? 55 C6 45 ?? 8B C6 45 ?? EC C6 45 ?? 81 C6 45 ?? EC C6 45 ?? 08 C6 45 ?? 01 C6 45 ?? 00 C6 45 ?? 00 C6 45 ?? C7 C6 45 ?? 45 C6 45 ?? FC C6 45 ?? 78 C6 45 ?? 56 C6 45 ?? 34 C6 45 ?? 12 C6 45 ?? 68 C6 45 ?? 04 C6 45 ?? 01 C6 45 ?? 00 C6 45 ?? 00 C6 45 ?? 8D C6 45 ?? 85 C6 45 ?? F8 C6 45 ?? FE C6 45 ?? FF C6 45 ?? FF C6 45 ?? 50 C6 45 ?? FF C6 45 ?? 75 C6 45 ?? FC C6 45 ?? B8 C6 45 ?? 79 C6 45 ?? 56 C6 45 ?? 34 C6 45 ?? 12 C6 45 ?? FF C6 45 ?? D0 C6 45 ?? FF C6 45 ?? 75 C6 45 ?? FC C6 45 ?? B8 C6 45 ?? 7A C6 45 ?? 56 C6 45 ?? 34 C6 45 ?? 12 C6 45 ?? FF C6 45 ?? D0 C6 45 ?? 8D C6 45 ?? 85 C6 45 ?? F8 C6 45 ?? FE C6 45 ?? FF C6 45 ?? FF C6 45 ?? 50 C6 45 ?? B8 C6 45 ?? 7B C6 45 ?? 56 C6 45 ?? 34 C6 45 ?? 12 C6 45 ?? FF C6 45 ?? D0 C6 45 ?? C9 C6 45 ?? C3 }

$str2 = "shellcode_size" ascii

condition:

uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550 and all of them

}SNOWYDRIVE

rule M_Code_SNOWYDRIVE

{

meta:

author = "Mandiant"

description = "Hunting rule for SNOWYDRIVE"

sha256 = "964c380bc6ffe313e548336c9dfaabbd01a5519e8635adde42eedb7e1187c0b3"

strings:

$str1 = { C6 45 ?? 6B C6 45 ?? 65 C6 45 ?? 72 C6 45 ?? 6E C6 45 ?? 65 C6 45 ?? 6C C6 45 ?? 33 C6 45 ?? 32 C6 45 ?? 2E C6 45 ?? 64 C6 45 ?? 6C C6 45 ?? 6C }

$str2 = { C6 45 ?? 47 C6 45 ?? 65 C6 45 ?? 74 C6 45 ?? 50 C6 45 ?? 72 C6 45 ?? 6F C6 45 ?? 63 C6 45 ?? 41 C6 45 ?? 64 C6 45 ?? 64 C6 45 ?? 72 C6 45 ?? 65 C6 45 ?? 73 C6 45 ?? 73 }

$str3 = { C6 85 ?? FD FF FF 4C C6 85 ?? FD FF FF 6F C6 85 ?? FD FF FF 61 C6 85 ?? FD FF FF 64 C6 85 ?? FD FF FF 4C C6 85 ?? FD FF FF 69 C6 85 ?? FD FF FF 62 C6 85 ?? FD FF FF 72 C6 85 ?? FD FF FF 61 C6 85 ?? FD FF FF 72 C6 85 ?? FD FF FF 79 C6 85 ?? FD FF FF 41 }

$str4 = { C6 85 ?? FC FF FF 57 C6 85 ?? FC FF FF 61 C6 85 ?? FC FF FF 69 C6 85 ?? FC FF FF 74 C6 85 ?? FC FF FF 46 C6 85 ?? FC FF FF 6F C6 85 ?? FC FF FF 72 C6 85 ?? FC FF FF 53 C6 85 ?? FD FF FF 69 C6 85 ?? FD FF FF 6E C6 85 ?? FD FF FF 67 C6 85 ?? FD FF FF 6C C6 85 ?? FD FF FF 65 C6 85 ?? FD FF FF 4F C6 85 ?? FD FF FF 62 C6 85 ?? FD FF FF 6A C6 85 ?? FD FF FF 65 C6 85 ?? FD FF FF 63 }

condition:

uint16(0) != 0x5A4D and uint32(0) != 0x464c457f and uint32(0) != 0xBEBAFECA and uint32(0) != 0xFEEDFACE and uint32(0) != 0xFEEDFACF and uint32(0) != 0xCEFAEDFE and all of them

}狩獵規則

rule hunting_T1091_User Execution: Malicious File

{

meta:

rule_name = "Replication Through Removable Media"

description = "This rule detects a file write event from a RECYCLER/S named path to another directory"

author = "Mandiant Managed Defense"

mitre_technique_name = "User Execution: Malicious File"

mitre_technique = "T1204"

mitre_tactic_name = "Execution"

platform = "Windows"

events:

$e.target.process.path = ":\RECYCLER.BIN\" nocase or

$e.target.process.path = ":\RECYCLERS.BIN\" nocase

}

condition:

$e

}

rule hunting_T1091_Replication_Through_Removable_Media

{

meta:

rule_name = "Replication Through Removable Media"

description = "This rule detects windows explorer process execution with a suspicious folder path specified on the command line"

author = "Mandiant Managed Defense"

mitre_technique_name = "Replication Through Removable Media"

mitre_technique = "T1091"

mitre_tactic_name = "Lateral Movement,Initial Access"

platform = "Windows"

events:

$e.target.process = "explorer.exe" and

{

re.regex($e.principal.process.command_line, = `/explorer.exe?(\")?\s+(\")?[A-BD-Za-bd-z]:\\/`) nocase and

re.regex($e.principal.process.full_path, `:\\[^\\]+\.exe$`) nocase

}

condition:

$e

}