起底突破物理隔離的USB設備攻擊竊密技術

“邪惡”的USB設備攻擊技術

USB設備攻擊技術顧名思義是指利用USB設備進行攻擊的技術,從USB接口誕生就存在利用它的攻擊技術。但是近些年來,這種類型的攻擊呈現了爆發式的增長,相比以往的攻擊手段,現在的USB攻擊技術種類多樣、威脅巨大。

最早的USB設備攻擊是USB存儲設備擺渡攻擊。USB設備作為攻擊載體,唱主角的還是病毒、木馬之類的軟件。真正讓USB設備成為主角的是HID攻擊技術的出現。

USB HID (Human Interface Device)設備是USB眾多設備種類中的一種,也是最常用的一種,被廣泛用于人機交互和少量實時數據傳輸中,包括鍵盤、鼠標等設備。HID攻擊利用USB接口偽造用戶擊鍵行為。惡意USB HID設備連接主機后發送偽造的按鍵命令,篡改系統設置、運行惡意功能。電腦就如同被幽靈控制了一樣,會自動輸入內容,以管理員的名義控制電腦。

圖1 USB設備攻擊技術

這種攻擊有什么獨到之處?

以HID攻擊為例,這類攻擊有以下的幾點優勢:

1) 隱蔽性強:殺毒軟件和入侵檢測系統都無法察覺這種攻擊,更重要的是惡意代碼被隱藏在芯片的固件中,被攻擊后無法取證、檢測;

2) 攻擊范圍廣:只要主機設備支持USB協議就可能被攻擊,具有跨平臺的攻擊能力;

3) 權限高:這類攻擊由于采用模擬用戶操作的攻擊方式,輕易可以獲得管理員權限。

這種攻擊出現后,原本被視為安全便捷的USB設備開始成為了攻擊者的“傀儡”,用戶在不知情的情況下誤用了他人的USB設備,如U盤、鍵盤、鼠標就有可能被攻擊。因此也有研究者稱:這種攻擊出現意味著USB設備開始變“壞”。

USB設備攻擊技術起源

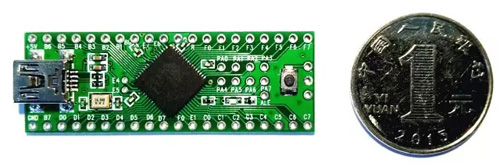

USB設備攻擊技術引起關注源于2010年美國黑客安全大會。安全研究員Pisani等人在大會上公布了自己的研究成果——使用一款名叫Teensy的可編程嵌入式USB開發工具制作了一種通用的USB HID攻擊套件。Teensy原本是一種小型的USB開源開發板,因為其強大的性能和簡單可靠的硬件,成為了多數USB HID攻擊者的首選平臺。Teensy開發板的大小與普通優盤電路板大小類似,可以輕易地偽裝成為一只普通優盤,配合Teensy的驅動軟件(在普通人看來,安裝一只優盤或移動硬盤這種動作再正常不過了),可以利用HID指令的高安全權限獲取大量的信息,如電子文件、音視頻、甚至用戶鍵入的密碼口令等,再通過網絡途徑轉發出去,從而實現竊密的目的。HID攻擊的出現完全顛覆了USB外設在大多數人心中可靠、安全的形象。

圖 2 Teensy2.0++ 開發板

自動化工具助紂為虐

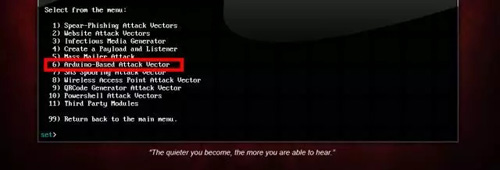

這個研究成果就像打開了潘多拉魔盒,在此之后利用USB HID接口進行攻擊的研究層出不窮。后續的研究人員開發了S.E.T(Social Engineering Tookit)和kautilya兩種自動化的攻擊向量生成工具。這些工具可以通過一些簡單的交互設置快速,自動化的生成攻擊者需要的定制攻擊載荷。任何一個擁有Teensy開發板的人,不需要任何USB編程或者電路知識,根據這些自動化工具的提示就可以制作完成一個具有強大攻擊力的HID攻擊工具。

圖 3 S.E.T攻擊套件

與之相類似的還有Rubber Ducky,和Teensy 相比,Rubber Ducky功能更強大、性能更強、更精致。Rubber Ducky通過簡單的腳本語言、強大的硬件以及出色的偽裝成功地獲得黑客的“寵愛”。

圖 4 Rubber Ducky

如此厲害的攻擊技術,作為入侵專業戶的美國國家安全局(NSA)自然不會錯過。早在2009年前NSA下屬的“獲取特定情報行動辦公室”(TAO)就研制成功了這種USB攻擊工具,命名為COTTONMOUTH。這是隱藏在USB接口中的一項絕密間諜技術,具有獲取數據、遠程控制目標機、無線回傳數據等功能。以USB HID設備為信息獲取前端,獲取目標主機的最高權限,結合無線回傳技術,小小一條USB裝備已經具備了信息采集、轉發、傳輸功能,可以獨立工作,甚至可以與其他竊密設備協同工作,突破無線設備傳輸距離的局限,經多次轉發信息給竊密者。即使這臺主機僅連接內部網絡甚至沒有連接網絡,主機上的信息也會不知不覺地流失出去,物理隔離與安全距離形同虛設。它是目前已知的最精致的,最復雜威脅最大的HID 攻擊工具。

圖 5 NSA研制的COTTONMOUTH-1

U盤、鍵盤、鼠標以及智能手機都成它的“傀儡”

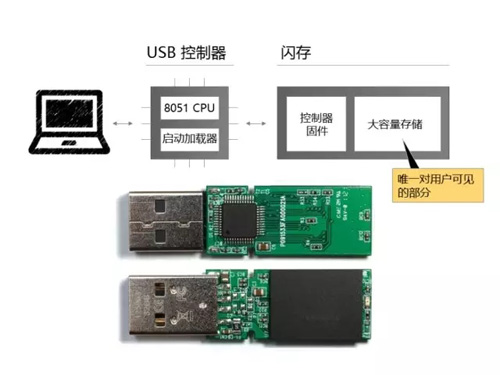

2014年轟動一時,造成了眾多用戶恐慌的BadUSB攻擊,讓大部分用戶手中U盤變成了“邪惡工具”。其實這種攻擊的本質也是一種HID攻擊。之后研究者發現了針對羅技G600鼠標的HID攻擊,這種攻擊還具有雙向感染能力。惡意硬件和軟件之間可以交叉感染,硬件之間相互共用也存在傳播病毒的可能。而安卓手機在更早之前就被發現能夠實施這種攻擊。至此,生活中常見的USB設備(鼠標、鍵盤、U盤、智能手機等)無一幸免成為了這種攻擊者的“傀儡”。

“邪惡勢力”并不滿足現有的戰果,很快就出現了新的攻擊手段。HID攻擊技術和其他攻擊結合,攻擊工業控制系統、攻擊移動終端甚至實現虛擬機逃逸。這已經成為了HID攻擊新的發展趨勢。

圖 6 BadUSB惡意程序示意圖

USBee實現隔空取“物”

2016年11月在以色列本古里安大學研究團隊提出了一種新的USB攻擊技術。他們使用USB存儲設備讀寫時泄漏的微弱電磁信號傳輸信息。這種技術對USB存儲設備沒有任何要求,通過軟件控制下產生特定頻率的電磁信號。攻擊者接收電磁信號獲取目標電腦的文件,實現隔空取“物”的目的。

USB攻擊危害評估

USB的攻擊載荷種類豐富,截止目前常見的通用載荷多達50多種,這個數量還在不斷增加。載荷種類涵蓋了信息收集、后門利用、執行程序、刪除文件、遠程控制等方式,甚至可以利用一些系統高危漏洞,如微軟Office的漏洞CVE-2015-0097 MS15-022,利用這個漏洞可以在登錄的Windows用戶的上下文中運行任意代碼。最新的攻擊技術不受中文輸入法的限制,能準確的獲知目標主機鍵盤驅動加載狀態、命令行窗口運行狀態等。現在的HID攻擊技術精細可靠,是一種真正具備實戰能力的攻擊手段,這樣的技術進步值得研究者關注。

新型的USBee攻擊雖然剛剛出現,但是它的獨特的信息傳輸方式讓大多數用戶難以防范,能夠以160-640bit/s的速度向外傳輸機密數據。這種利用USB電磁信號的攻擊手法讓多數人感到不可思議,它的出現對物理隔離網絡的威脅意義重大。

總結

USB攻擊技術的出現是惡意硬件技術發展的必然結果。在反病毒技術日益成熟的今天,攻擊者希望從其他角度突破安全系統的防護,防護相對薄弱的底層硬件成為了攻擊者的首選目標。與此同時,可編程的嵌入硬件的快速發展為攻擊小型化、集成化提供了基礎。由此也暴露出了一個重要的問題,一直以來信息安全工作以系統軟件為主,長期忽視硬件在此過程中的重要性,導致了現在這種惡意硬件攻擊事件爆發式的出現。

這種新型的攻擊目前還沒有非常有效的防護手段,如果下次再有陌生人對你說“我能借用你的筆記本給手機充電嗎?”大家就要留心了。作為普通的用戶,除了使用最新的反病毒軟件以外,還要切記不隨便使用來源不明的USB設備,離開電腦時要養成鎖屏的習慣,不給別有用心的人可乘之機。通過本文,希望能讓大家對這種新的安全威脅有一個清晰的認識,在生活中保護好自己的隱私安全。

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】