黑客濫用 Google AMP 進行規避性網絡釣魚攻擊

近日,有安全研究人員警告稱,有越來越多的網絡釣魚活動利用谷歌加速移動頁面(AMP)繞過電子郵件安全措施,進入企業員工的收件箱。

谷歌AMP是由谷歌和30個合作伙伴共同開發的一個開源HTML框架,旨在加快網頁內容在移動設備上的加載速度。

AMP 網頁托管在谷歌的服務器上,內容經過簡化,并預先加載了一些較重的媒體元素,以加快交付速度。

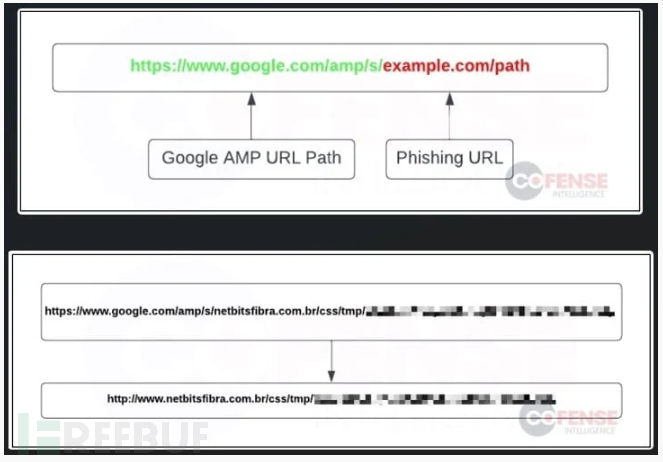

在釣魚郵件中嵌入谷歌 AMP URL 的目的是確保電子郵件防護技術不會因為谷歌的良好聲譽而將郵件標記為惡意或可疑郵件。

AMP URL 會觸發重定向到惡意釣魚網站,這個步驟還額外增加了一個干擾分析的層。

谷歌AMP重定向到釣魚網站,圖源:Cofense

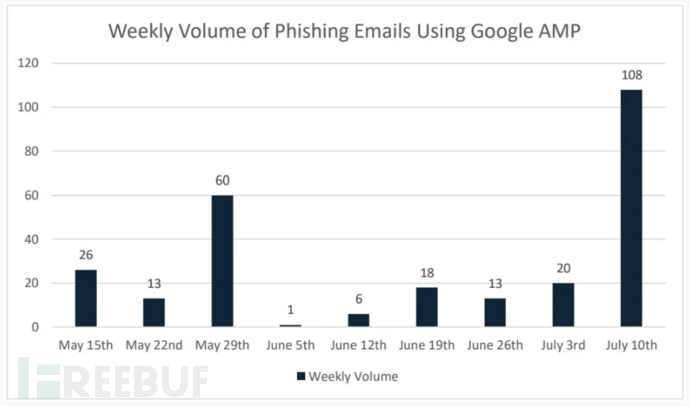

反釣魚保護公司 Cofense 的數據顯示,使用 AMP 的網絡釣魚攻擊數量在 7 月中旬大幅飆升,這表明威脅行為者可能正在采用這種方法進行一些行動。

利用谷歌 AMP 實現隱身的釣魚電子郵件,圖源:Cofense

Cofense在報告中解釋說:在目前觀察到的所有谷歌AMP URL中,約77%托管在google.com域名上,23%托管在google.co.uk域名上。

雖然 "google.com/amp/s/"路徑在所有情況下都很常見,但阻止這種路徑也會影響所有使用 Google AMP 的合法情況。不過,如果遇到了就直接打上標記,這可能是最合適的做法,至少可以提醒收件人警惕潛在的惡意重定向。

額外的隱蔽性

Cofense 稱,濫用 Google AMP 服務的網絡釣魚行為者還采用了一系列額外的技術,這些技術共同幫助他們躲避檢測并提高成功率。

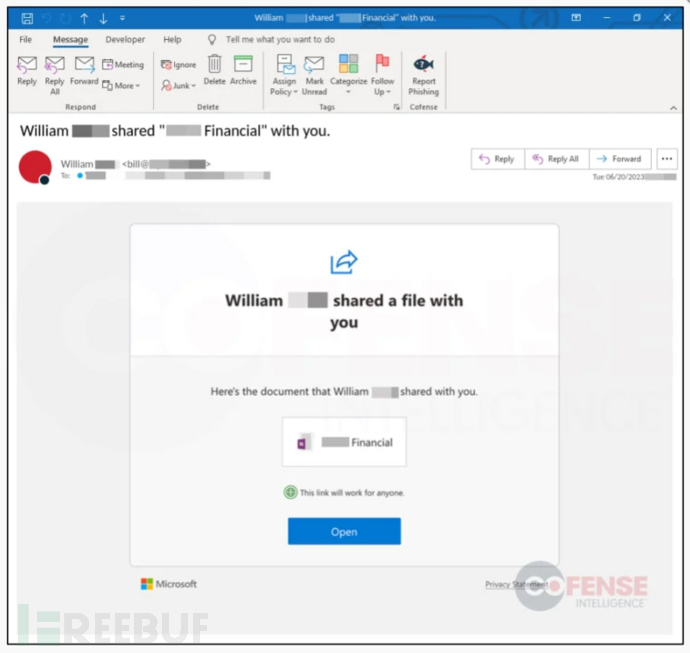

例如,在 Cofense 觀察到的許多案例中,威脅行為者使用基于圖片的 HTML 電子郵件,而不是傳統的文本正文。這樣做的目的是混淆文本掃描儀,使其無法在郵件內容中查找常見的網絡釣魚術語。

基于圖像的網絡釣魚電子郵件,圖源:Cofense

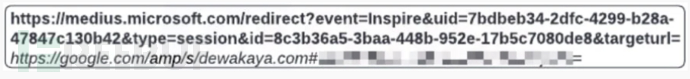

在另一個案例中,攻擊者使用了一個額外的重定向步驟,通過濫用 Microsoft.com URL 將受害者帶到一個 Google AMP 域,并最終將其帶到真正的釣魚網站。

攻擊者利用 Cloudflare 的 CAPTCHA 服務來阻止安全機器人對網絡釣魚網頁進行自動分析,從而阻止爬網程序訪問這些網頁。

總之,如今安全工具想要捕捉并阻止網絡釣魚行為者越來越難了,因為他們采用了多種規避檢測的方法。