谷歌AMP:最新的逃逸型網絡釣魚戰術

最近,一種利用谷歌加速移動頁面(AMP)的新型網絡釣魚策略已經進入威脅領域,并被證明在達到預定目標方面非常成功。谷歌AMP是由谷歌和30個合作伙伴共同開發的一個開源的HTML框架,旨在加快網頁內容在移動設備上的加載速度。

反釣魚保護公司Confense分析發現,這些活動所涉的網站托管在Google.com或Google.co. uk上,這兩個都被大多數用戶認為是可信的域。這種網絡釣魚活動不僅使用Google AMP URL來規避檢測,而且還結合了其他許多已知可以成功繞過電子郵件安全基礎設施的戰術、技術和程序(TTPs)。

要點

- 威脅行為者采用的一種新策略是利用谷歌AMP URL作為嵌入其網絡釣魚電子郵件中的鏈接。這些鏈接托管在受信任的域中,并且已被證明能夠成功地到達企業級員工。

- 網絡釣魚中使用的谷歌AMP URL于2023年5月開始出現,且目前仍在繼續傳播,目標是員工的登錄憑據。

- 使用這種策略的攻擊活動已被證明是非常成功的,并且正在使用其他已知能夠繞過電子郵件安全基礎設施的TTP。Cofense觀察到以下策略被納入使用Google AMP URL的活動:

- 可信域經常在網絡釣魚活動的每個階段使用,而不僅僅包括最初的Google域。

- AMP URL會觸發重定向到惡意釣魚網站,這個步驟還額外增加了一個干擾分析的層。

- 已經使用了基于圖像的網絡釣魚郵件。這使得攻擊者可以通過使用包含惡意嵌入鏈接的編碼HTML圖像替換正常的文本主體來破壞分析。

- Cloudflare的CAPTCHA服務在網絡釣魚活動中一直是一種常用的濫用策略,因此它們出現在這里也就不足為奇了。CAPTCHA服務破壞了自動分析,并要求對每個網絡釣魚活動進行手動分析。

谷歌AMP:被濫用作網絡釣魚的合法應用程序

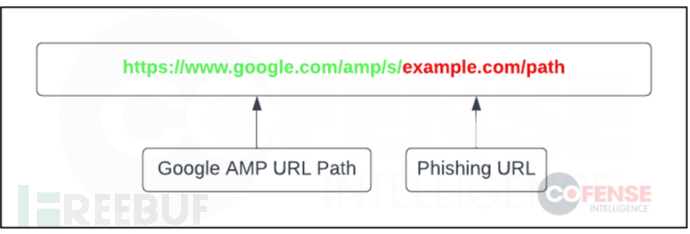

Google AMP是一個Web組件框架,允許用戶創建針對移動設備進行優化的網頁。谷歌允許每個網頁在谷歌搜索中可見,并可以使用谷歌AMP緩存和谷歌分析,這兩種工具都為用戶提供了額外的功能來跟蹤其他用戶在AMP頁面上的互動。Google AMP提供的另一個特性是,網頁最初托管在Google AMP URL上,如圖1中的示例所示。這意味著每個URL都托管在https://www.google.com/amp/s/或https://www.google.co.uk/amp/s/上。在下面的示例中,URL的左半部分是合法的Google AMP路徑,右半部分是Google AMP用戶設置的網頁。要訪問該URL,用戶可以直接訪問網頁鏈接,也可以通過該URL的擴展版本訪問網頁鏈接。

【圖1:Google AMP URL示例】

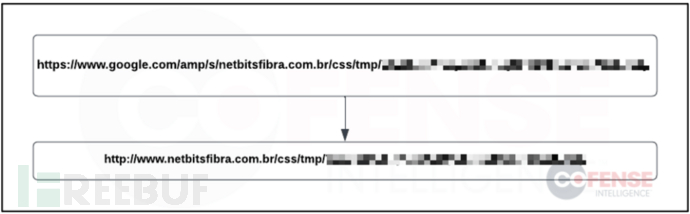

谷歌AMP吸引合法用戶的功能也可能吸引試圖出于惡意目的而使用它的威脅行為者。網絡釣魚威脅行為者已經在其網絡釣魚郵件中使用Google AMP URL路徑來托管惡意網頁,以試圖竊取電子郵件登錄憑據。對于電子郵件安全基礎設施來說,通常很難檢測到這種電子郵件的惡意屬性,因為這些URL托管在合法的Google域上。Google分析的加入還為威脅行為者提供了一種跟蹤其網絡釣魚頁面內用戶交互的方法。圖2顯示了一個使用Google AMP托管的網絡釣魚URL的真實示例。Google AMP URL的行為非常類似于重定向,將用戶從初始URL重定向到路徑中找到的URL——在本例中,即托管在域netbitsfibra[.]com上的URL。

【圖2:到達預期目標的真實Google AMP網絡釣魚示例】

監控數據

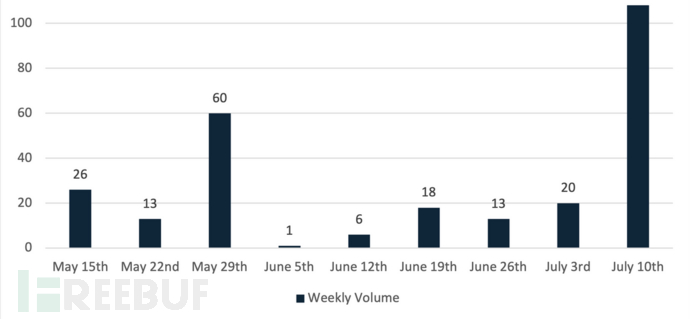

在監控網絡釣魚活動時,重要的是要關注那些重要的活動。在到達預定目標之前被阻止的網絡釣魚URL不會構成威脅。在這次活動中,Google AMP URL被證明非常成功地接觸到了受安全電子郵件網關(SEG)保護的用戶。圖3顯示了Cofense每周在預期目標收件箱中觀察到的包含Google AMP鏈接的網絡釣魚電子郵件的數量。由于各種原因,這些電子郵件已被證明能夠成功地到達他們的預期目標,其主要目的是竊取員工的電子郵件登錄憑據。

【圖3:每周濫用Google AMP的網絡釣魚郵件數量】

濫用谷歌AMP服務的網絡釣魚活動在5月份開始出現,此后一直沒有消失。總的來說,交易量在最近幾周急劇波動,5月29日和7月10日這一周,這種策略達到了新的高度。在6月15日,研究人員發現策略上發生了一些變化,包括在Google AMP URL中使用Google.co.uk。雖然整體策略保持不變,但新的URL托管在谷歌的英國頂級域名上。

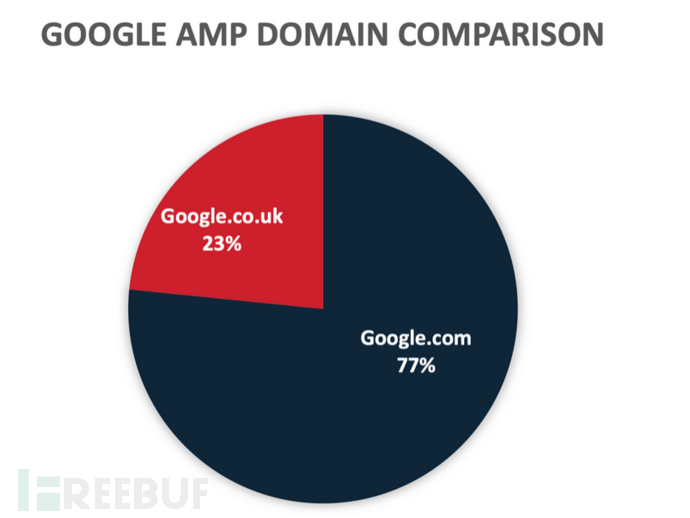

Cofense數據顯示,在觀察到的所有Google AMP URL中,大約77%托管在域名google.com上,23%托管在域名Google .co.uk上。URL路徑是這種網絡釣魚活動的一個很好的指標,但由于合法使用,很難完全阻止“google.com/amp/s/”。建議組織在完全阻止用戶之前,討論此路徑的合法用途。盡管阻塞路徑可能很困難,但這可能是用它標記URL的好機會。

【圖4:使用Google AMP的網絡釣魚郵件所用域名的比較結果】

威脅行為者將最新戰術與其他可行TTP結合起來

事實證明,谷歌AMP網絡釣魚活動的成功率極高。這可能得益于每個URL所托管的Google域的可信狀態和合法性。雖然這個理由可能是充分的,但使用這種新策略的威脅行為者也結合了其他已知的可靠方法,以進一步規避網絡釣魚電子郵件檢測。研究人員在使用Google AMP URL作為網絡釣魚郵件內嵌入鏈接的各種網絡釣魚郵件中,觀察到以下TTP:

- 可信域:Google AMP策略是有效的,因為它結合了在可信域中托管URL和從Google AMP URL到網絡釣魚站點的重定向過程。可信域使自動分析變得困難,因為用戶不能簡單地直接阻止惡意URL的合法部分。

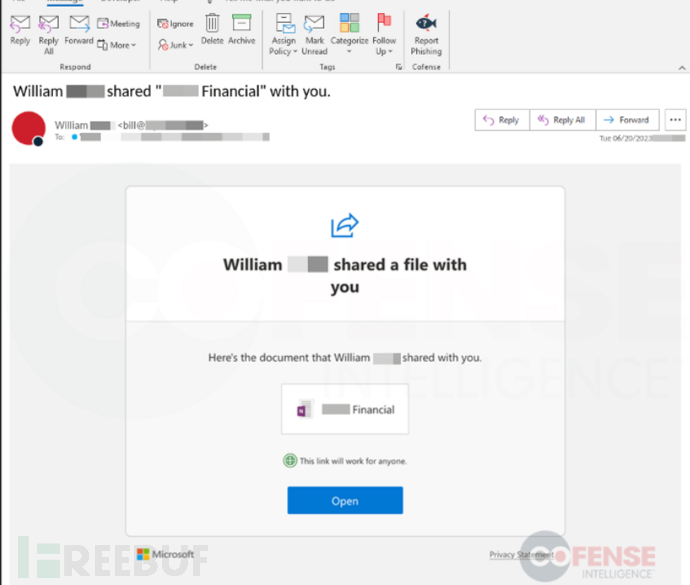

- 基于圖像的網絡釣魚電子郵件:研究人員觀察到的一些電子郵件是基于圖像的網絡釣魚電子郵件。這意味著電子郵件不包含傳統的電子郵件正文,而是包含HTML圖像。與基于文本的電子郵件相比,這種性質的電子郵件更難檢測。這是由于圖像在電子郵件的標題中增加了更多的噪音,可以混淆掃描電子郵件文本的安全解決方案。圖5所示的是在使用Google AMP URL的用戶收件箱中發現的網絡釣魚電子郵件。整個圖像是可點擊的,并引導用戶進入網絡釣魚攻擊的下一步。這些電子郵件背后的誘餌各不相同,但主要是電子郵件通知、請求、提醒、共享文件或與財務相關的郵件。

【圖5:使用帶有可點擊HTML圖像的Google AMP網絡釣魚電子郵件示例】

- URL重定向:URL重定向已經成為一種越來越流行的反電子郵件分析方法。在單個網絡釣魚攻擊鏈中有多個重定向(而非單個惡意URL)會使分析變得更加困難。圖6中的示例取自用戶的收件箱,它是在網絡釣魚電子郵件中使用可信域和URL重定向作為TTP的一個完美示例。重定向不僅重定向到Google AMP域,而且還托管在com上,這是另一個受信任的域,為釣魚活動增加了一層虛假的合法性。

【圖6:利用Microsoft域重定向到Google AMP網絡釣魚站點的釣魚URL】

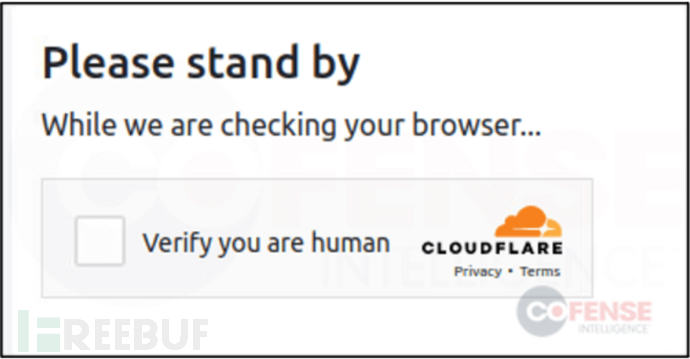

- Cloudflare CAPTCHA:濫用Cloudflare的CAPTCHA服務已經成為一種流行的反分析策略。Cloudflare是一個合法的域名安全服務,用于保護網站免受機器人或其他自動訪問者的侵害。這已被證明是規避電子郵件安全的一種非常有效的策略,因為CAPTCHA通常出現在任何實際的惡意URL之前。使用CAPTCHA需要手動用戶出現才能到達初始重定向或感染鏈中的最終惡意URL。Cloudflare服務還允許通過IP過濾阻止某些地理位置,IP代理服務允許威脅行為者隱藏域的原始托管提供商。

【圖7:從Google AMP網絡釣魚活動中提取的Cloudflare CAPTCHA示例】

原文鏈接:https://cofense.com/blog/google-amp-the-newest-of-evasive-phishing-tactic/