黑暗“天使” —— Angel Drainer 釣魚團伙揭秘

一、事件背景

自 2022 年以來,各種以 Drainer 為名的釣魚團伙逐漸冒出頭,比如通過社工獲取 Discord Token 并進行釣魚的 Pink Drainer;比如通過 Permit 或 Approve 獲得用戶批準并盜取資產的釣魚服務提供商 Venom Drainer;比如通過虛假 KOL 推特賬號、Discord 等發布虛假 NFT 相關的帶有惡意 Mint 的誘餌網站進行釣魚,竊取了數千萬美元網絡釣魚組織 Monkey Drainer (https://aml.slowmist.com/events/monkey_Drainer_statistics/);比如專門從事多鏈詐騙的廠商 Inferno Drainer 等。

而隨著時間的推移,一些 Drainer 已經退出加密貨幣的大舞臺,但最近的兩起事件令一個多次暗中活動的釣魚團伙 —— Angel Drainer 逐漸出現在大眾的視野中。

事件一:Balancer DNS 劫持攻擊

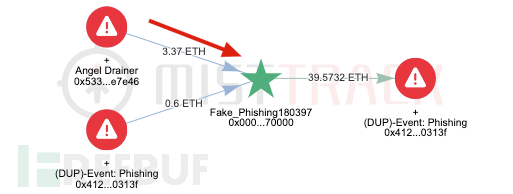

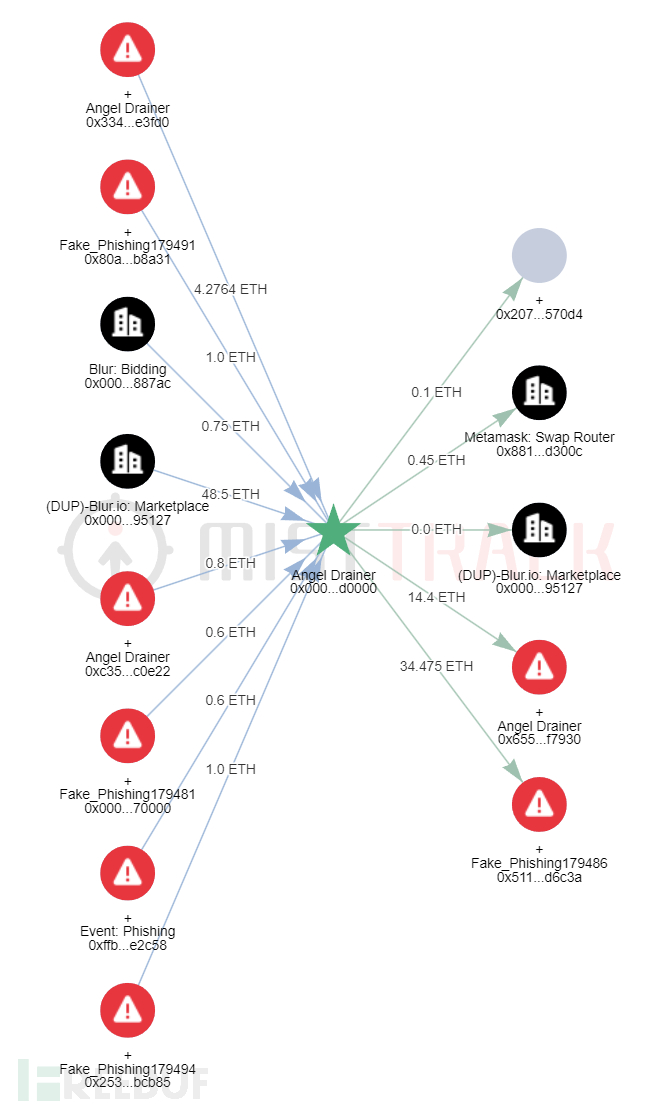

2023 年 9 月 19 日,Balancer 發出緊急警告,要求用戶停止訪問其官網,因為 DNS 被劫持導致其界面已受到惡意行為者的破壞,訪問該網站的鏈接后,錢包會遭受釣魚攻擊。據 MistTrack 分析,攻擊者的費用來自網絡釣魚組織 Angel Drainer,目前受害者被盜金額至少為 35 萬美元。

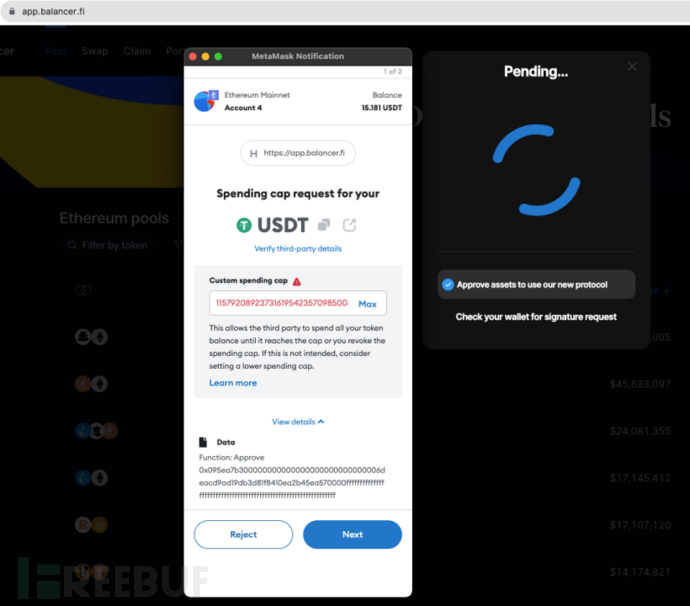

也就是說,攻擊者(Angel Drainer)通過攻擊 Balancer 的網站后,誘導用戶 “Approve”,并通過 “transferFrom” 將資金轉移給攻擊者(Angel Drainer)。根據我們收集的相關情報,攻擊者可能與俄羅斯黑客有關。經過分析,發現 app.balancer.fi 的前端存在惡意的 JavaScript 代碼(https://app.balancer.fi/js/overchunk.js)。

用戶使用錢包連接 app.balancer.fi 站點后,惡意腳本會自動判斷連接用戶的余額并進行釣魚攻擊。

事件二:Galxe DNS 劫持攻擊

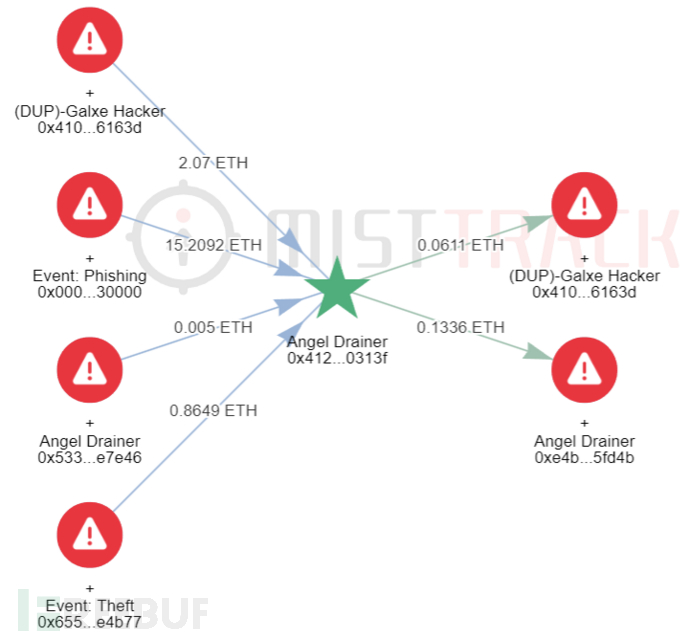

2023 年 10 月 6 日,據多位社區用戶稱,使用錢包簽名授權 Web3 憑證數據網絡 Galxe 平臺后,資產被盜。隨后,Galxe 官方發布公告稱,其網站已關閉,正在修復該問題。據 MistTrack 分析,Galxe Hacker 地址與 Angel Drainer 地址存在多次交互,似乎是同一個黑客。

10 月 7 日,Galxe 發文表示,該網站現已完全恢復,事情的詳細過程為:10 月 6 日,一名身份不明的人聯系域名服務提供商 Dynadot,冒充授權的 Galxe 會員,并使用偽造的文檔繞過安全流程。然后冒充者獲得了對域帳戶 DNS 的未經授權的訪問權限,他們用該訪問權限將用戶重定向到虛假網站并簽署盜用其資金的交易。約 1120 名與該惡意網站交互的用戶受到影響,被盜金額約為 27 萬美元。

下面僅針對該團伙的部分釣魚素材及釣魚錢包地址進行分析:

二、釣魚網站及手法分析

經過分析,我們發現該團伙主要的攻擊方式是對域名服務提供商進行社會工程學攻擊,在獲取了域名帳戶相關權限后,修改 DNS 解析指向,并將用戶重定向到虛假網站。根據慢霧合作伙伴 ScamSniffer 提供的數據顯示,該團伙針對加密行業進行的釣魚攻擊涉及 3000 多個域名。

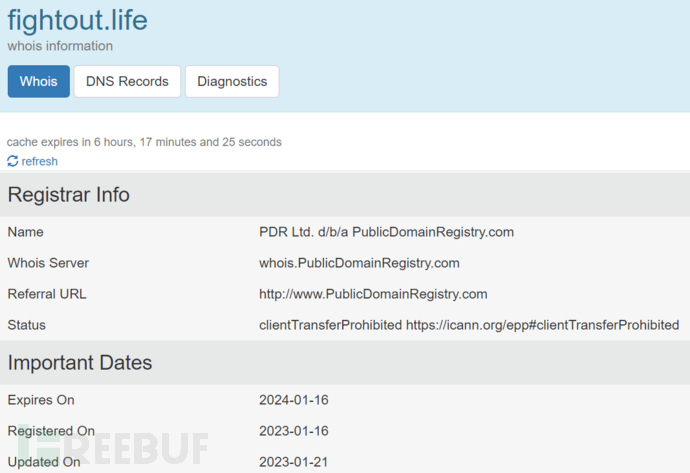

通過查詢這些域名的相關信息,發現注冊日期最早可追溯到 2023 年 1 月:

該網站仿冒了一個 Web3 游戲項目 Fight Out,目前已無法打開。有趣的是,在 Fight Out 官方社交平臺下,多個用戶反映該項目也是一個騙局。

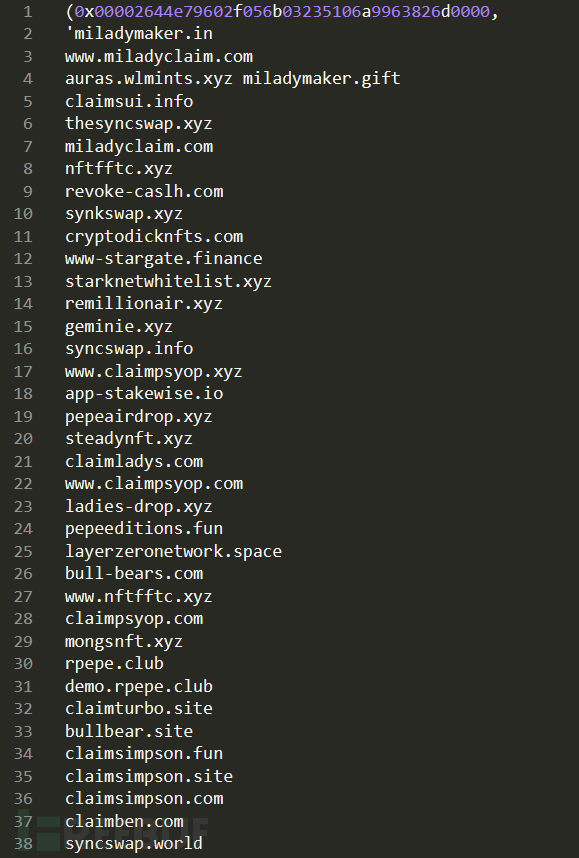

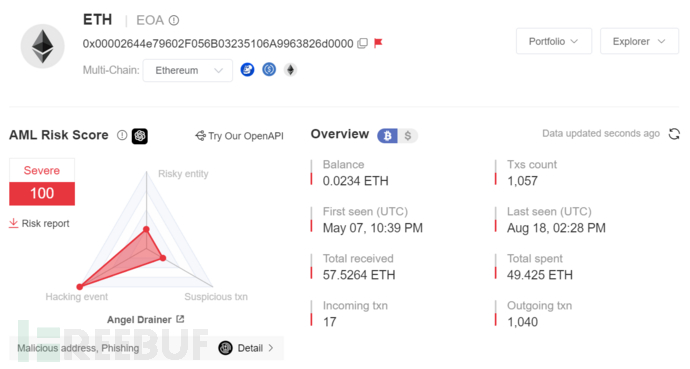

通過 MistTrack 查看該釣魚網站相關的地址 0x00002644e79602F056B03235106A9963826d0000,顯示該地址于 5 月 7 日進行首次交易。

我們發現該地址與 107 個釣魚網站相關聯,不僅包括 NFT 項目、授權管理工具 RevokeCash、交易所 Gemini,還包括跨鏈橋 Stargate Finance 等等。

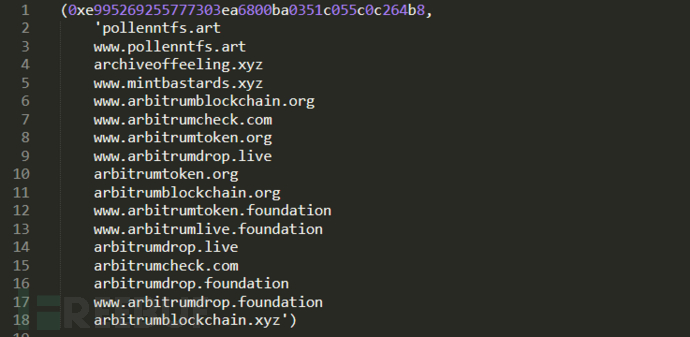

在此地址基礎上,再往前追溯到 2023 年 3 月 16 日,被標記為 Fake_Phishing76598 的地址 0xe995269255777303Ea6800bA0351C055C0C264b8,該地址與 17 個釣魚網站相關聯,主要圍繞 NFT 項目 Pollen 以及公鏈 Arbitrum 部署釣魚網站,目前都已無法打開。

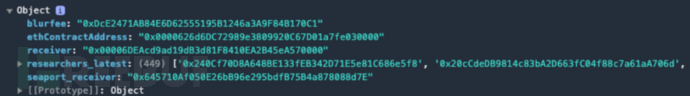

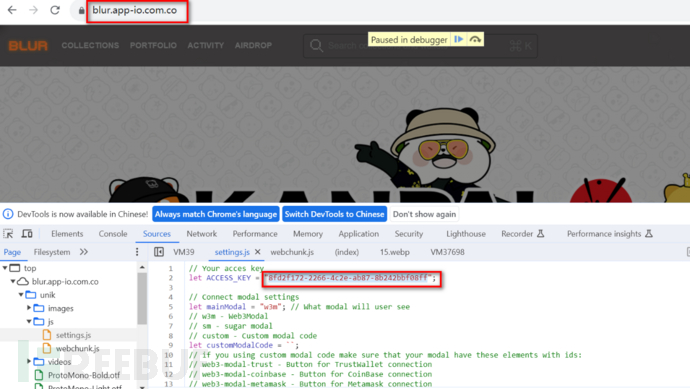

我們查看該團伙最近部署的釣魚網站 blur[.]app-io.com.co:

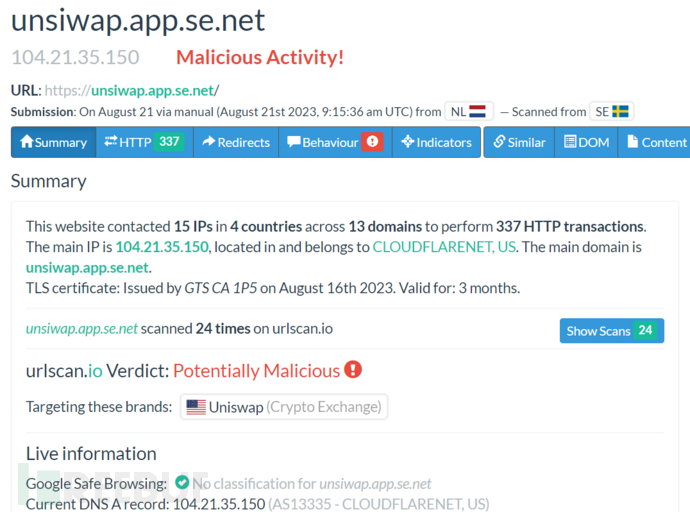

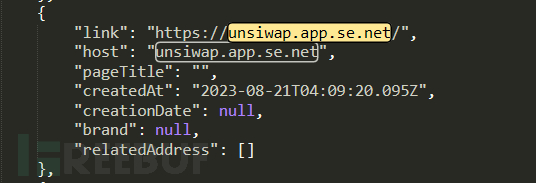

通過查詢 Access Key,關聯到了另一個釣魚網站 unsiwap[.]app.se.net,正確寫法是 Uniswap,攻擊者通過調換字母 s 和 i 的順序混淆視聽。

這個網站也存在于我們的數據中,8 月份才開始使用:

下面顯示了連接到該域的一系列網站的屏幕截圖:

使用 ZoomEye 進行全球搜索,發現該域下有 73 個釣魚站點同時運行與部署:

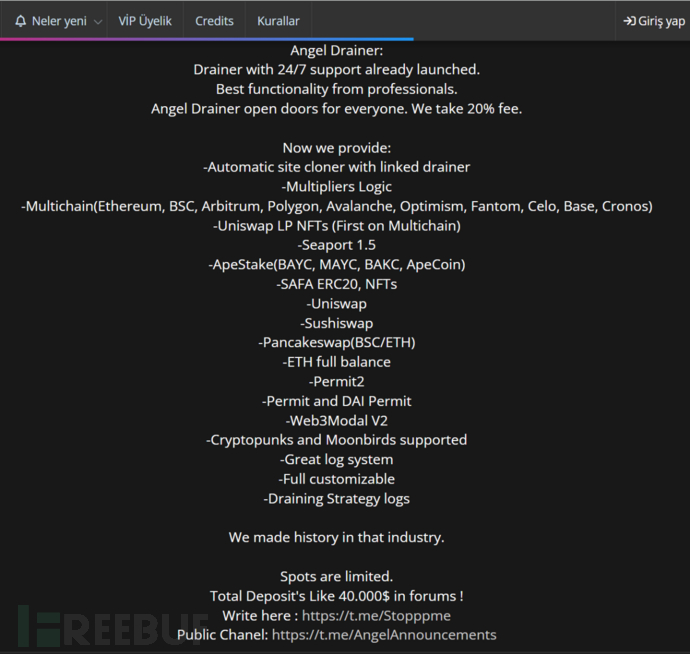

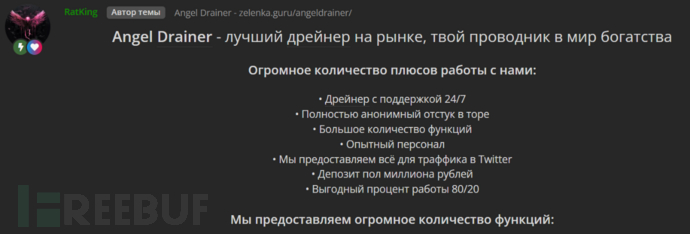

繼續追蹤,發現 Angel Drainer 使用英語和俄語進行銷售,內容包括 24/7 的支持,押金為 $40,000,收取 20% 的費用,支持多條鏈以及 NFT,提供自動站點克隆器。

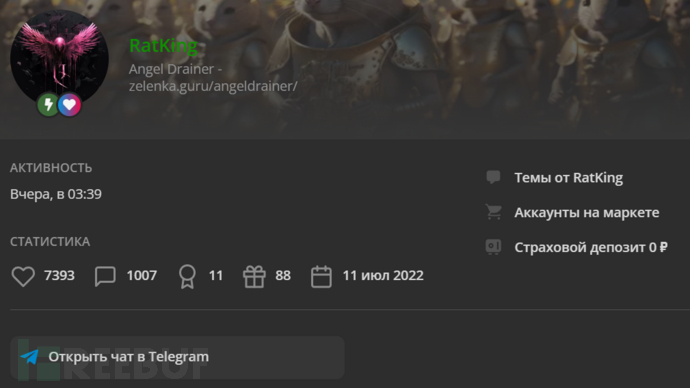

這是銷售者的簡介:

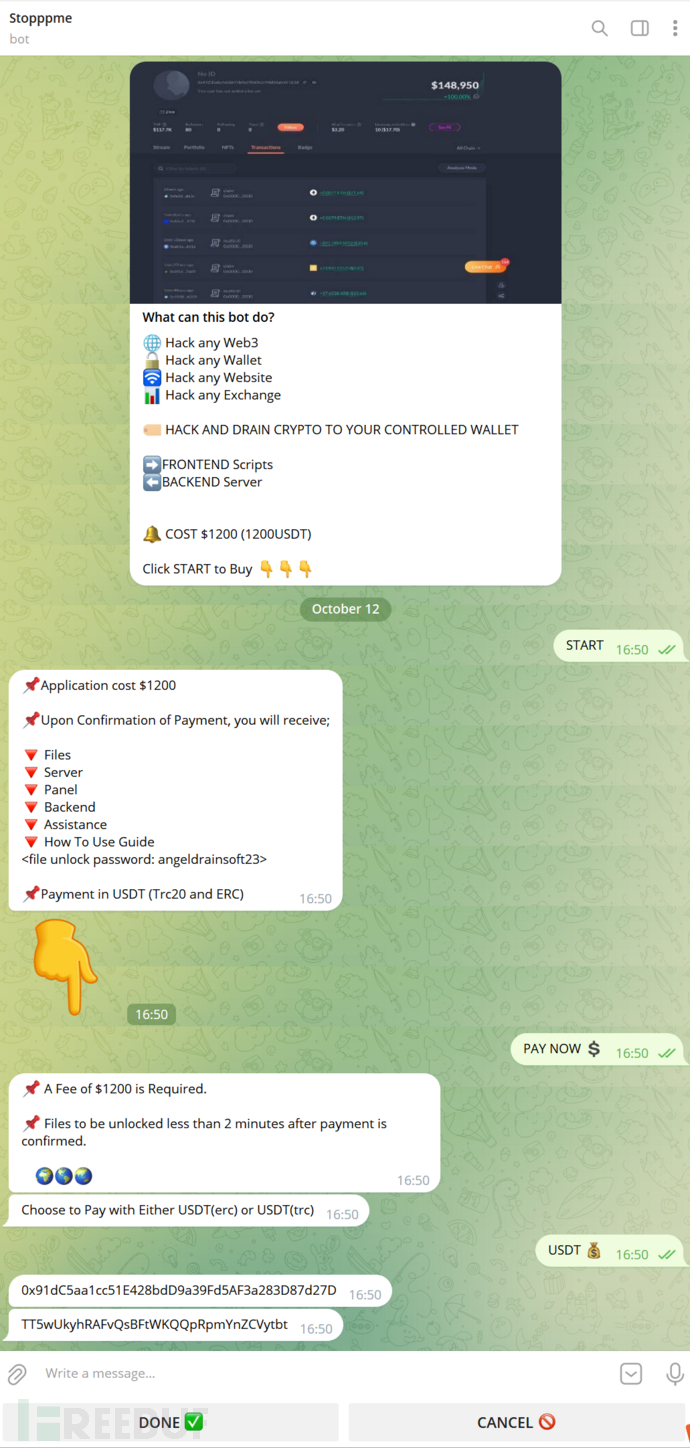

順著頁面給出的聯系方式,發現一個 Bot。下圖中所涉及的地址暫無交易記錄,猜測是一個假冒 Angel Drainer 的 Bot。

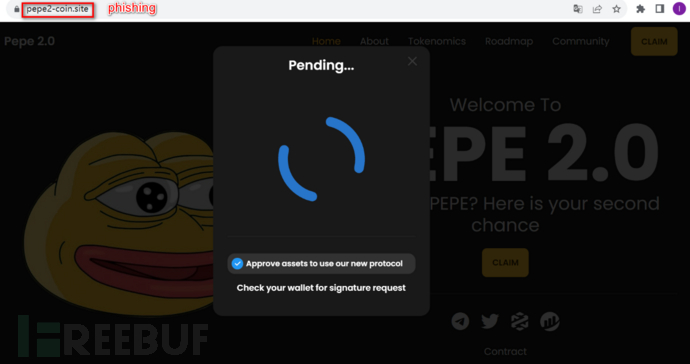

隨機找一個站點查看,點擊 Claim,網站會判斷你是否有余額,根據每個受害者地址持有的代幣和余額使用攻擊組合拳:Approve - Permit/Permit2 簽名 - transferFrom。

對安全意識較低的用戶來說,一不小心就會將自己地址的許可無限授予給攻擊者,如果有新的資金轉移到用戶地址,攻擊者就會立馬轉走這些資金。

由于篇幅限制,此處不再過多分析。

三、MistTrack 分析

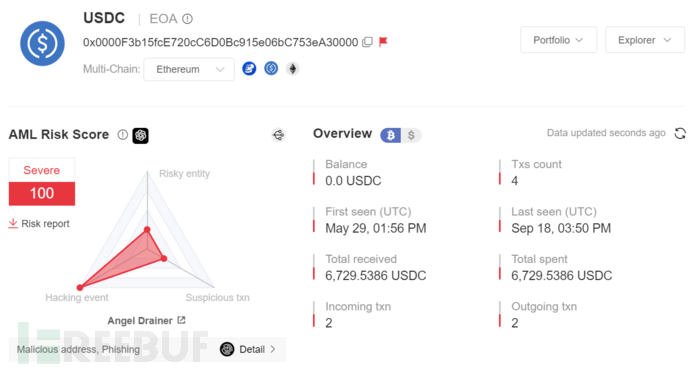

通過分析上述 3000 多個釣魚網址及關聯慢霧 AML 惡意地址庫,我們共計分析到 36 個與 Angel Drainer 釣魚團伙有關的惡意地址(ETH 鏈上),其中 Angel Drainer 熱錢包地址有兩個,涉及多條鏈,其中 ETH 鏈和 ARB 鏈涉及資金較多。

以關聯到的 36 個惡意地址為鏈上分析數據集,我們得到關于該釣魚團伙的以下結論(ETH 鏈):

- 鏈上地址集最早的活躍時間為 2023 年 4 月 14 日。(0x664b157727af2ea75201a5842df3b055332cb69fe70f257ab88b7c980d96da3)

- 獲利規模:據不完全統計,該團伙通過釣魚的方式共計獲利約 200 萬美元,包括獲利 708.8495 ETH,約合 1,093,520.8976 美元;涉及 303 個 ERC20 Token,約合 100 萬美元,類型主要為 LINK, STETH, DYDX, RNDR, VRA, WETH, WNXM, APE, BAL。(注:價格均取 2023/10/13 價格,數據源 CoinMarketCap)

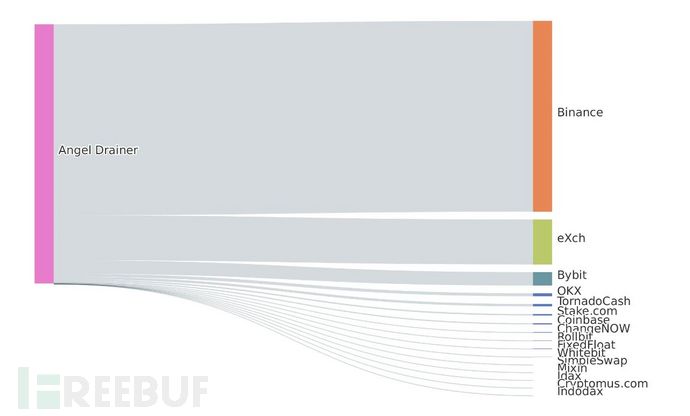

- 通過分析相關惡意地址自 2023 年 4 月14 日后的前兩層 ETH 數據,獲利資金中共計有 1652.67 ETH 轉移到 Binance,389.29 ETH 轉移到 eXch,116.57 ETH 轉移到 Bybit,25.839 ETH 轉移到 OKX,21 ETH 轉移到 Tornado Cash,剩余資金則轉移到其他實體地址。

在此感謝 ScamSniffer 提供的數據支持。

四、總結

本文基于 Balancer Hack、Galxe Hack 事件,聚焦釣魚團伙 Angel Drainer,并提煉出該組織的部分特征。在 Web3 不斷創新的同時,針對 Web3 釣魚的方式也越來越多樣,令人措手不及。

對用戶來說,在進行鏈上操作前,提前了解目標地址的風險情況是十分必要的,例如在 MistTrack 中輸入目標地址并查看風險評分及惡意標簽,一定程度上可以避免陷入資金損失的境地。

對錢包項目方來說,首先是需要進行全面的安全審計,重點提升用戶交互安全部分,加強所見即所簽機制,減小用戶被釣魚風險,具體措施如下:

- 釣魚網站提醒:通過生態或者社區的力量匯聚各類釣魚網站,并在用戶與這些釣魚網站交互的時候對風險進行醒目地提醒和告警;

- 簽名的識別和提醒:識別并提醒 eth_sign、personal_sign、signTypedData 這類簽名的請求,并重點提醒 eth_sign 盲簽的風險;

- 所見即所簽:錢包中可以對合約調用進行詳盡解析機制,避免 Approve 釣魚,讓用戶知道 DApp 交易構造時的詳細內容;

- 預執行機制:通過交易預執行機制幫助用戶了解到交易廣播執行后的效果,有助于用戶對交易執行進行預判;

- 尾號相同的詐騙提醒:在展示地址的時候醒目的提醒用戶檢查完整的目標地址,避免尾號相同的詐騙問題。設置白名單地址機制,使用戶可以將常用的地址加入到白名單中,避免類似尾號相同的攻擊;

- AML 合規提醒:在轉賬的時候通過 AML 機制提醒用戶轉賬的目標地址是否會觸發 AML 的規則。