瘋狂邪惡團伙利用StealC、AMOS和Angel Drainer惡意軟件瞄準加密貨幣

一個名為“瘋狂邪惡”(Crazy Evil)的俄語網絡犯罪團伙與10多個活躍的社交媒體詐騙活動有關,這些詐騙活動利用各種定制誘餌欺騙受害者,誘使他們安裝StealC、Atomic macOS Stealer(又名AMOS)和Angel Drainer等惡意軟件。

Recorded Future的Insikt Group在一份分析報告中表示:“瘋狂邪惡團伙專門從事身份欺詐、加密貨幣盜竊和信息竊取惡意軟件,他們利用一個協調良好的流量引導網絡——這些流量引導專家負責將合法流量重定向到惡意釣魚頁面。”

該團伙使用多樣化的惡意軟件庫表明,威脅行為者正在針對Windows和macOS系統的用戶,對去中心化金融生態系統構成風險。

瘋狂邪惡團伙的活動與盈利模式

據評估,瘋狂邪惡團伙至少自2021年以來一直活躍,主要作為一個流量引導團隊,負責將合法流量重定向到其他犯罪團伙運營的惡意登錄頁面。據稱,該團伙由一個在Telegram上名為@AbrahamCrazyEvil的威脅行為者運營,截至撰寫本文時,該團伙在Telegram上的訂閱者已超過4800人。

法國網絡安全公司Sekoia在2022年8月的一份關于流量引導服務的深度報告中表示:“他們將流量貨幣化,提供給那些意圖廣泛或針對特定地區或操作系統用戶的僵尸網絡運營商。因此,流量引導者面臨的主要挑戰是生成高質量的無機器人流量,這些流量未被安全供應商檢測或分析,并最終按流量類型進行過濾。換句話說,流量引導者的活動是一種潛在客戶生成形式。”

與其他圍繞建立假冒購物網站以促進欺詐交易的騙局不同,瘋狂邪惡團伙專注于涉及非同質化代幣(NFT)、加密貨幣、支付卡和在線銀行賬戶的數字資產盜竊。據估計,該團伙已產生超過500萬美元的非法收入,并入侵了全球數萬臺設備。

瘋狂邪惡團伙的攻擊手段與組織結構

在涉及另外兩個網絡犯罪團伙Markopolo和CryptoLove的退出騙局之后,瘋狂邪惡團伙獲得了新的關注。這兩個團伙此前被Sekoia認定為2024年10月使用虛假Google Meet頁面進行ClickFix活動的責任方。

Recorded Future表示:“瘋狂邪惡團伙明確針對加密貨幣領域,使用定制的魚叉式釣魚誘餌。瘋狂邪惡的流量引導者有時會花費數天或數周的時間進行偵察,以確定操作范圍、識別目標并啟動攻擊。”

除了策劃傳遞信息竊取器和錢包清空器的攻擊鏈外,該團伙的管理員還聲稱為其流量引導者提供操作手冊和指導,并為惡意負載提供加密服務,并吹噓其附屬結構以委派操作。

瘋狂邪惡是繼Telekopye之后近年來被曝光的第二個網絡犯罪團伙,其運營中心圍繞Telegram展開。新招募的附屬成員由一個威脅行為者控制的Telegram機器人引導到其他私人頻道:

- Payments:宣布流量引導者的收入

- Logbar:提供信息竊取器攻擊的審計跟蹤、被盜數據的詳細信息以及目標是否為重復受害者

- Info:為流量引導者提供定期的管理和技術更新

- Global Chat:作為主要交流空間,討論從工作到表情包的各種話題

該網絡犯罪團伙被發現由六個子團隊組成:AVLAND、TYPED、DELAND、ZOOMLAND、DEFI和KEVLAND,每個團隊都被歸因于特定的騙局,涉及誘騙受害者從虛假網站安裝工具:

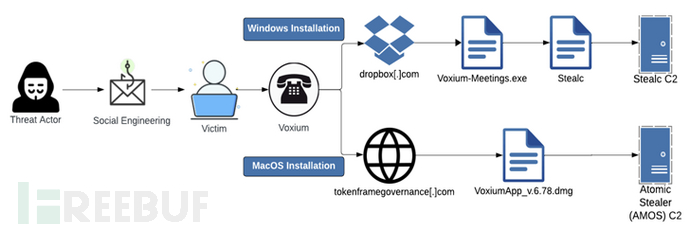

- AVLAND(又名AVS | RG或AVENGE):利用工作機會和投資騙局,以名為Voxium的Web3通信工具(“voxiumcalls[.]com”)為幌子傳播StealC和AMOS竊取器

- TYPED:以名為TyperDex的人工智能軟件(“typerdex[.]ai”)為幌子傳播AMOS竊取器

- DELAND:以名為DeMeet的社區開發平臺(“demeet[.]app”)為幌子傳播AMOS竊取器

- ZOOMLAND:利用冒充Zoom和WeChat(“app-whechat[.]com”)的通用騙局傳播AMOS竊取器

- DEFI:以名為Selenium Finance的數字資產管理平臺(“selenium[.]fi”)為幌子傳播AMOS竊取器

- KEVLAND:以名為Gatherum的AI增強虛擬會議軟件(“gatherum[.]ca”)為幌子傳播AMOS竊取器

瘋狂邪惡團伙的影響與未來趨勢

Recorded Future表示:“隨著瘋狂邪惡繼續取得成功,其他網絡犯罪實體可能會效仿其方法,迫使安全團隊保持持續警惕,以防止加密貨幣、游戲和軟件領域的廣泛破壞和信任侵蝕。”

這一發展正值網絡安全公司曝光了一個名為TAG-124的流量分發系統(TDS),該系統與已知的活動集群LandUpdate808、404 TDS、Kongtuke和Chaya_002重疊。包括與Rhysida勒索軟件、Interlock勒索軟件、TA866/Asylum Ambuscade、SocGholish、D3F@ck Loader和TA582相關的多個威脅組織被發現在其初始感染序列中使用TDS。

該公司表示:“TAG-124包括一個由受感染的WordPress網站、行為者控制的負載服務器、中央服務器、疑似管理服務器、附加面板和其他組件組成的網絡。如果訪問者滿足特定條件,受感染的WordPress網站會顯示虛假的Google Chrome更新登錄頁面,最終導致惡意軟件感染。”

Recorded Future還指出,TAG-124的共享使用加強了Rhysida和Interlock勒索軟件變種之間的聯系,并且最近TAG-124活動的變種利用了ClickFix技術,指示訪問者執行預先復制到剪貼板的命令以啟動惡意軟件感染。

作為攻擊的一部分部署的一些負載包括Remcos RAT和CleanUpLoader(又名Broomstick或Oyster),后者是Rhysida和Interlock勒索軟件的傳播渠道。

超過10,000個受感染的WordPress網站也被發現作為AMOS和SocGholish的分發渠道,作為所謂的客戶端攻擊的一部分。

c/side研究員Himanshu Anand表示:“用戶瀏覽器中加載的JavaScript在iframe中生成虛假頁面。攻擊者使用過時的WordPress版本和插件,使沒有客戶端監控工具的網站更難檢測。”

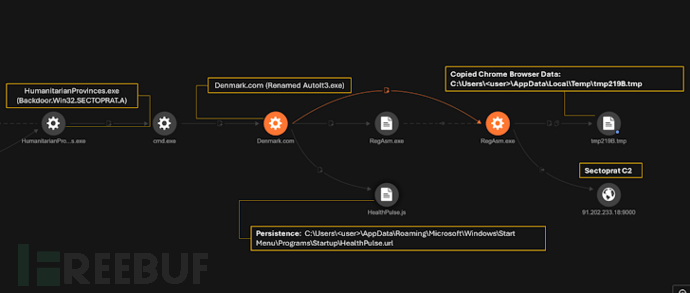

此外,威脅行為者還利用GitHub等流行平臺的信任來托管惡意安裝程序,這些安裝程序導致Lumma Stealer和其他負載(如SectopRAT、Vidar Stealer和Cobalt Strike Beacon)的部署。

趨勢科技的活動與被稱為Stargazer Goblin的威脅行為者的戰術有顯著重疊,該行為者有使用GitHub存儲庫進行負載分發的記錄。然而,一個關鍵區別是感染鏈從受感染的網站開始,這些網站重定向到惡意的GitHub發布鏈接。

安全研究人員Buddy Tancio、Fe Cureg和Jovit Samaniego表示:“Lumma Stealer的分發方法繼續演變,威脅行為者現在使用GitHub存儲庫來托管惡意軟件。惡意軟件即服務(MaaS)模型為惡意行為者提供了一種經濟高效且易于訪問的手段,以執行復雜的網絡攻擊并實現其惡意目標,從而簡化了Lumma Stealer等威脅的分發。”