UEFI啟動固件曝出大量漏洞,數(shù)百萬臺計算機面臨數(shù)據(jù)泄漏風險

近日,安全公司Quarkslab一口氣披露了UEFI固件(負責啟動操作系統(tǒng))TCP/IP網(wǎng)絡協(xié)議棧的九個安全漏洞(統(tǒng)稱Pixie Fail)。這九個漏洞存在于TianoCoreEFI開發(fā)套件II(EDK II)中,可被利用來實現(xiàn)遠程代碼執(zhí)行、拒絕服務(DoS)、DNS緩存中毒和敏感信息泄露。

AMI、英特爾、Insyde和Phoenix Technologies等公司的UEFI固件無一例外都受到了這些漏洞的影響,這意味著全球數(shù)以百萬計的計算機正面臨威脅。

UEFI(統(tǒng)一可擴展固件接口)是一種新的主板啟動引導模式,被看作是近20年歷史的BIOS的繼任者,其優(yōu)勢在于圖形交互界面并可提高電腦開機后進入系統(tǒng)的啟動速度。

隨著微軟Windows 11將UEFI安全啟動列為必需項,UEFI正在加速完成對BIOS的替代,成為當今Windows系統(tǒng)電腦的主流啟動方式。

漏洞詳情

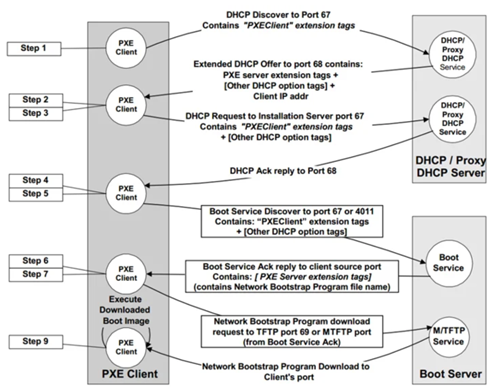

EDK II整合了自己的TCP/IP堆棧(NetworkPkg),以在初始預啟動執(zhí)行環(huán)境(PXE,發(fā)音為“pixie”)階段啟用網(wǎng)絡功能,在操作系統(tǒng)尚未運行時執(zhí)行管理任務。

換而言之,EDKII是一個客戶端-服務器接口,用于從網(wǎng)絡接口卡(NIC)啟動設備,并允許管理員遠程配置和啟動尚未加載操作系統(tǒng)的聯(lián)網(wǎng)計算機。

作為UEFI固件的一部分,PXE代碼包含在主板上或NIC固件只讀存儲器(ROM)中:

Quarkslab在EDKII的TCP/IP堆棧(NetworkPkg)中發(fā)現(xiàn)的問題包括溢出錯誤、越界讀取、無限循環(huán)以及使用弱偽隨機數(shù)生成器(PRNG),這些問題會導致DNS和DHCP中毒攻擊、信息泄漏、拒絕服務、IPv4和IPv6層的數(shù)據(jù)插入攻擊,漏洞列表如下:

- CVE-2023-45229(CVSS分數(shù):6.5)-處理DHCPv6通告消息中的IA_NA/IA_TA選項時出現(xiàn)整數(shù)下溢

- CVE-2023-45230(CVSS分數(shù):8.3)-DHCPv6客戶端中通過長服務器ID選項發(fā)生緩沖區(qū)溢出

- CVE-2023-45231(CVSS分數(shù):6.5)-處理帶有截斷選項的ND重定向消息時出現(xiàn)越界讀取

- CVE-2023-45232(CVSS分數(shù):7.5)-解析Destination Options標頭中的未知選項時出現(xiàn)無限循環(huán)

- CVE-2023-45233(CVSS分數(shù):7.5)-解析Destination Options標頭中的PadN選項時出現(xiàn)無限循環(huán)

- CVE-2023-45234(CVSS分數(shù):8.3)-處理DHCPv6通告消息中的DNS服務器選項時出現(xiàn)緩沖區(qū)溢出

- CVE-2023-45235(CVSS分數(shù):8.3)-處理來自DHCPv6代理廣告消息的服務器ID選項時出現(xiàn)緩沖區(qū)溢出

- CVE-2023-45236(CVSS評分:5.8)-可預測的TCP初始序列號

- CVE-2023-45237(CVSS評分:5.3)-使用弱偽隨機數(shù)生成器

- CERT協(xié)調(diào)中心(CERT/CC)在一份公告中表示:“這些漏洞的影響和可利用性取決于特定的固件版本和默認PXE啟動配置。”

“本地網(wǎng)絡內(nèi)的攻擊者(在某些情況下是遠程攻擊者)可以利用這些漏洞來執(zhí)行遠程代碼、發(fā)起DoS攻擊、進行DNS緩存中毒或提取敏感信息。”