最嚴重的問題與 Spireon 的遠程信息處理解決方案有關,可能已被利用以獲得完全的管理訪問權限,使對手能夠向大約 1550 萬輛汽車發出任意命令并更新設備固件。

影響來自 16 個不同制造商的數百萬輛汽車的多個漏洞可能被濫用來解鎖、啟動和跟蹤汽車,并影響車主的隱私。

起亞、本田、英菲尼迪、日產、謳歌 - 特別是對于起亞,我們可以遠程訪問 360 度攝像頭并查看汽車的實時圖像

- 完全遠程鎖定、解鎖、發動機啟動、發動機停止、精確定位、閃光燈和僅使用 VIN 號的車輛鳴喇叭

- 通過 VIN 號碼(姓名、電話號碼、電子郵件地址、實際地址)進行完全遠程帳戶接管和 PII 披露

- 能夠將用戶鎖定在遠程管理他們的車輛之外,改變所有權

- SSO 背后的多個 Github 實例

- 公司范圍內的內部聊天工具,能夠加入幾乎任何頻道

- SonarQube,詹金斯,雜項。搭建服務器

- 用于管理 AWS 實例的內部云部署服務

- 內部車輛相關 API

- 通過配置不當的 SSO 訪問數百個關鍵任務內部應用程序,包括……

- 多個系統上的遠程代碼執行

- 內存泄漏導致員工/客戶 PII 泄露、帳戶訪問

- 完全遠程鎖定、解鎖、發動機啟動、發動機停止、精確定位、閃光燈和僅使用受害者電子郵件地址的喇叭車輛

- 通過受害者電子郵件地址(姓名、電話號碼、電子郵件地址、實際地址)進行完全遠程帳戶接管和 PII 披露

- 能夠將用戶鎖定在遠程管理他們的車輛之外,改變所有權

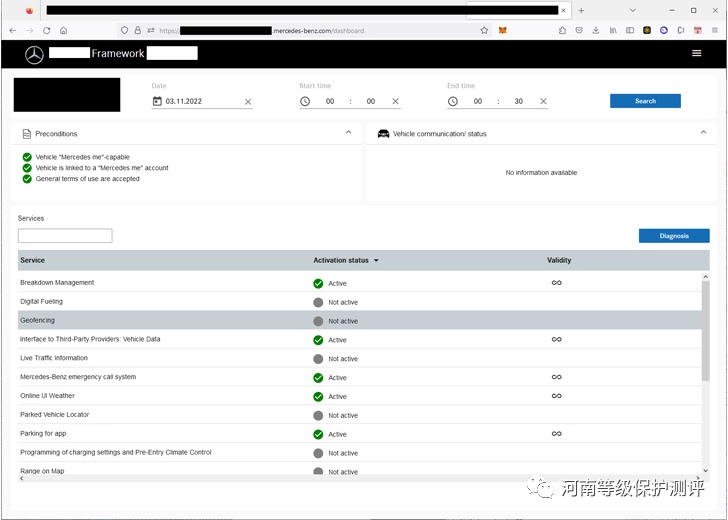

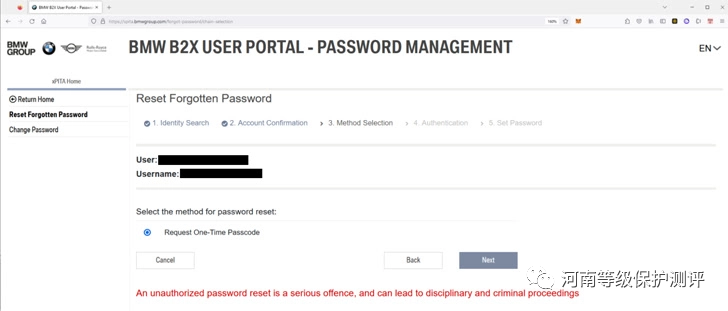

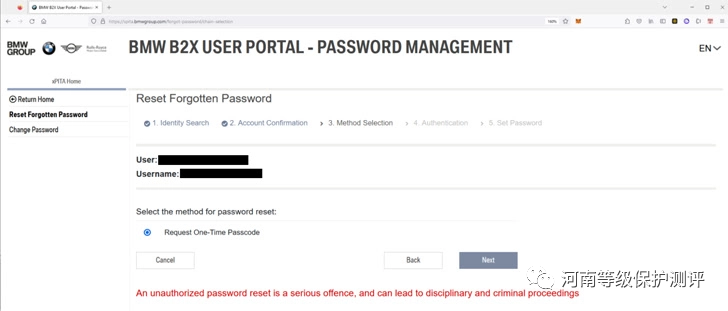

- 訪問內部經銷商門戶,您可以在其中查詢任何 VIN 號碼以檢索 BMW 的銷售文件

- 代表任何員工訪問鎖定在 SSO 后面的任何應用程序,包括遠程工作人員和經銷商使用的應用程序

- 公司范圍內的核心 SSO 漏洞使我們能夠像任何員工一樣訪問任何員工應用程序,使我們能夠……

- 擁有對全公司管理面板的完全管理員訪問權限,能夠向大約 1550 萬輛汽車發送任意命令(解鎖、啟動引擎、禁用啟動器等)、讀取任何設備位置以及刷新/更新設備固件

- 在用于管理用戶帳戶、設備和車隊的核心系統上執行遠程代碼。能夠訪問和管理整個 Spireon 的所有數據

- 完全接管任何車隊的能力(這將使我們能夠跟蹤和關閉許多不同大城市的警察、救護車和執法車輛的啟動器,并向這些車輛發送命令,例如“導航到此位置”)

- 對所有 Spireon 產品的完全管理權限,包括以下……

- 總共有……

- 金星 - https://www.spireon.com/products/goldstar/

- LoJack - https://www.spireon.com/products/goldstar/lojackgo/

- FleetLocate - https://www.spireon.com/products/fleetlocate-for-fleet-managers/

- NSpire - https://www.spireon.com/spireon-nspire-platform/

- 預告片和資產 - https://www.spireon.com/solutions/trailer-asset-managers/

- 1550 萬臺設備(主要是車輛)

- 120 萬個用戶帳戶(最終用戶帳戶、車隊經理等)

- 多個漏洞,包括:

- 披露客戶 PII 和訪問令牌,以便在車輛上跟蹤和執行命令

- 公開用于與遠程信息處理相關的內部服務的配置憑證

- 能夠對客戶帳戶進行身份驗證并訪問所有 PII 并對車輛執行操作

- 量產車 Telematics API 的完整內存泄露

- 通過不正確的 URL 解析接管客戶帳戶,允許攻擊者完全訪問受害者帳戶,包括車輛門戶

- 跟蹤物理 GPS 位置并管理所有 Reviver 客戶的車牌(例如,將車牌底部的標語更改為任意文本)

- 將任何車輛狀態更新為“STOLEN”,更新車牌并通知當局

- 訪問所有用戶記錄,包括人們擁有的車輛、他們的實際地址、電話號碼和電子郵件地址

- 訪問任何公司的車隊管理功能,定位和管理車隊中的所有車輛

- 完全超級管理訪問權限,可以管理所有 Reviver 連接車輛的所有用戶帳戶和車輛。攻擊者可以執行以下操作:

- 能夠通過影響車輛遠程信息處理服務的漏洞發送檢索車輛位置、發送車輛命令和檢索客戶信息

- 豐田金融的 IDOR,披露任何豐田金融客戶的姓名、電話號碼、電子郵件地址和貸款狀態

- 用戶帳戶 IDOR 泄露密碼哈希、姓名、電話號碼、實際地址和車輛信息

- 泄露的 AWS 密鑰具有完整的組織讀/寫 S3 訪問權限,能夠檢索所有文件,包括(似乎是)用戶數據庫、源代碼和 Sirius 的配置文件

|

這些漏洞范圍很廣,從允許訪問內部公司系統和用戶信息的漏洞到允許攻擊者遠程發送命令以實現代碼執行的漏洞。

這項研究建立在去年年底的早期發現之上,當時 Yuga Labs 研究員 Sam Curry 等人詳細介紹了 SiriusXM 提供的聯網汽車服務中的安全漏洞,這些漏洞可能會使汽車面臨遠程攻擊的風險。

最嚴重的問題與 Spireon 的遠程信息處理解決方案有關,可能已被利用以獲得完全的管理訪問權限,使對手能夠向大約 1550 萬輛汽車發出任意命令并更新設備固件。

“這將使我們能夠跟蹤和關閉許多不同大城市的警察、救護車和執法車輛的啟動器,并向這些車輛發出命令,”研究人員說。

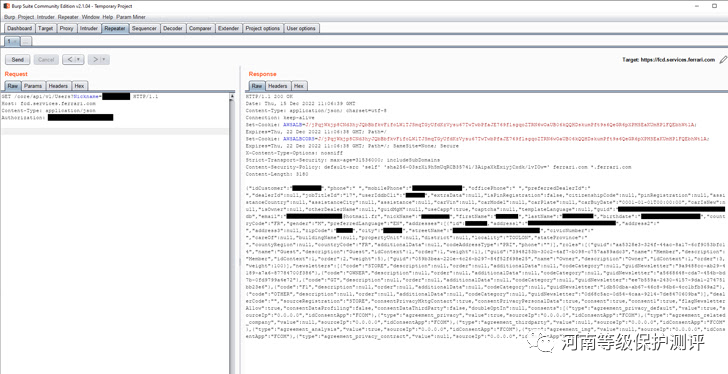

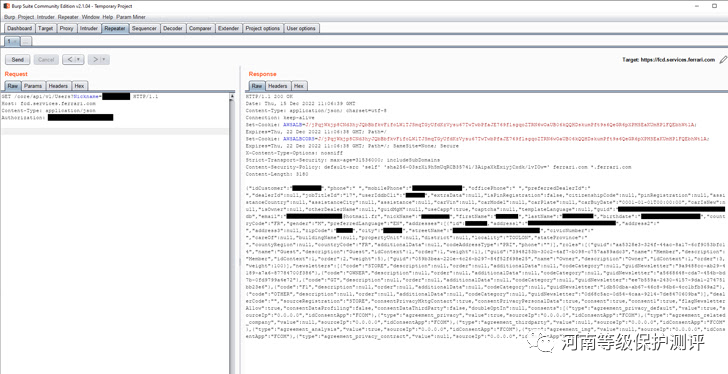

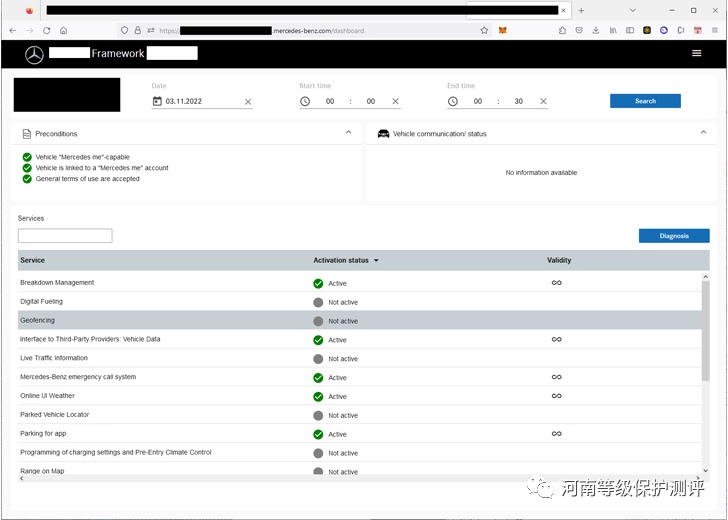

梅賽德斯-奔馳中發現的漏洞可以通過配置不當的單點登錄 (SSO) 身份驗證方案授予對內部應用程序的訪問權限,而其他漏洞則可能允許用戶帳戶接管和泄露敏感信息。

其他缺陷使得訪問或修改客戶記錄、內部經銷商門戶、實時跟蹤車輛 GPS 位置、管理所有 Reviver 客戶的車牌數據,甚至將車輛狀態更新為“被盜”成為可能。

盡管所有安全漏洞都已在負責任的披露后由各自的制造商修復,但調查結果強調了縱深防御策略以遏制威脅和降低風險的必要性。

研究人員指出:“如果攻擊者能夠在車輛遠程信息處理系統使用的 API 端點中找到漏洞,他們就可以完全遠程地按喇叭、閃光燈、遠程跟蹤、鎖定/解鎖和啟動/停止車輛。”