黑客利用新型Dropper在Windows上傳播惡意軟件

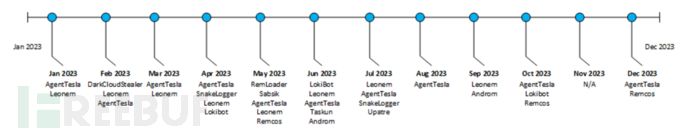

近日,Fortinet旗下FortiGuard實驗室的威脅研究小組發現了一種新型安卓惡意軟件投放器,負責傳遞最終有效載荷。由于它們通常包含一個波蘭語字符串“Kolko_i_krzyzyk”,英語譯為TicTacToe,因此被命名為TicTacToe Dropper。目前研究人員發現TicTacToe Dropper在Windows設備上投放各種惡意軟件,其中包括著名的包括AgentTesla和LokiBot。

這些投放器在加載和初始執行期間對最終有效載荷進行了混淆,包括Leonem、AgentTesla、SnakeLogger、LokiBot、Remcos、RemLoader、Sabsik、Taskun、Androm和Upatre。

根據FortiGuard的說法,井字棋投放器在過去12個月中分發了多個最終階段的遠程訪問工具(RATs),而且最終有效載荷具有幾個共同特征,包括多階段分層有效載荷、.NET 可執行文件/庫、使用SmartAssembly軟件的有效載荷混淆、DLL文件嵌套以及反射加載。

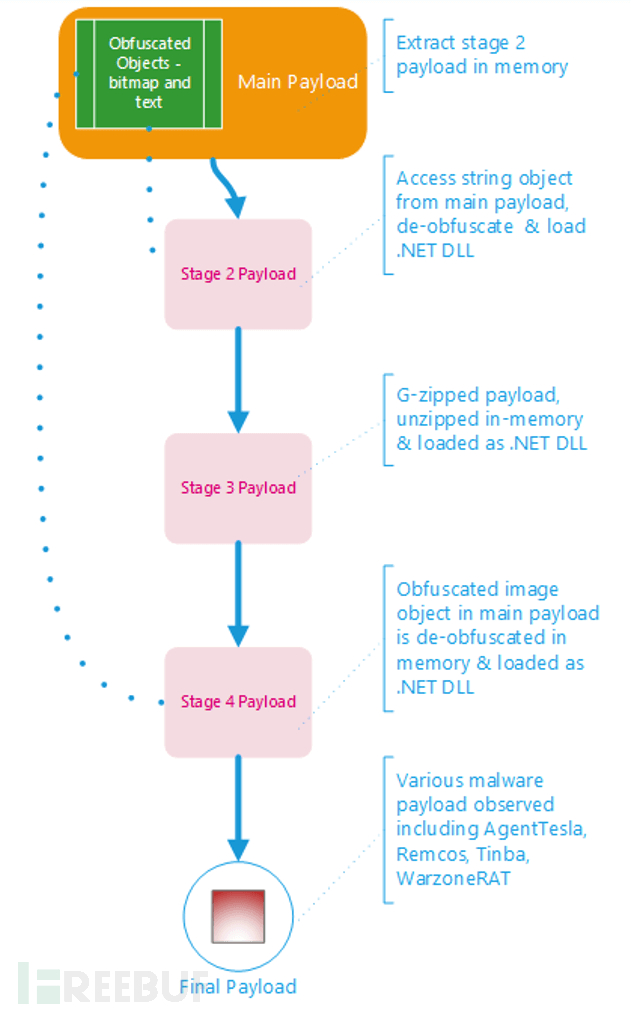

在這次活動中,惡意軟件執行文件通常通過.iso文件傳遞,這是一種經常被用來避免被殺毒軟件檢測的技術,也是一種繞過網絡標記的技術。可執行文件包含多個DLL文件層,這些文件層在運行時被提取并直接加載到內存中。

TicTacToe Dropper針對Windows系統

2024年2月,Amey Gat和Mark Robson在FortiGuard博客中指出,這種中等嚴重性級別的加載器主要影響Microsoft Windows平臺,可能導致憑證泄露并使進一步的惡意活動成為可能。

2023年初的樣本包含了“TicTacToe ”字符串,而后來的活動使用了不同的字符串和不同的最終階段有效載荷。這表明該工具在不斷發展,開發者試圖避開基于字符串的分析。

第一個樣本是一個名為‘ALco.exe’的32位可執行文件,它提取并加載了一個名為‘Hadval.dll’或‘stage2 payload’的.NET PE DLL文件。該文件使用了DeepSea版本4.1進行了混淆,導致函數名稱和代碼流難以閱讀。

使用de4dot工具

de4dot工具是一個開源(GPLv3)的.NET反混淆和解包器,在攻擊中使用,成功繞過了某些DeepSea混淆技術,導致Hadval.dll文件的大部分被反混淆。

這個文件負責提取一個gzip blob,在解壓后,顯示出另一個32位PE DLL文件和另一個.NET庫。第三階段的有效載荷,內部命名為‘cruiser.dll’,受到SmartAssembly軟件的保護。

cruiser.dll文件包含一個名為‘Munoz’的類,它在臨時文件夾中創建了可執行文件的副本。第三階段的代碼從位圖對象‘dZAu’中提取、加載并執行第四階段的有效載荷。另一個DLL文件,‘Farinell2.dll’,使用了自定義混淆器進行混淆。

AgentTesla惡意軟件

之前分析了另一個TicTacToe 投放器樣本,它投放了眾所周知的RAT(遠程管理工具)AgentTesla。這個32位的.NET可執行文件使用了相同的技術來加載存儲在文件資源元素中的代碼。

第二階段的有效載荷內部名為‘Pendulum.dll’,第三階段的有效載荷名為‘cruiser.dll’。第三階段的有效載荷從位圖對象‘faLa’中提取了第四階段的有效載荷,最終的有效載荷是AgentTesla。

為了緩解威脅,研究人員認為基于哈希的檢測對已知的活動是有效的。然而,鑒于這種惡意軟件的動態本質,對于新的活動需要基于行為的端點安全工具。像FortiEDR這樣的EDR技術可以有效檢測異常行為。

參考鏈接:https://www.hackread.com/tictactoe-dropper-steals-data-windows-threats/