黑客利用天文望遠鏡拍攝的圖像傳播惡意軟件

據Bleeping Computer網站8月30日消息,威脅分析師發現了一個名為“GO#WEBBFUSCATOR”的新惡意軟件活動,該活動依賴網絡釣魚電子郵件、惡意文檔和來自詹姆斯韋伯望遠鏡的空間圖像來傳播惡意軟件。

該惡意軟件由 Golang 編寫,Golang 因其跨平臺的特性(Windows、Linux、Mac)以及對逆向工程和分析的強抵抗力而越發得到網絡犯罪分子的青睞。在 Securonix 的研究人員最近發現的活動中,攻擊者會在 VirusTotal 掃描平臺上投放當前未被防病毒引擎標記為病毒的有效負載。

感染鏈

感染始于一封帶有“Geos-Rates.docx”惡意文檔的網絡釣魚電子郵件,該文檔會下載模板文件,其中包含一個經過混淆的 VBS 宏,如果在 Office 套件中啟用了宏,該宏會自動執行。之后,該代碼從一個遠程資源(“xmlschemeformat[.]com”)下載 JPG 圖片(“OxB36F8GEEC634.jpg”),使用 certutil.exe 將其解碼為可執行文件(“msdllupdate.exe”)并啟動。

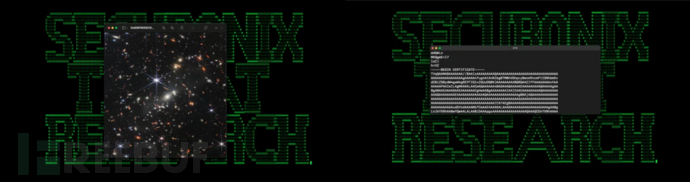

以圖像查看器(左)和文本編輯器(右)打開圖片文件

在圖像查看器中,這是一張由 NASA 的詹姆斯韋伯望遠鏡于 2022 年 7 月發布的星系團 SMACS 0723圖片,若使用文本編輯器打開,則會顯示偽裝成內含證書的額外內容,其本質是Base64編碼的惡意有效載荷。有效載荷的字符串使用ROT25進一步混淆,而二進制文件使用XOR來隱藏Golang程序集,以防止分析人員發現。除此之外,這些程序集還使用了案例修改來避免安全工具基于簽名的檢測。

根據動態惡意軟件分析推斷出的情況,該可執行程序通過復制到'%localappdata%%microsoft\vault\'并添加一個新的注冊表鍵來實現持久性,之后便與命令和控制(C2)服務器建立了DNS連接,并發送加密查詢。C2可通過設置連接請求之間的時間間隔、更改nslookup超時或通過Windows cmd.exe工具發出執行命令來響應惡意軟件。

在測試過程中,Securonix觀察到攻擊者在其測試系統上運行任意的枚舉命令,這是一個標準偵察步驟的第一步。研究人員指出,用于該活動的域名注冊時間較新,最早的注冊時間是 2022 年 5 月 29 日。

Securonix 提供了一組危害指標 (IoC),其中包括基于網絡和主機的指標。