勒索軟件趨勢和受害者影響統計數據

1、摘要

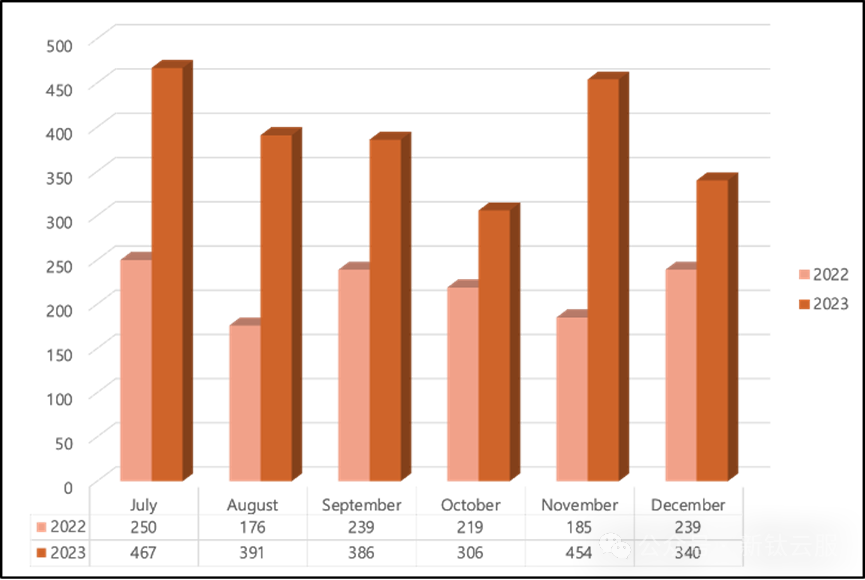

2023年下半年,Leak 網站上發布了2,344 家公司的勒索軟件感染。與2022 年下半年(2022年7月1日至2022年12月31日)相比,受影響的公司總數增加了79.2%。

共有53個勒索軟件組織處于活動狀態,每個組織平均攻擊了44家公司。

有25個新的或修改的數據泄密網站。擁有數據泄密網站的新勒索軟件組織,每個組織平均攻擊約21家公司。

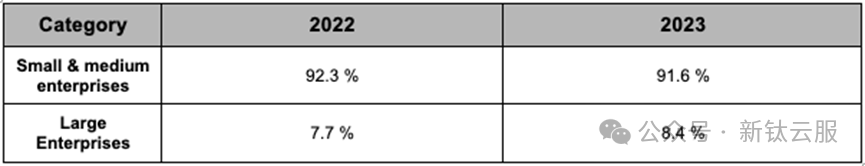

2023年下半年,大型企業占勒索軟件組織目標企業的8.4%,高于去年下半年的7.7%。

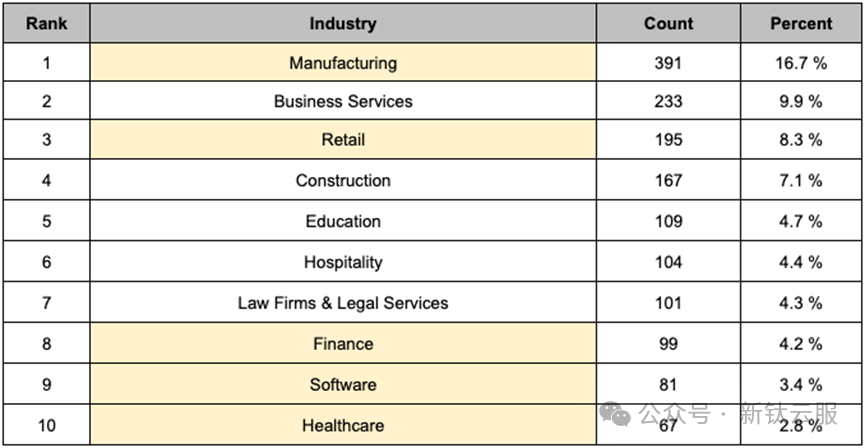

受勒索軟件損害影響最大的10個行業,其中制造業在2023年全年遭受的損害最大。

此外,根據招聘平臺統計數據,2023年,勒索軟件組織越來越多地招募具有不同和特定技能組合的成員,系統地運營他們的小組。

2、勒索軟件組織整體活動

在 2023 年下半年,共有 2,344 家公司因勒索軟件組織攻擊而遭受損失。與去年下半年受勒索軟件攻擊影響的 1,308 家公司相比,這增加了 79.2%(1036 家公司)。與 2022 年下半年相比,7 月至 12 月每個月段的勒索軟件活動頻率都更高,平均每月增加約 173 家受影響的公司。

2022年下半年與2023年月度攻擊量比較

2022年下半年與2023年月度攻擊量比較

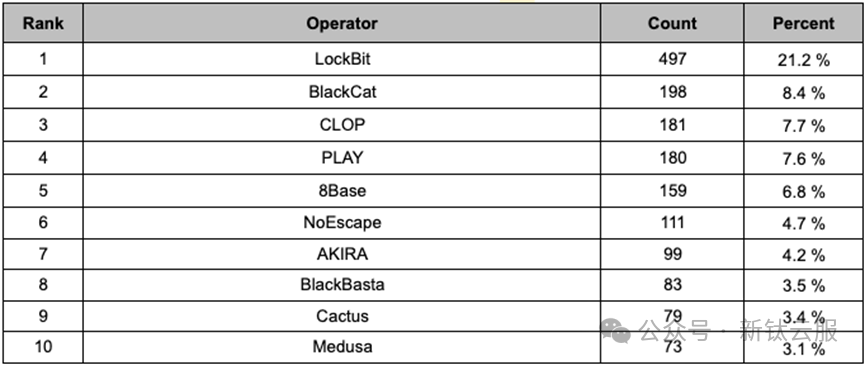

針對運營 Leak 網站的勒索軟件組織的分析顯示,2023 年下半年共有 53 個組織活躍,平均每個組織攻擊約 44 家公司。2023 年下半年,最活躍的前 10 個勒索軟件組織占所有勒索軟件攻擊的 70.9%,平均每家攻擊 166家公司。其余 43 個勒索軟件組織平均每個勒索軟件組織對大約 16家公司進行攻擊。

2023 年下半年,勒索軟件組織活動的受害者公司總數急劇增加,可歸因于 8Base、Akira、Cactus 等新勒索軟件組織活動的顯著增加。

前 10 大勒索軟件組的攻擊量表

前 10 大勒索軟件組的攻擊量表

3、新型勒索軟件組織活動

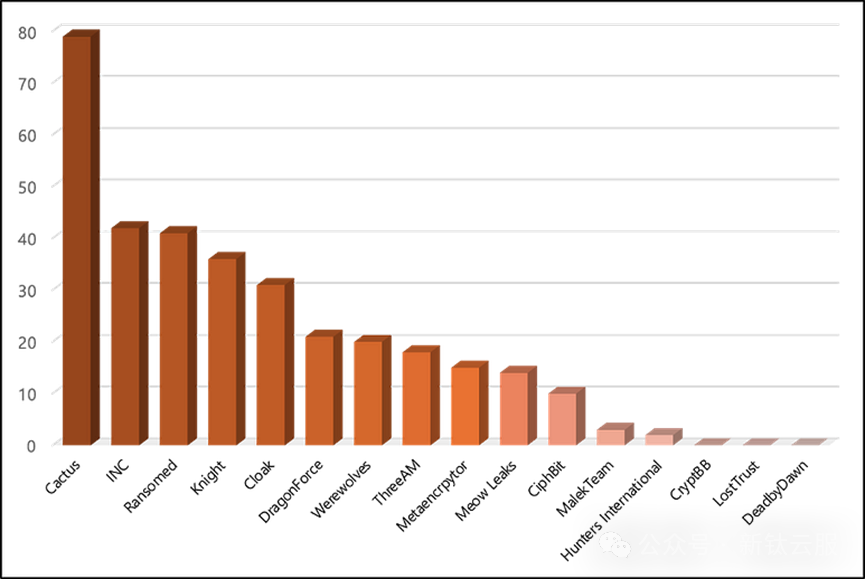

2023 年下半年,共確認了 18 個新發現的 Leak 站點,其中 5 個站點的地址發生了變化:Trigona、Ransomed、8Base、BlackCat 和 Stormous。兩個泄漏站點,Trigona 和 Ragnar Locker,被證實已停止運營。

2023 年下半年,與新發現的 Leak 站點相關的 18 個勒索軟件組的活動共計 332 起事件,平均每組約 21 起事件,約為整體平均值的一半。另一方面,2023年7月出現的 Cactus勒索軟件組織的勒索軟件活動共計 79起事件,約為其他新型勒索軟件組織的四倍。

2023年下半年新勒索軟件群組活動量圖

2023年下半年新勒索軟件群組活動量圖

4、目標受害企業規模

2023年下半年,受勒索軟件組織影響的企業數量最多,小型企業為1497起,其次是中型企業,為535起,大型企業為186起。此外,報告了126起未公開披露其收入規模的公司的事件。因此,在2023年下半年披露的受影響企業規模中,中小企業占比為91.6%,大型企業占比為8.4%。

對2022年下半年和2023年勒索軟件群體目標接收者的比較顯示,相對而言,2022年下半年中小企業目標的比例較高。反之,2023年下半年,大企業標的占比略有提升。

圖片

圖片

2022年下半年及2023年目標公司分類頻率表

在攻擊量排名前十的群體中,LockBit 針對大型企業的 497 次攻擊中針對 26 次事件,而 PLAY 針對大型企業的 180 次攻擊中針對 4 次事件,表明針對大型企業的頻率相對較低。然而,在總共 181 次攻擊中,CLOP 針對大型企業的攻擊總數約為 40%,共計 72 起事件,而 Dunghill Leak 也針對其攻擊總數的約 33%,占 2 起事件,在總共 6 次攻擊中針對大型企業。

可以看到勒索軟件組織所針對的公司規模存在差異。特別是,包括 CLOP 在內的一些勒索軟件組織往往更頻繁地針對大型企業。

同時由于具有足夠贖金支付能力和大量關鍵信息的大型企業可能在上傳到泄漏站點之前已經支付了贖金,因此上述數字可能會有所不同。

5、目標受害者行業

受影響的前 10 個行業占總損失的 66.0%,其中,根據 Global Edge 的調查,2023 年收入高的 5 個行業成為勒索軟件組織的目標,表明傾向于針對收入可觀的行業。

制造業占所有受影響公司的 16.7%,仍然是受影響最大的行業,與 2023 年上半年相似。在受影響的前10個行業中,與去年相比,制造業的損失增幅最大,其次是商業服務和分銷行業。

由于勒索軟件攻擊,制造業可能會在生產過程中遭受大量停機,從而導致生產延遲和供應鏈中斷導致的重大經濟損失。根據HEFFERNAN的研究,特別是在食品制造業中,加工延遲會導致食品成分變質,從而導致無法避免的重大資源和經濟損失。食品制造業往往依賴計算機化系統,使其極易受到勒索軟件攻擊,并且很有可能支付贖金以減輕損失。此外,據推測,食品分銷行業也容易受到勒索軟件攻擊,因為運輸延誤會對食品質量造成重大影響。

此外,據《建筑企業主》雜志稱,建筑行業的項目進度通常很緊,合同規定必須及時提供重要文件和材料。勒索軟件團伙利用運營中斷的情況,對進度和成本造成連帶影響,導致重大損失。

就教育部門而言,學校可能并不富裕,但卻能對當地社區產生直接而廣泛的影響。這使它們成為勒索軟件集團的關注目標。

受勒索軟件影響的前 10 個行業(黃色:收入排名前 10 的行業)

受勒索軟件影響的前 10 個行業(黃色:收入排名前 10 的行業)

6、勒索軟件運營趨勢

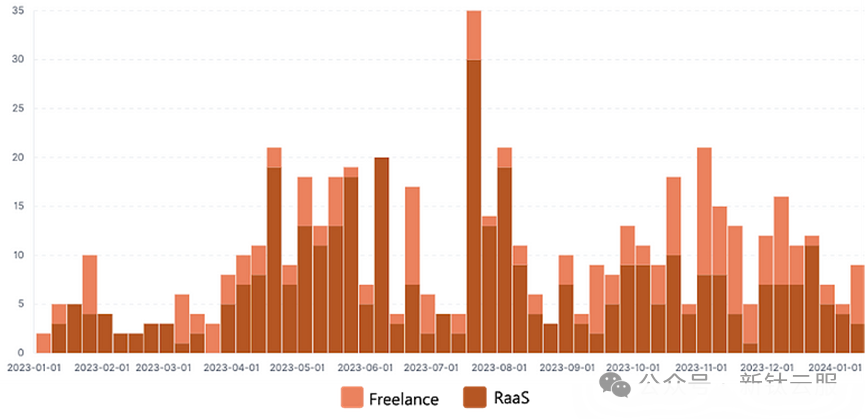

勒索軟件組織主要運營的 RAMP 論壇包括單獨的招聘(自由職業者)和 RaaS(勒索軟件即服務)公告板欄目,除其他旨在招募 RaaS 成員的情況外,還觀察到招募 Pentesters(滲透目標內部基礎設施傳播勒索軟件的攻擊者)的公告。

RAMP 論壇上 自由職業者 和 RaaS 公告板中合并的帖子和評論頻率

RAMP 論壇上 自由職業者 和 RaaS 公告板中合并的帖子和評論頻率

除 RAMP 論壇外,在 Breachforums 和 Exploit 論壇等其他論壇上也發現了與勒索軟件相關的招聘帖子。在這些帖子中,職位描述更加詳細,角色也更加多樣化,包括記者、道德黑客專家等。這表明勒索軟件小組成員的構成正在發生系統性演變。

7、禁止支付贖金和聯合執法

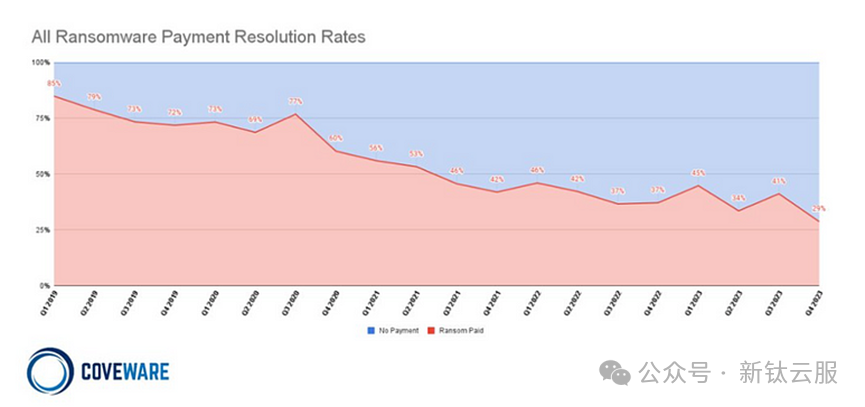

隨著勒索軟件攻擊的持續發生,旨在通過解決贖金支付問題來破壞勒索軟件組織收入的國家政策也引起了人們的關注。

禁止支付贖金的法律頒布始于 2022 年 4 月 5 日,當時北卡羅來納州成為第一個宣布此類立法的州。隨后,包括佛羅里達州在內的多個地區出臺了禁止支付贖金的規定,2023 年,各地和各國繼續頒布禁止支付贖金的法律。2023 年 11 月 1 日,由 50 個成員國組成的國際勒索軟件響應倡議組織 (CRI) 宣布了第一份聯合 CRI 政策聲明,宣布禁止成員國政府支付贖金。

與第三季度相比,2023 年第四季度選擇支付贖金的公司比例降至 29% 的歷史低位。表明雖然受勒索軟件受害公司的數量有所增加,但支付贖金的頻率呈下降趨勢。

贖金支付率圖表

贖金支付率圖表

8、結論

1)2023年下半年的勒索軟件攻擊量較去年同期增加79.2%。勒索軟件攻擊的整體增加歸因于以下因素:

2023下半年,新出現了 16 個或更多新的勒索軟件組織。

2023上半年出現的勒索組織(例如8Base 和 Akira)開始持續攻擊活動。

2023 下半年新出現的勒索組織,例如Cactus 和 INC,開始積極參與勒索攻擊。

2)2023 年,勒索軟件組織傾向于針對收入可觀的大公司、GDP 高的國家和盈利能力可觀的行業。

在勒索軟件攻擊的前 10 個行業中,超過 5 個行業躋身前 10 個最賺錢的行業之列。

3)同時,勒索軟件組織針對制造業等行業,停機本身可能會造成重大影響,以及教育等行業,這些行業可能會產生社會影響。他們戰略性地采用脅迫策略,通過利用破壞的威脅向公司施壓。

4)通過招聘廣告和活動平臺,發現了新的勒索軟件組操作和活動模式,表明勒索軟件組織正在以更加結構化的方式運作。

5)禁止為應對勒索軟件而支付贖金的立法也受到關注,并且在 2023 年第四季度觀察到贖金支付頻率下降的趨勢。

6)勒索軟件攻擊在 2023 年下半年繼續增加和演變,遵循上半年觀察到的趨勢。它們對企業、個人和政府都構成重大威脅。

7)企業必須認識到加強安全措施和實施強大的備份系統的重要性。促進安全行業和企業之間的密切合作并積極采用最新的安全技術至關重要。

如有相關問題,請在文章后面給小編留言,小編安排作者第一時間和您聯系,為您答疑解惑。