勒索軟件統計數據揭示了網絡勒索的驚人速度

本文通過各種報告摘錄,提供了有關當前勒索軟件形勢的統計數據和見解。

全球勒索病毒危機加劇

NTT安全控股《2024全球威脅情報報告》(2024年5月)

據NTT安全控股公司的《2024年全球威脅情報報告》顯示,勒索軟件和勒索事件在2023年激增了67%。

在經歷了2022年的下降趨勢之后,勒索軟件和勒索事件在2023年有所增加。在多個社交渠道上發現或發布的勒索軟件受害者超過5000人,高于2022年的約3000人。實際上,受害者數量可能更高,因為這項研究并未反映在名單公布之前支付贖金的事件。

其中,制造業在2023年遭受攻擊的行業中排名第一,占25.66%,在社交渠道上發布的勒索軟件受害者也最多,占27.75%。

研究顯示,人類仍然是網絡安全中最薄弱的環節,而且情況正在變得更糟。混合云環境、自帶設備和第三方集成已經擴大了大多數組織的攻擊面。網絡安全的角色和責任正在擴大,網絡預算正在削減,加劇了員工的疲勞和倦怠情緒。

勒索軟件攻擊影響醫療機構中20%的敏感數據

Rubrik《數據安全狀態:衡量數據風險》(2024年5月)

據Rubrik稱,最近的網絡事件表明,醫療行業仍然是勒索軟件黑客的主要目標。

一個典型的醫療保健組織擁有超過4200萬條敏感數據記錄,比全球平均水平(2800萬條)多50%。調查發現,醫療保健組織的敏感數據記錄在2023年增長了63%以上,遠超其他任何行業,是全球平均水平(13%)的五倍多。

據估計,針對醫療保健組織的勒索軟件攻擊所影響的敏感數據也幾乎是全球平均水平的五倍。這相當于每次成功發生勒索軟件加密事件時,典型醫療保健組織敏感數據總量的20%會受到影響,而一般組織的影響為6%。

94%的IT和安全負責人表示,他們的組織去年經歷了至少一次重大的網絡攻擊,且平均攻擊次數高達30次。這些受害者中有三分之一遭受了至少一次勒索軟件攻擊。

93%遭受勒索軟件攻擊的外部組織報告支付了贖金要求,其中58%的支付主要是出于泄露被盜數據的威脅。

盡管執法部門做出了努力,但勒索軟件活動又回到了正軌

Corvus Insurance 《2024 Q1勒索軟件報告》(2024年5月)

據Corvus保險公司的數據顯示,盡管備受矚目的勒索軟件團伙LockBit和BlackCat受到了執法打擊,但2024年第一季度仍是勒索軟件活動最活躍的一季度,比2023年第一季度增長了21%。

國際執法行動針對LockBit的基礎設施,導致其業務在2023年和2022年出現下降趨勢。但在2024年第一季度,Lockbit運營商已經開始重建,只是目前的作業速度有所下降。

此外,勒索軟件攻擊在2024年第一季度繼續增長,主要是由于其他勒索軟件附屬組織將業務轉移到新的替代組織。事實上,第一季度出現了18個新的泄漏點,這是有記錄以來單個季度出現泄漏點數量最多的一次。這些新增的泄漏點使第一季度的活躍泄漏點總數達到60個。

勒索恢復成本達到273萬美元

Sophos《2024年勒索軟件狀態》(2024年5月)

據Sophos稱,去年的平均贖金支付額增長了500%。支付贖金的組織報告平均支付了200萬美元,高于2023年的40萬美元。

然而,贖金只是成本的一部分。調查發現,除贖金外,恢復的平均成本達到273萬美元,比Sophos在2023年報告的182萬美元增加了近100萬美元。

【贖金要求分布】

調查發現,63%的贖金要求在100萬美元或以上,30%的贖金要求超過500萬美元,這表明勒索軟件運營商正在尋求巨額回報。不幸的是,贖金金額的增加不僅僅是針對收入最高的組織。去年,46%的收入低于5000萬美元的組織也收到了七位數的贖金要求。

漏洞利用連續第二年成為最常見的攻擊根源,影響了32%的組織。緊隨其后的是憑證泄露(29%)和惡意電子郵件(23%)。

勒索軟件組織的行為模式正在發生變化

GuidePoint Security 《2024年Q1 勒索軟件報告》(2024年4月)

據GuidePoint Security稱,在2024年第一季度,一些最多產的勒索軟件即服務(RaaS)組織的活動發生了實質性變化。

盡管LockBit和Alphv這兩個最大、最多產的勒索軟件組織遭到了破壞,但2024年第一季度報告的受害者數量比2023年第一季度增加了近20%。

除此之外,報告還觀察到,在執法活動之后勒索軟件組織的行為模式發生了重大變化,包括繼續以以前“禁止”的組織和行業為目標,如急診醫院。

分支機構是RaaS行動的命脈,在執法中斷Alphv和LockBit等團伙的行動后,一些較小的RaaS組織正試圖招募不滿或流離失所的分支機構。雖然執法努力的長期影響還有待觀察,但隨著RaaS領域的不斷發展,預計第二季度將出現動蕩。

活躍的勒索軟件組的數量同比增長了一倍多,從2023年第一季度的29個不同的組增加到2024年第一季度的45個不同的組,增長了55%。其中,最活躍的三大勒索軟件組織分別是LockBit、Blackbasta和Play。

2024年第一季度受勒索軟件影響最大的行業分別是制造業、零售批發和醫療保健行業。零售批發行業在本季度觀察到的活動激增,占整體勒索活動的7%,超過醫療保健行業成為受影響第二大的行業。

網絡罪犯利用人工智能開發新時代的惡意軟件

Group-IB《2023/2024年高科技犯罪趨勢》(2024年3月)

根據Group-IB《2023/2024年高科技犯罪趨勢》顯示,勒索軟件組織和初始訪問代理(IAB)之間的聯盟仍然是網絡犯罪行業的強大引擎,將數據上傳到專用泄漏網站(DLS)的公司數量同比增長74%就證明了這一點。

民族國家支持的威脅行為者(也稱APT組織)的胃口越來越大,這表明沒有一個地區能夠免受網絡威脅的影響。Group-IB專家發現,出售零日漏洞的公開帖子數量增加了70%,并確定網絡犯罪分子惡意使用合法服務和注入人工智能(AI)的技術是2024年的主要網絡風險。

威脅行為者已經展示了AI如何幫助他們在編程語言知識有限的情況下開發惡意軟件,頭腦風暴新的TTP,編寫令人信服的社會工程攻擊文本,并提高他們的運營效率。

地下論壇對ChatGPT越獄和專門生成預訓練轉換器(GPT)開發的興趣持續增加,以尋找繞過ChatGPT安全控制的方法。自2023年中期以來,為了協助網絡犯罪活動,誕生了四種ChatGPT風格的工具:WolfGPT、DarkBARD、FraudGPT和WormGPT。其中,FraudGPT和WormGPT是地下論壇和Telegram頻道上討論最多的工具,專門用于社會工程和網絡釣魚。它們的進步給復雜的攻擊帶來了風險。

就受影響的行業而言,針對制造業(580例)和房地產(429例)的勒索軟件DLS攻擊分別同比增長125%和165%,這兩個關鍵行業是全球受災最嚴重的行業。此外,與醫療保健公司相關的勒索軟件DLS帖子同比增長88%,與政府和軍事組織相關的帖子同比增長65%。

基礎安全問題仍然是企業最大的威脅

IBM 《X-Force 2024年威脅情報指數》(2024年2月)

據IBM《X-Force2024年威脅情報指數》指出,在2023年,網絡犯罪分子看到了更多通過有效賬戶“登錄”而非入侵企業網絡的機會,這使得這種策略成為威脅行為者的首選武器。

在針對關鍵部門的近85%的攻擊中,可以通過修補程序、MFA或最低特權原則來成功緩解,這表明安全行業歷來所描述的“基礎安全”可能比描述的更難實現。

利用有效賬戶已經成為網絡犯罪分子最容易利用的途徑,如今,在暗網上可以訪問數十億個受損的賬戶。同時,攻擊者正越來越多地投資于獲取用戶身份的操作——信息竊取惡意軟件的數量增加了266%,旨在竊取個人身份信息,如電子郵件、社交媒體和消息應用程序憑證、銀行詳細信息、加密錢包數據等。

根據X-Force的說法,攻擊者使用有效賬戶造成的重大事件要比普通事件難處理近200%,因為防御者需要區分網絡上的合法和惡意用戶活動。

X-Force還評估稱,一旦生成式人工智能市場主導地位確立——即單一技術接近50%的市場份額,或者當市場整合為三種或更少的技術時——可能會進一步擴大企業攻擊面,從而動員網絡犯罪分子進一步投資新工具。

隨著勒索軟件組織的發展,2024年將是網絡安全動蕩的一年

北極狼《北極狼實驗室2024威脅報告》(2024年2月)

據北極狼稱,黑客對勒索軟件的需求大幅增加,同比增長超過20%。有令人擔憂的跡象表明,2024年將尤其不穩定,因為勒索軟件組織擴大了他們的目標清單,并探索新的壓力策略,以應對日益有效的國際執法努力和不斷增長的拒絕支付舉措。

近年來,網絡犯罪行業日趨成熟,其組成組織——包括勒索軟件組織——也變得越來越老練。如今,RaaS生態系統和附屬模式幾乎允許任何有抱負的網絡犯罪分子參與攻擊,而雙重勒索攻擊(攻擊者破壞操作并威脅發布泄露的數據)已成為常態。此外,一些勒索軟件組織和分支機構通過直接聯系個人和組織來實現“三重勒索”。

在2022年或更早時間首次披露的漏洞中,近60%的事件的根本原因是利用了外部可訪問的系統。制造業、商業服務和教育/非營利組織是出現在勒索軟件泄露網站上的前三個行業。

對許多組織來說,支付贖金正成為一項生意成本

Cohesity《Cohesity研究報告》(2024年2月)

據Cohesity稱,如今無處不在的網絡攻擊迫使大多數公司支付贖金,打破了他們的“不支付”政策,而數據恢復的缺陷使問題更加嚴重。

事實上,大多數公司在過去兩年中都支付了贖金,而且絕大多數公司預計,與2023年相比,2024年網絡攻擊的威脅將顯著增加。

令人擔憂的是,79%的受訪者表示,他們的公司在6月至12月期間曾成為“勒索軟件攻擊的受害者”。預計到2024年,網絡威脅形勢將變得更糟,96%的受訪者表示,今年他們所在行業面臨的網絡攻擊威脅將會增加,71%的受訪者預計這一威脅將增加50%以上。

組織的攻擊面由其數據環境的大小和范圍決定。然而,78%的受訪者表示,他們的數據安全風險現在的增長速度超過了他們管理的數據的增長速度。受訪者還認為,企業的網絡彈性和數據安全策略跟不上當前的威脅形勢,只有21%的受訪者對其公司的網絡彈性策略及其“應對當今不斷升級的網絡挑戰和威脅”的能力充滿信心。

網絡彈性是業務連續性的技術支柱。它定義了公司在遭受網絡攻擊或不利的IT事件時恢復數據和恢復業務流程的能力。然而,根據受訪者的說法,每家公司都面臨著網絡彈性和業務連續性的挑戰。

所有受訪者都表示,他們需要超過24小時來恢復數據和恢復業務流程,只有7%的受訪者表示,他們的公司可以在1-3天內恢復數據和恢復業務流程。

35%的人表示可以在4 - 6天內恢復和恢復,34%的人需要1-2周,23%的人需要3周以上才能恢復數據和業務流程。

勒索軟件的戰術不斷進化,變得更加好斗

Malwarebytes《2024年惡意軟件狀態》(2024年2月)

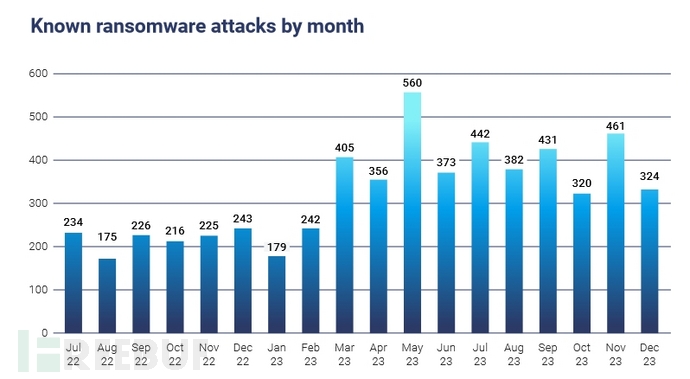

據Malwarebytes稱,隨著我們進入2024年,勒索軟件仍然是企業面臨的最嚴重的網絡威脅。

【每月勒索軟件攻擊分布】

隨著2023年勒索軟件攻擊的增加(68%),平均贖金要求也大幅攀升。在英國皇家郵政(Royal Mail)遭到攻擊后,LockBit團伙索要了8000萬美元的贖金,這是目前已知的最大金額。

勒索軟件組織也進化了他們的策略,變得更加好斗和復雜,以同時攻擊更多的目標。例如,CL0P勒索軟件團伙通過一系列短時間的自動攻擊打破了既定規范,同時利用零日漏洞攻擊數百個毫無戒心的目標。

此外,惡意廣告也在2023年卷土重來,通過極具說服力的廣告和網站,誘騙用戶在他們的設備上下載惡意軟件,傳播Windows和Mac惡意軟件。

【最常被假冒的五個品牌】

研究發現,亞馬遜、Rufus、Weebly、NotePad++和Trading View是最常被假冒的五大品牌。此外,Dropbox、Discord、4sync、Gitlab和Google是最易被濫用的五大主機。Aurora Stealer、Vidar、Redline Stealer、BatLoader和IcedID是最常見的五大惡意軟件。

網絡犯罪分子更換新策略來竊取敏感數據

Delinea《2024年勒索軟件狀態:預測戰斗并加強防御》(2024年1月)

隨著網絡犯罪分子的動機轉向數據泄露,勒索軟件攻擊再次增加。雖然并未回到2021年的水平,但在過去的12個月里,聲稱遭受勒索軟件攻擊的組織數量比去年增加了一倍多,從25%增加到53%。企業支付贖金的頻率也有所提高,從去年的68%上升到76%。

然而,更引人注目的是調查揭示的動機、策略和戰術方面的新趨勢。數據泄露激增了39%(從46%上升至64%),成為攻擊者的首選目標,他們現在正在控制公司的網絡,下載敏感數據并在暗網上出售。傳統的搶錢行為作為主要動機的顯著下降也證明了這一趨勢(34%,低于前一年的69%)。

隨著主要目標的改變,網絡犯罪分子修改了他們的策略,不再將電子郵件作為首選攻擊媒介(從52%下降到37%),轉而瞄準云計算(44%)和受損應用程序(39%)。通過采取更隱蔽的方法,攻擊者可以在不被發現的情況下保持更長時間,并獲得對系統和數據的持續訪問,使他們能夠在后續操作中增加損害。

企業在數據保護方面投入更多,但恢復的卻很少

Veeam Software《Veeam數據保護趨勢報告》(2024年1月)

據Veeam Software稱,92%的組織將在2024年增加數據保護支出,以在勒索軟件和網絡攻擊的持續威脅中實現網絡彈性。

受訪者表示,網絡攻擊仍然是導致業務中斷的首要原因,盡管企業越來越重視利用云計算進行重大恢復,但只有一小部分人認為他們能夠在一周內從小危機中恢復過來。

網絡攻擊連續第四年被列為導致企業業務中斷的最常見和最具影響力的原因。其他類型的中斷緊隨其后——基礎設施/網絡、存儲硬件、應用軟件、公共云資源和服務器硬件——說明了對現代化備份策略日益增長的需求。

預計到2024年,數據保護預算將增長6.6%。這是該調查連續第二年顯示,數據保護支出的增長將超過IT支出的增長。

此外,容器的使用率持續上升,59%的企業在生產中運行容器,另有37%的企業正在部署或計劃部署容器。不幸的是,只有25%的組織使用專門為容器構建的備份解決方案,而其余的組織只備份一些底層組件——例如,存儲庫或數據庫內容。這兩種策略都不能確保應用程序和服務在發生危機后能夠快速恢復。

原文鏈接:https://www.helpnetsecurity.com/2024/05/15/ransomware-statistics-2024/