畢業季了,新的網絡釣魚活動以求職者為目標

網絡安全研究人員披露了正在進行的網絡釣魚活動的細節,該活動利用招聘和工作主題的誘餌來投放名為 WARMCOOKIE 的基于 Windows 的后門。

Elastic Security Labs 研究員 Daniel Stepanic 在一份新分析報告中表示:“WARMCOOKIE 似乎是一種初始后門工具,用于偵查受害者網絡并部署額外的有效載荷。每個樣本都使用硬編碼的 [命令和控制] IP 地址和 RC4 密鑰進行編譯。”

該后門具有對受感染機器進行指紋識別、截取屏幕截圖和植入更多惡意程序的功能。該公司正在以 REF6127 的名義跟蹤該活動。

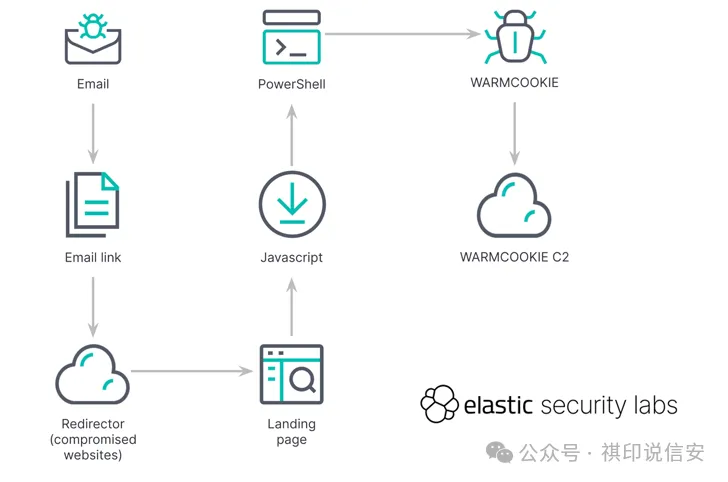

自 4 月下旬以來觀察到的攻擊鏈涉及使用聲稱來自 Hays、Michael Page 和 PageGroup 等招聘公司的電子郵件,敦促收件人點擊嵌入的鏈接查看有關工作機會的詳細信息。

最終點擊該鏈接的用戶將被提示通過解決 CAPTCHA 挑戰來下載文檔,然后會刪除 JavaScript 文件(“Update_23_04_2024_5689382.js”)。

Elastic 表示:“這個混淆的腳本運行 PowerShell,啟動第一個任務來加載 WARMCOOKIE。PowerShell 腳本濫用后臺智能傳輸服務 ( BITS ) 來下載 WARMCOOKIE。”

該活動的一個關鍵組成部分是利用被攻陷的基礎設施來托管初始網絡釣魚 URL,然后將其將受害者重定向到適當的登錄頁面。

WARMCOOKIE 是一個 Windows DLL,遵循兩步過程,允許使用計劃任務建立持久性并啟動核心功能,但在此之前會執行一系列反分析檢查以避開檢測。

該后門旨在以類似于之前針對制造業、商業和醫療保健組織的代號為Resident 的活動中使用的工具的方式捕獲有關受感染主機的信息。

它還支持讀取和寫入文件的命令、使用 cmd.exe 執行命令、獲取已安裝應用程序的列表以及抓取屏幕截圖。

Elastic 表示:“WARMCOOKIE 是一種新發現的后門,它越來越受歡迎,并被用于針對全球用戶的攻擊活動中。”

此次披露之際,Trustwave SpiderLabs 詳細介紹了一項復雜的網絡釣魚活動,該活動采用與發票相關的誘餌,并利用 HTML 代碼中嵌入的 Windows 搜索功能來部署惡意軟件。

“所提供的功能相對簡單,允許需要輕量級后門的威脅組織監視受害者并部署勒索軟件等進一步破壞性的有效載荷。”

電子郵件消息帶有一個包含 HTML 文件的 ZIP 存檔,該文件使用舊版Windows“搜索:”URI 協議處理程序在 Windows 資源管理器中顯示托管在遠程服務器上的快捷方式 (LNK) 文件,給人一種本地搜索結果的印象。

Trustwave表示:“該 LNK 文件指向托管在同一服務器上的批處理腳本 (BAT),用戶點擊后可能會觸發其他惡意操作”,并補充說由于服務器沒有響應,它無法檢索批處理腳本。

值得注意的是, Trellix 于 2023 年 7 月記錄了濫用 search-ms: 和 search: 作為惡意軟件分發載體的情況。

該公司表示:“雖然這次攻擊沒有利用惡意軟件的自動安裝,但它確實需要用戶輸入各種提示和點擊。然而,這種技術巧妙地掩蓋了攻擊者的真實意圖,利用了用戶對熟悉界面和打開電子郵件附件等常見操作的信任。”