卡巴斯基發布的 EDR 防護殺手,被勒索組織廣泛使用

近期,RansomHub 勒索組織一直通過利用卡巴斯基的合法工具 TDSSKiller 來禁用目標系統上的端點檢測和響應 (EDR) 服務。

在攻破防御系統后,RansomHub 又部署了 LaZagne 憑證采集工具,試圖從各種應用程序數據庫中提取有助于在網絡上橫向移動的登錄信息。

在勒索軟件攻擊中濫用 TDSSKiller

卡巴斯基創建的 TDSSKiller 是一種可以掃描系統是否存在 rootkit 和 bootkit 的工具,這兩種惡意軟件特別難以檢測,而且可以躲避標準的安全工具。

EDR代理是更先進的解決方案,它們至少部分在內核級別上運行,以便監控和控制如文件訪問、進程創建和網絡連接等低級系統活動,從而提供針對勒索軟件等威脅的實時保護。

網絡安全公司 Malwarebytes 報告稱,他們最近觀察到 RansomHub 勒索組織濫用 TDSSKiller,使用命令行腳本或批處理文件與內核級服務交互,從而禁用機器上運行的 Malwarebytes 反惡意軟件服務(MBAMService)。

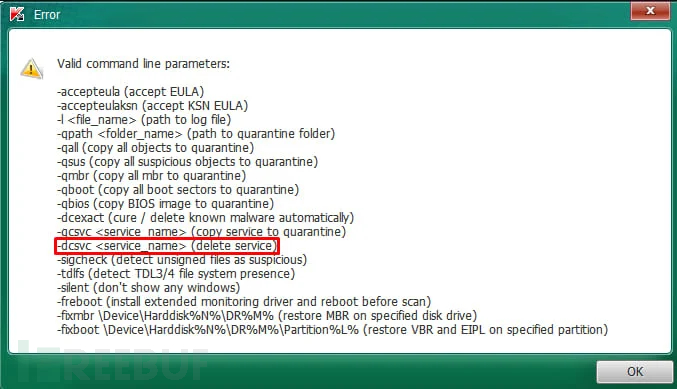

TDSSKiller 支持的命令參數 來源:Malwarebytes

該合法工具是在偵察和權限升級階段之后使用的,并使用動態生成的文件名('{89BCFDFB-BBAF-4631-9E8C-P98AB539AC}.exe')從臨時目錄('C:\Users\<User>\AppData\Local\Temp\' )執行。

作為一個簽署了有效證書的合法工具,TDSSKiller 不存在 RansomHub 的攻擊被安全解決方案標記或阻止的風險。

接下來,RansomHub 會使用 LaZagne 工具提取存儲在數據庫中的憑據。 在 Malwarebytes 調查的此次攻擊事件中,該工具生成了 60 次文件寫入,這些文件可能是被盜憑證的日志。刪除文件的操作可能是攻擊者試圖掩蓋其在系統中的活動的結果。

防御 TDSSKiller

大多數安全工具都能直接標記LaZagne為惡意軟件,因此檢測它并不復雜。但如果利用TDSSKiller來禁用安全防護,LaZagne的活動就可能隱蔽起來。TDSSKiller本身處于一個灰色地帶,一些安全工具,包括Malwarebytes的ThreatDown,將其歸類為“RiskWare”,這可能向用戶暗示了潛在的風險。

為了安全起見,建議啟用EDR解決方案中的防篡改保護功能,以防止攻擊者利用類似TDSSKiller的工具來禁用安全措施。同時,通過監控“-dcsvc”這一禁用或刪除服務的參數,以及TDSSKiller的執行情況,可以更有效地檢測和阻斷惡意行為。