一文搞懂四種用戶權限模型

什么是權限?

權限,簡單來說,是系統中控制用戶行為的一套規則和機制,用來限制每個用戶在系統中可以訪問的頁面、功能和查看的信息。

權限系統通過設定不同的用戶角色,并將權限分配給這些角色,來控制用戶在系統中可使用的功能和可查看的信息。這是企業進行權限管理的有效工具。

權限的設置通常基于用戶的角色和職責。例如,在新零售 SaaS 系統中,運營人員需要管理商品和訂單,但他們不需要也不應該訪問財務數據。相反,財務人員需要查看交易和財務報表,但不需要操作商品、庫存。

通過權限控制,系統確保每個用戶只能在其職責范圍內操作,既提高了工作效率,又保護了敏感信息。

為什么需要權限系統

在 SaaS 系統中,如果沒有權限管理,所有用戶都可以隨意訪問和修改系統中的數據,這將導致混亂和安全隱患。

企業的數據通常包含財務報表、客戶資料、商業機密等敏感信息。如果所有員工都能訪問這些數據,可能會導致信息泄露,甚至被出售給商家的競爭對手,給企業帶來嚴重后果。

權限系統有助于規范業務流程,提高員工工作效率。不同崗位有不同的職責和權限,例如,財務人員需要查看和處理財務數據,而銷售人員則需要管理客戶信息。如果沒有明確的權限劃分,員工可能會接觸到與自身職責無關的工作,導致職責不清,影響工作效率。

權限系統還便于審計和追責。當出現問題時,企業可以通過權限日志追蹤到具體的操作人員,明確責任歸屬。

總的來說,權限系統是企業信息安全和規范管理的重要保障。它確保不同崗位的員工只能在授權范圍內操作,既提高了工作效率,又保護了企業的核心利益。

因此,構建一個完善的權限系統對于任何注重安全和效率的企業來說都至關重要。

權限模型方案

設計權限系統時,我們可以借鑒多種技術模型,每種模型都有其獨特的特點和適用場景。

常見的權限模型包括 ACL(訪問控制列表)、RBAC(基于角色的訪問控制)等。這些模型各有優劣,適用于不同規模和復雜程度的系統。

在實際應用中,我們需要深入分析業務需求,權衡各種模型的利弊,并根據系統的具體情況靈活設計和調整。接下來,讓我們一起探討幾種常見的權限模型。

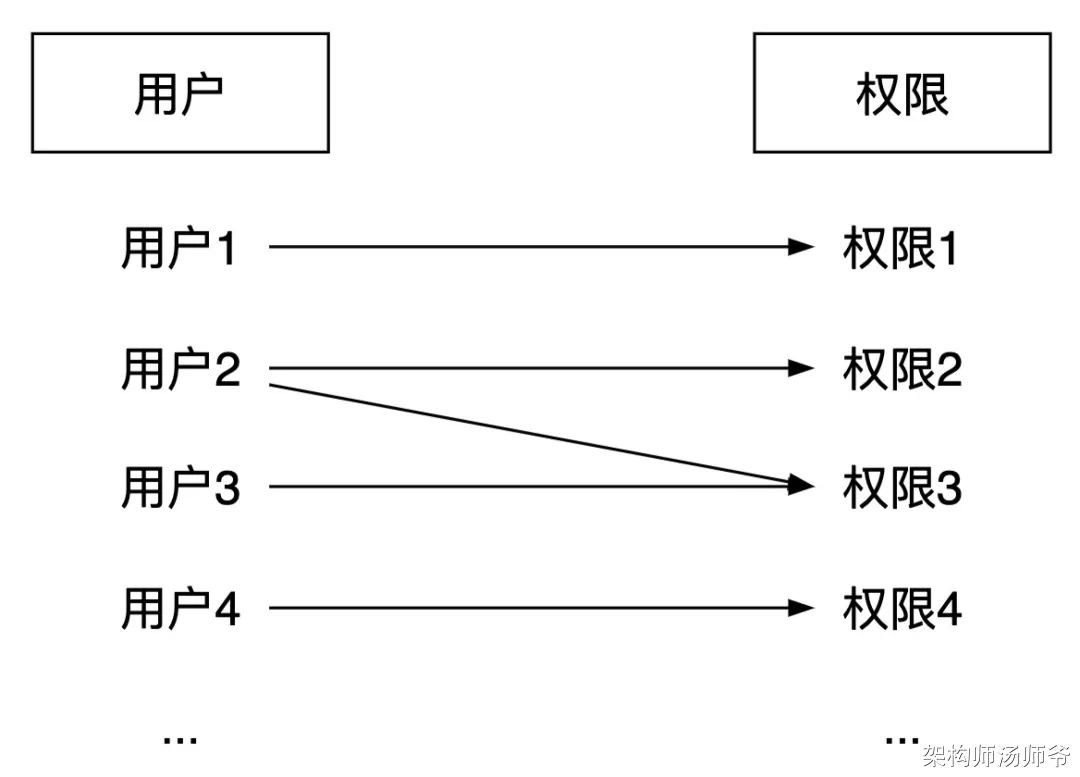

ACL 模型

首先,讓我們探討一下ACL模型,全稱為Access Control List,即訪問控制列表。這是一種直接而簡潔的權限管理方式。ACL模型主要包含兩個關鍵元素:

? 用戶(User):系統的實際使用者,可以是個人、組織或系統實體。

? 權限(Permission):明確定義用戶可以執行的操作或訪問的資源,如查看報表、編輯文檔等。

ACL模型特別適合權限需求相對簡單、直接的系統環境。當系統功能點較少,用戶與權限之間可以建立清晰、直接的對應關系時,ACL模型能夠提供高效、易于管理的權限控制方案。

圖片

圖片

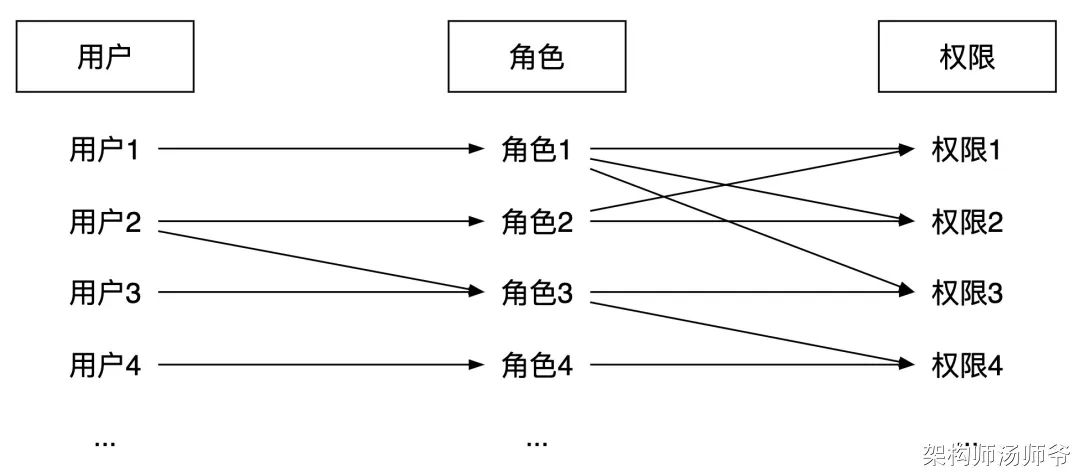

RBAC0 模型

接下來,介紹一下 RBAC0 模型。作為角色權限控制的基礎模型,RBAC 代表 Role-Based Access Control,即基于角色的訪問控制。這種模型通過引入"角色"的概念,巧妙地解決了用戶與權限之間的復雜關系。

在 RBAC0 模型中,我們不再直接將權限賦予用戶,而是通過角色這個中間層來實現權限分配。這種設計帶來了極大的靈活性和可管理性。

例如,當一個新員工加入企業時,我們只需要為其分配適當的角色,而不必逐一設置權限。同樣,當某個角色的權限需要調整時,我們只需修改該角色的權限設置,所有擁有該角色的用戶都會自動更新權限。RBAC0 模型的核心組成元素:

? 用戶(User):系統的實際使用者,可以是個人、組織或系統實體。

? 角色(Role):角色是一系列權限的集合,它像一座橋梁,連接了用戶和權限。系統管理員可以根據業務需求創建不同的角色,如"運營經理"、"門店店長"等。一個角色可以擁有多種權限,而一個用戶也可以被賦予多個角色,這種多對多的關系大大增強了系統的靈活性。

? 權限(Permission):定義了用戶可以在系統中執行的具體操作。權限可以是粗粒度的,如訪問某個模塊的權限;也可以是細粒度的,如對某條數據的增刪改查權限。權限的設計需要充分考慮業務需求和安全性,既要保證用戶能夠高效工作,又要防止越權操作。常見的權限類型包括頁面訪問權限、功能操作權限、數據查看權限等。

圖片

圖片

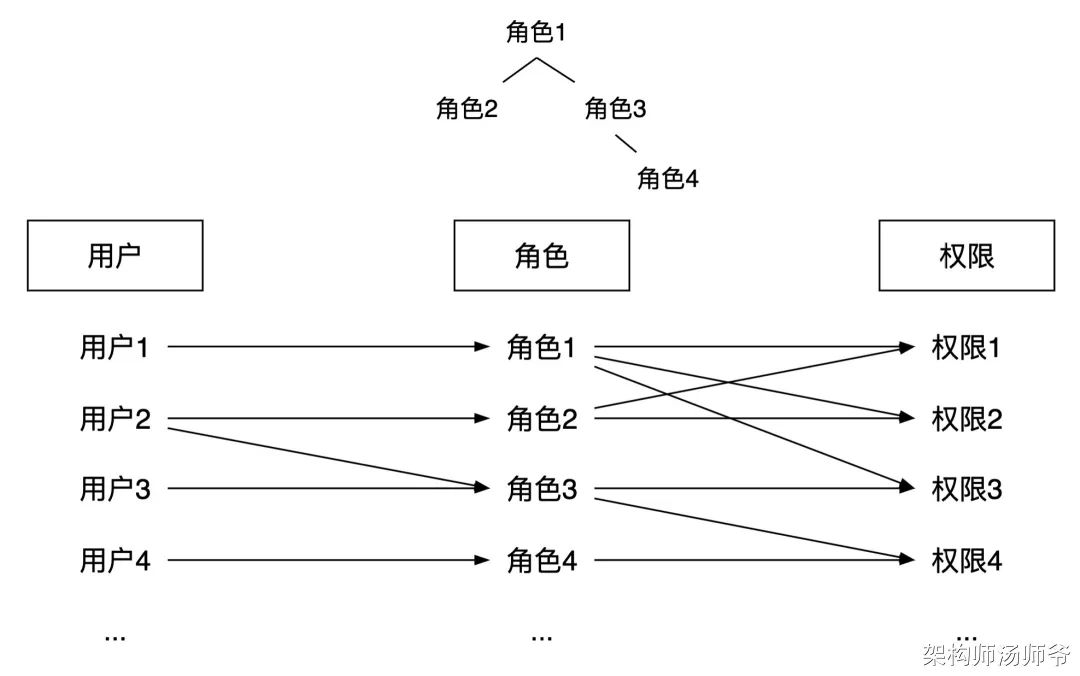

RBAC1 模型

RBAC1 模型是 RBAC0 模型的進階版本,引入了角色繼承這一關鍵概念。這一擴展為權限系統帶來了更高的靈活性和效率。

RBAC1 模型允許角色之間建立層級關系。在這種結構中,高級角色不僅擁有自身的特定權限,還能自動繼承低級角色的所有權限。

這種設計模擬了現實世界中的組織結構,使得權限系統更貼近實際需求。

圖片

圖片

RBAC2 模型

RBAC2模型在RBAC0模型的基礎上引入了角色約束控制機制,增加了責任分離關系。

這種模型規定了在分配權限給角色、將角色賦予用戶,以及用戶激活某個角色時必須遵守的強制性規則。RBAC2模型主要包含以下三種約束:

1、互斥關系角色

這種約束確保同一用戶不能同時擁有相互制約的角色。例如,在運營部門中,用戶運營和渠道運營可能被設置為互斥角色。

一個用戶只能被分配其中一個角色,不能同時擔任兩者。這種設置體現了職責分離的原則,有助于防止權力過度集中和潛在的利益沖突。

2、基數約束

這種約束限制了角色分配的數量和范圍。它可以限制一個角色可以分配給的用戶數量,控制單個用戶可以擁有的角色數目,以及一個角色可以擁有的權限數量。

通過這種方式,系統可以有效地控制高級權限的分配,防止權限過度擴散,從而增強系統的安全性和可管理性。

3、先決條件角色

這種約束建立了角色之間的依賴關系。如果用戶想要獲得某個高級角色,必須先獲得其下級角色。這種設計確保了用戶在獲得更高權限之前,已經具備了必要的經驗和資格。

總體來說,不同的權限模型有不同的適用場景:

? ACL 模型:適用于小型、簡單的系統,權限需求不復雜。

? RBAC0 模型:引入角色,方便管理,適用于一般的權限需求。

? RBAC1 模型:增加角色繼承,適用于權限層級分明的系統。

? RBAC2 模型:增加角色約束控制,適用于對權限管理要求高的系統。

選擇合適的權限模型,需要根據系統的規模、復雜程度和安全需求來決定。