Windows Defender成攻擊者的利器,可禁用EDR

據Cyber Security News消息,安全專家發現了一種復雜的攻擊技術,能利用 Windows Defender 應用程序控制 (WDAC) 來禁用 Windows 設備上的端點檢測和響應 (EDR) 傳感器,攻擊者可以此繞過安全檢測對系統發動攻擊。

WDAC 是 Windows 10 和 Windows Server 2016 引入的一項技術,旨在讓組織對 Windows 設備上的可執行代碼進行精細控制。

利用WDAC的攻擊技術屬于 MITRE ATT&CK 框架的 "損害防御 "類別(T1562),允許擁有管理權限的攻擊者制定和部署專門設計的 WDAC 策略。這些策略可以有效阻止 EDR 傳感器在系統啟動時加載,使其無法工作,讓攻擊者可以在不受這些關鍵安全解決方案限制的情況下進行操作。

攻擊方式多種多樣,既可以針對單個設備,也可以攻擊整個域。 在最嚴重的情況下,擁有域管理員權限的攻擊者可以在整個組織內分發惡意 WDAC 策略,系統性地禁用所有端點上的 EDR 傳感器。

攻擊的工作原理

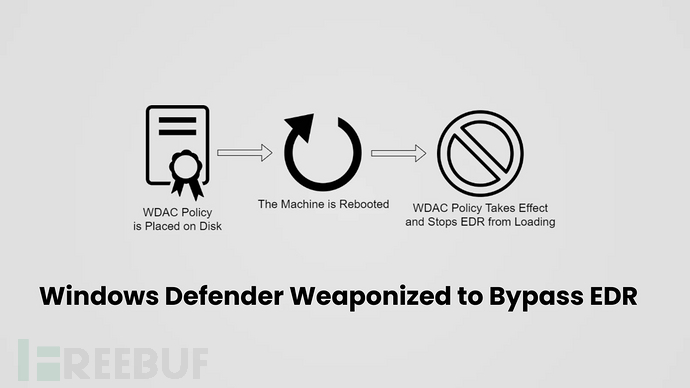

攻擊涉及三個主要階段:

- 策略放置:攻擊者創建自定義 WDAC 策略,允許自己的工具在阻止安全解決方案的同時執行。然后將此策略放置在目標計算機上的C:\Windows\System32\CodeIntegrity\目錄中。

- 重啟終端: 由于 WDAC 策略只有在重啟后才會應用,因此攻擊者會重啟終端以執行新策略。

- 禁用 EDR:重新啟動后,惡意策略將生效,阻止 EDR 傳感器啟動并使系統容易受到進一步危害。

安全人員創建了一種專門為這種攻擊載體設計的 "Krueger "的概念驗證工具,可以作為后開發活動的一部分在內存中運行,如果被攻擊者掌握,將成為對方的有力進攻武器。

雖然利用合法的 Windows 功能讓檢測這種攻擊具有挑戰性,但專家建議采取幾種緩解策略。

緩解策略

- 通過 GPO 執行 WDAC 策略: 部署可覆蓋本地更改的中央 WDAC 策略,確保惡意策略無法生效。

- 應用最小權限原則: 限制修改 WDAC 策略、訪問 SMB 共享或寫入敏感文件夾的權限。

- 實施安全的管理實踐: 使用 Microsoft 的本地管理員密碼解決方案 (LAPS) 等工具禁用或保護本地管理員賬戶。

一家財富 500 強公司的首席信息安全官已發出警告,稱實施強大的訪問控制和定期審核 WDAC 策略現在比以往任何時候都更加重要。

隨著安全工具越來越復雜,顛覆其合理用途的方法也越來越多,在面對新出現的攻擊技術時,需要采取多層次的網絡安全方法,并時刻保持警惕。