33個惡意chrome插件,你裝了幾個?

近日,Chrome瀏覽器曝出歷史上最嚴重的安全危機事件之一,安全研究人員發現33個Chrome瀏覽器擴展程序(插件)遭到網絡釣魚攻擊,在Chrome應用商店發布的版本被惡意篡改,悄悄從約260萬臺用戶設備中竊取敏感數據。

這些被篡改的擴展程序在Google的Chrome網上應用店中上架時間最長達18個月,期間用戶幾乎無法覺察自己的數據已經泄漏。

最先發現惡意版本擴展程序的開發者是數據泄露防護服務商Cyberhaven。后者注意到,其約40萬用戶使用的Chrome擴展程序被惡意更新,新增了竊取敏感數據的惡意代碼。

Cyberhaven擴展程序的惡意版本(24.10.4)于12月25日凌晨1:32(UTC)上線,至12月26日凌晨2:50(UTC)被撤下,存在時間共計31小時。在此期間,運行該擴展的Chrome瀏覽器會自動下載并安裝惡意代碼。Cyberhaven隨后發布了24.10.5和24.10.6版本以修復這一問題。

Cyberhaven發現,攻擊者使用相同的網絡釣魚手段,誘騙Chrome瀏覽器插件開發者授權,隨后發布包含惡意代碼的新版本,手法如下:

攻擊者首先向Chrome應用商店熱門插件開發者發送郵件,聲稱其擴展程序違反了Google的條款,若不立即采取行動將被撤銷。郵件中的鏈接引導開發者授權一個名為“Privacy Policy Extension”的OAuth應用訪問其賬戶。一旦授權,攻擊者便獲得了向Chrome網上應用店上傳新版本的權限,進而發布包含惡意代碼的版本。

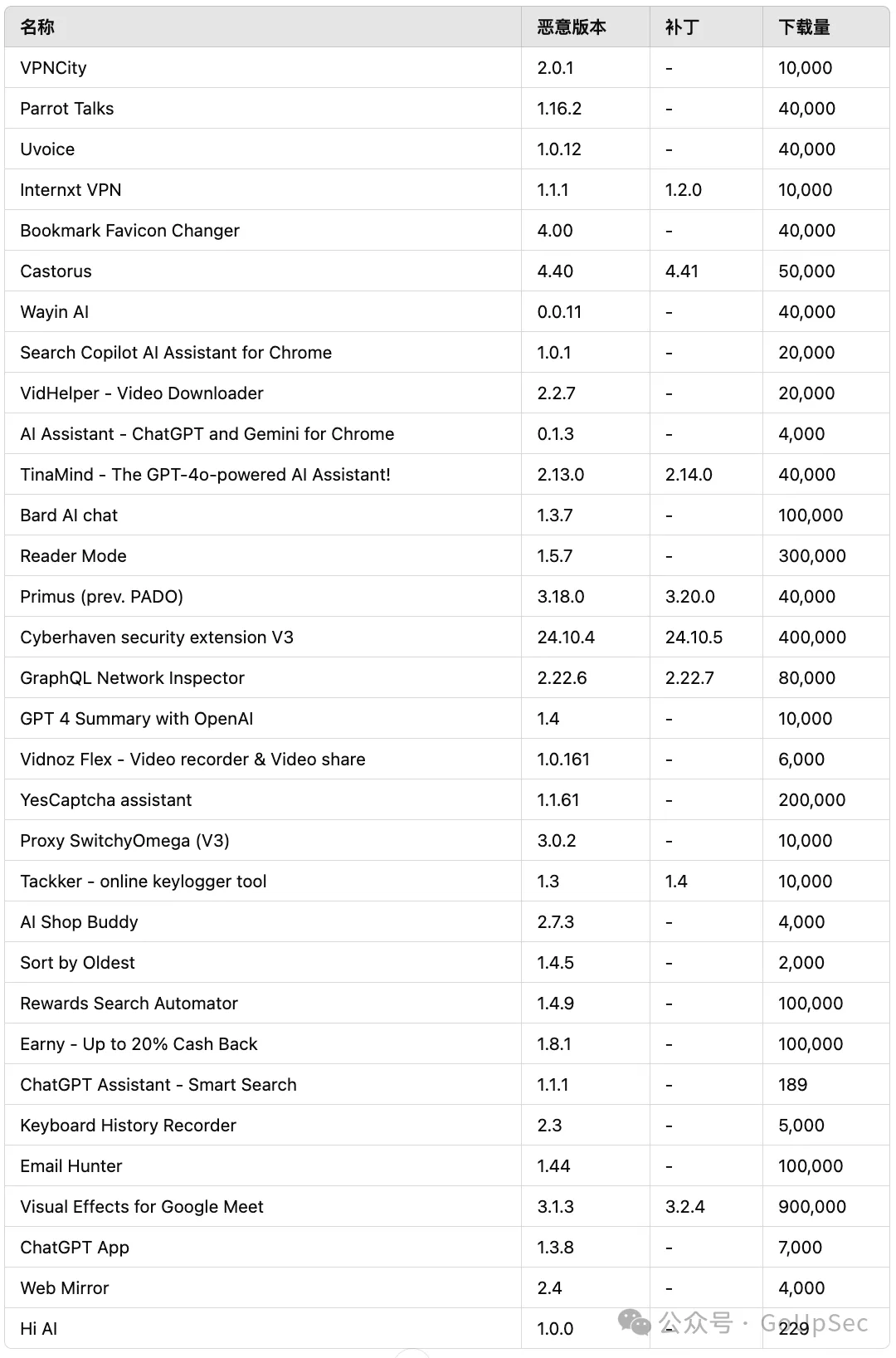

除了Cyberhaven外,另有33個Chrome擴展程序也遭受了類似的攻擊,這些擴展程序的總下載量超過260萬次,具體如下:

瀏覽器擴展程序向來是網絡安全的薄弱環節。例如,2019年,Chrome和Firefox的擴展被發現從400萬臺設備竊取了敏感數據。許多受感染的設備運行在數十家公司的網絡內,包括特斯拉、Blue Origin、FireEye、賽門鐵克、TMobile和Reddit。在許多情況下,防范和遏制惡意擴展程序難度不大,因為許多擴展程序沒有任何實用價值。

但是Cyberhaven這樣的擴展程序一旦被黑,解決威脅就不那么容易了。畢竟,該擴展程序提供了許多有價值的服務。專家表示,一個潛在的解決方案是讓企業編制一個瀏覽器資產管理列表,該列表只允許運行選定的擴展程序并阻止所有其他擴展程序。即便如此,Cyberhaven客戶仍會安裝惡意擴展版本,除非資產管理列表指定信任特定版本并禁止信任所有其他版本。

最后,任何運行過上述受感染擴展程序的用戶都應該認真考慮更改密碼和其他身份驗證憑據。