境外新型惡意軟件爆發,主要針對中韓用戶

近日,網絡安全研究團隊Cyberint發現了一種難以檢測的新型惡意軟件UULoader,主要針對中韓用戶。該軟件被黑客用于投放后續惡意載荷,如Gh0st RAT和Mimikatz等工具,進而實施信息傳播、竊密、詐騙、投放惡意軟件、竊取加密貨幣等非法活動。

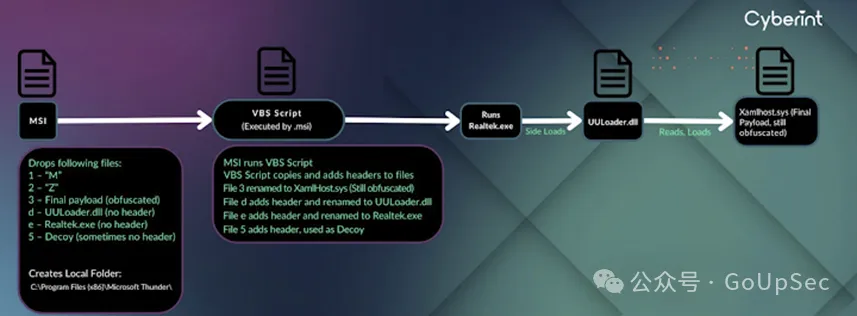

據Cyberint的技術報告披露,UULoader通過偽裝成合法應用程序的惡意安裝程序,主要針對韓語和中文用戶。這些惡意軟件通常以微軟柜文件(.cab)格式分發,內部包含兩個核心可執行文件,一個為.exe文件,另一個為.dll文件。這些文件的文件頭已被剝離,使其難以被傳統檢測工具識別。

值得注意的是,UULoader的代碼中包含了中文字符串,且嵌入的DLL文件中存在程序數據庫(PDB)文件,進一步指向其開發者可能為中文母語者。Cyberint指出,該惡意軟件利用合法的二進制文件進行DLL側加載,最終加載的文件名為“XamlHost.sys”,實際上是遠程訪問工具(RAT)或Mimikatz憑證竊取器。

此外,UULoader的安裝文件中包含了Visual Basic腳本(.vbs),負責啟動Realtek等合法可執行文件,同時部分樣本還會運行誘餌文件,作為混淆策略。例如,若偽裝為Chrome更新程序,誘餌文件就是真實的Chrome更新程序。

UULoader攻擊路徑

UULoader攻擊路徑

這并非UULoader首次曝光,早在上個月,網絡安全公司eSentire就曾報告過類似的攻擊鏈條,攻擊者通過偽造的Google Chrome網站傳播Gh0st RAT,目標為中國的Windows用戶。

UULoader的出現恰逢近年來以加密貨幣為誘餌的釣魚攻擊激增。攻擊者利用免費托管服務搭建釣魚網站,冒充Coinbase、Exodus和MetaMask等加密錢包服務,誘導用戶點擊惡意鏈接。Symantec的報告指出,攻擊者利用Gitbook和Webflow等服務,創建仿冒加密錢包的域名,誘騙受害者訪問釣魚頁面。

不僅如此,部分釣魚攻擊還偽裝成印度和美國政府機構,誘導用戶訪問虛假域名,竊取敏感信息,并用于進一步的詐騙、信息傳播或惡意軟件分發。值得警惕的是,這些攻擊還濫用微軟Dynamics 365 Marketing平臺,通過創建子域名和發送釣魚郵件,繞過常規的郵件過濾機制。

同時,隨著生成式人工智能(GenAI)的廣泛應用,社會工程攻擊也開始利用這一趨勢,設置偽裝成OpenAI ChatGPT的詐騙域名,用于釣魚、灰色軟件、勒索軟件等惡意活動。據Palo Alto Networks的報告顯示,超過72%的詐騙域名包含gpt或Chatgpt等與生成式AI應用有關的關鍵詞。

面對日益復雜的境外網絡攻擊,中國企業和個人需提高警惕,尤其是在使用與生成式AI、加密貨幣相關的服務時,應加強防范措施,避免成為網絡犯罪的目標。