朝鮮威脅組織 ScarCruft 利用 KoSpy 惡意軟件監控安卓用戶

據報道,與朝鮮有關的威脅組織ScarCruft開發了一種名為 KoSpy的安卓監控工具,專門針對韓語和英語用戶。這是迄今未被發現的惡意軟件。

KoSpy的功能與傳播途徑

網絡安全公司Lookout披露了這一惡意軟件活動的詳細信息,稱其最早版本可追溯到2022年3月,最新的樣本則在2024年3月被發現。目前尚不清楚此次攻擊的成功率如何。

Lookout在分析報告中指出:“KoSpy能夠通過動態加載的插件收集大量數據,包括短信、通話記錄、位置、文件、音頻和截圖。”這些惡意軟件偽裝成Google Play商店中的實用工具應用,使用了諸如“文件管理器”“手機管理器”“智能管理器”“軟件更新工具”和“Kakao安全”等名稱,誘騙用戶下載并感染其設備。

所有被識別的應用都能提供承諾的功能,以避免引起懷疑,同時暗中在后臺部署間諜軟件相關組件。目前,這些應用已從應用商店中下架。

ScarCruft的背景與演變

ScarCruft,也稱為APT27和Reaper,是自2012年以來活躍的朝鮮國家支持的網絡間諜組織。該組織發起的攻擊鏈主要利用RokRAT從Windows系統中收集敏感數據。隨后,RokRAT被改編用于針對macOS和安卓系統。

安裝后的惡意安卓應用會聯系Firebase Firestore云數據庫,以檢索包含實際命令與控制(C2)服務器地址的配置。通過使用Firestore等合法服務作為中轉解析器,這種分階段的C2方法提供了靈活性和彈性,使威脅行為者能夠隨時更改C2地址并保持隱蔽。

攻擊策略與設備驗證

Lookout表示:“在檢索C2地址后,KoSpy會確保設備不是模擬器,并且當前日期已晚于硬編碼的激活日期。”這種激活日期檢查確保了間諜軟件不會過早暴露其惡意意圖。

KoSpy能夠下載額外的插件和配置以實現其監控目標。由于C2服務器不再活躍或未響應客戶端請求,插件的具體性質尚不明確。

KoSpy的數據收集范圍

該惡意軟件旨在從受感染的設備中收集廣泛的數據,包括短信、通話記錄、設備位置、本地存儲中的文件、截圖、擊鍵記錄、Wi-Fi網絡信息以及已安裝應用程序的列表。它還具備錄音和拍照功能。

攻擊組織間的關聯

Lookout表示,KoSpy活動的基礎設施與另一個朝鮮黑客組織Kimsuky(又名APT43)此前發起的攻擊存在重疊。

npm包中的惡意軟件

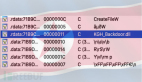

此次披露的同時,Socket發現了一組六個npm包,旨在部署一款名為BeaverTail的已知信息竊取惡意軟件。該軟件與朝鮮名為Contagious Interview的持續活動有關。以下是已被刪除的軟件包列表:

- is-buffer-validator

- yoojae-validator

- event-handle-package

- array-empty-validator

- react-event-dependency

- auth-validator

惡意軟件的目標與策略

這些軟件包旨在收集系統環境詳細信息,以及存儲在Google Chrome、Brave和Mozilla Firefox等瀏覽器中的憑證。它還針對加密貨幣錢包,提取Solana的id.json和Exodus的exodus.wallet。

Socket研究員Kirill Boychenko表示:“這六個新包共被下載超過330次,它們密切模仿廣泛受信任庫的名稱,采用了與Lazarus相關的威脅行為者常用的拼寫錯誤(typosquatting)策略來欺騙開發人員。”

朝鮮活動的擴展

此外,還發現了一項新活動,利用名為RustDoor(又名ThiefBucket)的基于Rust的macOS惡意軟件和此前未記錄的Koi Stealer家族變種針對加密貨幣行業。

攻擊鏈與目標

Palo Alto Networks Unit 42表示,攻擊者的特征與Contagious Interview相似,并以中等信心評估認為該活動是代表朝鮮政權進行的。

攻擊的最終階段

感染的最終階段涉及檢索并執行另一個有效載荷,即冒充Visual Studio的macOS版Koi Stealer。這誘騙受害者輸入系統密碼,從而允許其從設備中收集并外泄數據。

安全風險與警示

安全研究人員Adva Gabay和Daniel Frank表示:“此次活動突顯了全球組織面臨的風險,這些風險來自旨在滲透網絡并竊取敏感數據和加密貨幣的精心設計的社會工程攻擊。”