朝鮮黑客組織Kimsuky戰(zhàn)術(shù)披露,曝迄今未記錄的惡意組件

APT組織“ Kimsuky”,據(jù)悉最早于2012年開(kāi)始活動(dòng)。該組織因?yàn)槿蛐缘膹V泛攻擊行動(dòng)而臭名昭著,主要針對(duì)韓國(guó)智囊團(tuán)、美國(guó)、俄羅斯和歐洲各個(gè)國(guó)家。

目前,Kimsuky已與多達(dá)三種迄今未記錄的惡意軟件相關(guān)聯(lián),其中包括一個(gè)信息竊取程序,一個(gè)配備了惡意軟件反分析功能的工具,以及一個(gè)新的服務(wù)器基礎(chǔ)設(shè)施(與舊的間諜框架有很大的重疊)。

技術(shù)細(xì)節(jié)

上周,聯(lián)邦調(diào)查局與國(guó)防部和國(guó)土安全部聯(lián)合發(fā)布了一份備忘錄,詳細(xì)介紹了Kimsuky的技術(shù)細(xì)節(jié)。

(1) 初始訪(fǎng)問(wèn)

大多數(shù)情況下,Kimsuky利用魚(yú)叉式網(wǎng)絡(luò)釣魚(yú)和社會(huì)工程學(xué)的技巧來(lái)獲得對(duì)受害者網(wǎng)絡(luò)的初步訪(fǎng)問(wèn)。此外,還會(huì)利用以安全警報(bào)為主題的網(wǎng)絡(luò)釣魚(yú)電子郵件、水坑攻擊,通過(guò)torrent共享站點(diǎn)分發(fā)惡意軟件,以及指示受害者安裝惡意瀏覽器擴(kuò)展程序等獲取訪(fǎng)問(wèn)權(quán)限的手段。

(2) 執(zhí)行

獲得初始訪(fǎng)問(wèn)權(quán)限后,Kimsuky使用BabyShark惡意軟件和PowerShell或Windows Command Shell執(zhí)行。其中,BabyShark是基于Visual Basic腳本(VBS)的惡意軟件,往往通過(guò)包含鏈接或附件的電子郵件傳遞。

(3) 維持權(quán)限

Kimsuky通過(guò)使用惡意瀏覽器擴(kuò)展,修改系統(tǒng)進(jìn)程,操縱執(zhí)行,使用遠(yuǎn)程桌面協(xié)議(RDP)以及更改應(yīng)用程序的默認(rèn)文件關(guān)聯(lián)等手段,從而獲取登錄名和密碼信息,或在某些應(yīng)用程序允許列表解決方案之外啟動(dòng)惡意軟件。

(4) 特權(quán)提升

在特權(quán)提升方面,Kimsuky使用的是眾所周知的方法:將腳本放入Startup文件夾,創(chuàng)建和運(yùn)行新服務(wù),更改默認(rèn)文件關(guān)聯(lián)以及注入惡意代碼。

(5) 防御規(guī)避

包括禁用安全工具,刪除文件以及使用Metasploit等。

(6) 憑證訪(fǎng)問(wèn)

Kimsuky使用合法工具和網(wǎng)絡(luò)嗅探器從Web瀏覽器、文件和鍵盤(pán)記錄器中收集相關(guān)憑證。

發(fā)送嵌入BabyShark惡意軟件的電子郵件

新的惡意組件

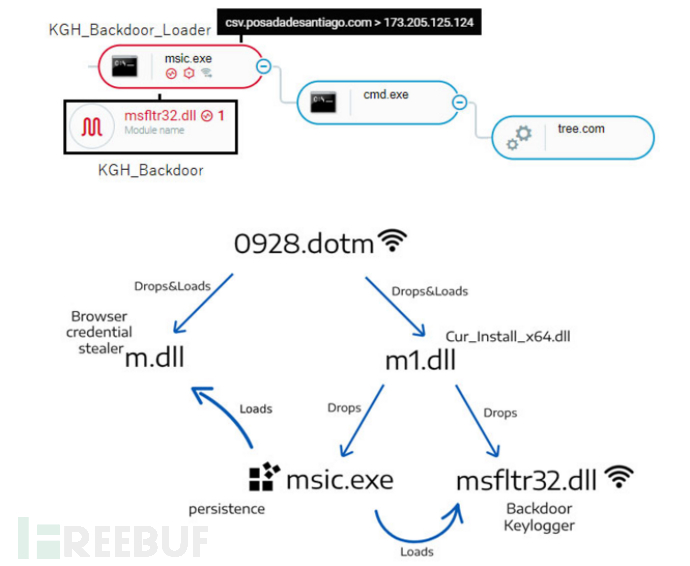

近幾個(gè)月來(lái),Kimsuky被歸因于許多以冠狀病毒為主題的郵件攻擊活動(dòng),以郵件中包含的武器化Word文檔為其感染媒介,在受害者計(jì)算機(jī)上發(fā)起惡意軟件攻擊。

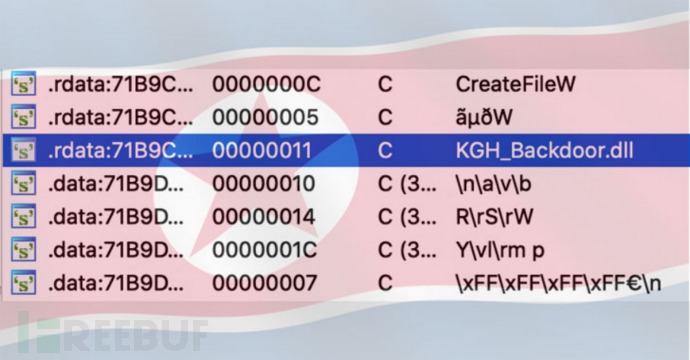

現(xiàn)在,據(jù)Cybereason稱(chēng),名為“ KGH_SPY”的模塊化間諜軟件套件有了新功能,可以對(duì)目標(biāo)網(wǎng)絡(luò)進(jìn)行偵察,捕獲擊鍵并竊取敏感信息。

除此之外,KGH_SPY后門(mén)還可以從C2服務(wù)器下載輔助負(fù)載,通過(guò)cmd.exe或PowerShell執(zhí)行任意命令,甚至可以從Web瀏覽器,Windows憑據(jù)管理器,WINSCP和郵件客戶(hù)端中獲取憑據(jù)。

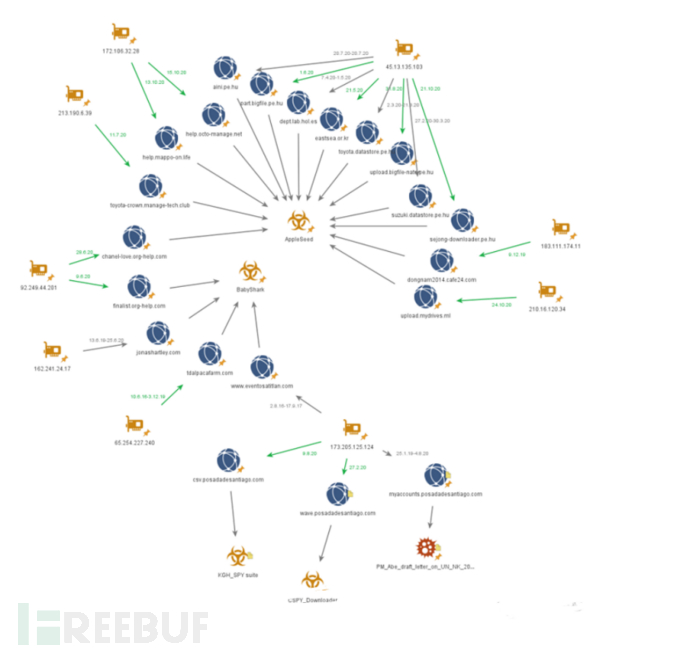

同樣值得注意的是,還發(fā)現(xiàn)了一種名為“ CSPY Downloader”的新惡意軟件,該惡意軟件旨在逃避分析和下載額外有效負(fù)載的工具。

最后,研究人員還發(fā)現(xiàn)了在2019-2020年之間注冊(cè)的新工具集基礎(chǔ)架構(gòu),該基礎(chǔ)架構(gòu)與該組織的BabyShark惡意軟件重疊。

最后,雖然這次活動(dòng)的受害者仍不清楚,但有線(xiàn)索表明,這些基礎(chǔ)設(shè)施針對(duì)的是處理侵犯人權(quán)行為的組織。未來(lái),Kimsuky可能會(huì)針對(duì)許多行業(yè)、組織和個(gè)人進(jìn)行攻擊。

參考來(lái)源:

- https://us-cert.cisa.gov/ncas/alerts/aa20-301a

- https://thehackernews.com/2020/11/new-kimsuky-module-makes-north-korean.html