Radware:上周五美國大規模DDoS攻擊是如何發生的

10月21日上午,Dyn遭受到拒絕服務(DoS)攻擊,造成了托管DNS網絡的中斷。成千上萬的網站因此變得不可訪問,其中包括Amazon EC2。當天晚些時候,當攻擊者發起第二輪針對Dyn DNS系統的攻擊時,問題又進一步加劇了。Dyn的攻擊緩解措施可以通過RIPE網站查看,視頻介紹了BGP切換。

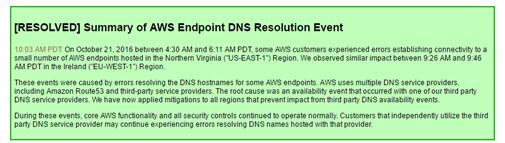

Dyn宕機中Amazon的狀態更新

域名服務器(DNS)就像電話簿或互聯網路徑圖。這些服務保存了域名和相應IP地址的目錄。相對于IP地址,人們更容易記住域名,因此,當用戶在瀏覽器中鍵入Radware.com時,他們實際上指向的是91.240.147.21。

研究人員早就警告過絕大多數互聯網客戶采用多個DNS提供商進行網絡管理的風險。許多只采用一個DNS提供商作為他們的主DNS和輔助DNS的互聯網客戶就存在問題。當Dyn DNS遭受攻擊時,沒有采用冗余DNS服務的客戶就發現服務不可用,用戶也無法訪問其網站。

這并不是DNS服務提供商第一次遭受攻擊。5月16日,NS1的托管DNS網絡就遭遇了同類攻擊。僅一周,NS1就持續遭受了多個DDoS攻擊,從簡單的大流量攻擊到惡意直接DNS查詢和畸形數據包。據報道,此次攻擊廣泛來源于真實客戶域及變體的查詢,因此更難于檢測并和緩解。

DNS洪水是攻擊者針對一個或多個DNS解析器發起的UDP洪水。DNS洪水是對稱攻擊,利用海量的UDP請求耗盡服務器資源、內存或CPU。攻擊者發送精心設計的UDP流量進行域名解析。通過向目標DNS服務器發送海量請求,攻擊者可以消耗服務器資源,進而導致合法請求的服務降級。

這些攻擊針對的并非網絡中的客戶,而是DNS提供商本身。攻擊者試圖通過利用垃圾DNS查詢淹沒DNS提供商的方式耗盡網絡資源。DNS服務器是通往互聯網的路徑圖,可以幫助用戶找到他們要尋找的網站。當攻擊者占用了所有的DNS資源時,合法客戶的請求就無法處理了。

DNS服務提供商每天都會收到海量流量,可以輕松應對多個20-60 Gbps的攻擊。但當攻擊流量增長到600 Gbps,網絡資源無法承載時,就會導致資源耗盡進而引發服務降級。規模超過1 Tbps的流量會帶來更大的威脅。這樣的攻擊規模很大,部分網絡基礎設施無法處理流量,最終會向攻擊目標發送空路由信息,預防進一步的中斷。物聯網(IoT)僵尸網絡在這一全新的領域占據領先地位。

這些海量DDoS攻擊的背后是被感染的IoT設備。Flashpoint和Level3都能夠識別并確認,用于針對Dyn DNS的拒絕服務攻擊的基礎架構是與Mirai惡意軟件相關的僵尸網絡。在本月初針對Brian Krebs和OVH的攻擊中,Mirai僵尸網絡名聲大振,攻擊規模達到了破紀錄的1.1Tbps。攻擊發生不久之后,HackForums的用戶Anna_Senpai就發布了Mirai僵尸網絡的源代碼。自此之后,許多攻擊者都可以自己修改并部署僵尸網絡了。目前,Radware還未確定可租用的Mirai僵尸網絡的位置,但在Darknet市場中可以找到很多其它可租用的僵尸網絡。

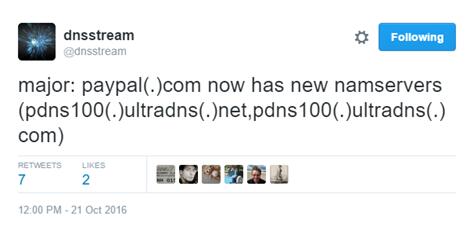

Dyn攻擊期間PayPal轉換為DNS

Mirai和許多其它針對IoT設備的惡意軟件變體都是利用預設密碼來感染這些設備的。攻擊者會掃描互聯網,查找使用缺省憑證、很容易通過暴力破解攻入的設備。由于主動掃描可以生成海量永遠在線的僵尸網絡,因此攻擊者僅用一天就可以快速招募超過100000臺設備。

EA Support宣布與DynDNS相關的問題

為了破壞互聯網,攻擊者會通過攻擊DNS、CDN和其它網絡基礎架構來攻擊DNS服務提供商。目前還不清楚攻擊的幕后主使是誰,但有一點很清楚,互聯網客戶需要實現更好的DNS管理和53端口出口過濾。

許多人都在猜測誰是攻擊的幕后黑手,從俄羅斯、中國到匿名組織和Anna_Senpai。隨著美國總統選舉的日益臨近,多數人傾向于猜測是俄羅斯,但這卻不符合國家攻擊的模式。該攻擊也不符合匿名者的方式。通常,匿名者都會提前宣布要發起攻擊活動,隨后會列出攻擊目標列表,并調整攻擊。匿名者之后在第一波和第二波的攻擊之間伺機發表攻擊聲明,如Julian Assange的互聯網中斷。

預計攻擊者還將繼續考驗DNS和互聯網基礎架構的極限,直到企業真正能解決了與DNS和IoT安全相關的漏洞。

如果互聯網客戶采用了第二方作為輔助DNS,他們就可以避免10月21日的宕機。互聯網客戶需要花費時間部署更好的DNS管理方法并主動過濾53端口出口流量。

關于Radware

Radware是為虛擬數據中心和云數據中心提供應用交付和應用安全解決方案的全球領導者。Radware屢獲殊榮的解決方案為關鍵業務應用提供充分的彈性、最大的IT效率和完整的業務靈敏性。Radware解決方案幫助全球上萬家企業和運營商快速應對市場挑戰,保持業務的連續性,在實現最高生產效率的同時有效降低成本。