銀行先進的反欺詐是如何設計的?

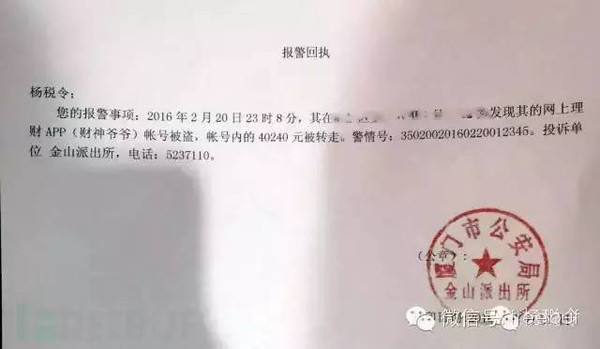

最近發生很多起網絡資金賬戶被盜事件,絕大多數集中在互聯網金融公司,我在某爺理財APP上的四萬多理財資金也全部被盜,痛心棘手(當事人無參與),并明顯感覺到了互聯網金融產品的安全性缺失,大眾也紛紛要求提現,導致多家互聯網金融公司被擠兌處在死亡邊緣。

但是反觀銀行業,如果自己不參與(不簽字、不泄漏密碼、不同意復制手機卡),沒有人的銀行賬戶能被盜,即使銀行內部員工內外勾結也不能動客戶一分錢,就像最近發生的40億同業欺詐案,內外行家小心配合也依然無法通過銀行的反欺詐攔截。

為了你的錢和我的錢,為了讓那些優秀的互聯網金融公司活下去,我們今天就來探討一下銀行的反欺詐是如何設計的。

十年前我在黑客防線和黑客X檔案陸續發表《徒手搞定整個機房》、《徒手對抗驅動級病毒》等安全類文章的那段時間,是國內個人電腦安全最動蕩的日子,隨便一個會點鼠標的網民隨便下載幾個工具就可以號稱黑客干點惡作劇,后來殺出個周鴻祎采用流氓衛士輔以收編各路紅黑高手的手段,才讓網絡安全的話題逐漸的回歸了平淡。

隨后幾年,平靜的網絡環境給了人們足夠的安全感,接著網絡實行實名制,各大網站紛紛實名社交,之前游離在編制外的各路黑神逐漸將注意力轉移到各大網站,并將脫褲(下載用戶數據庫)獲得的用戶數據轉為經濟利益。

由于這些數據包含大量真實個人信息,它可以作為社工猜解的輸入條件對用戶其它信息一一破解,對于不能直接轉為經濟效益的用戶信息便通過黑市直接轉手賣給各路電信詐騙分子,詐騙分子通過逐一分析用戶信息有針對性的制定詐騙方案,并輔以完整配套設施“官方網站”、“官方400電話”等,略施小計如“您兒子出車禍了”、“恭喜您中獎了”、“到我辦公室來一趟”等即可拿下很多人。

因為對方知道你所有的信息,包括姓名、住址、身份證號碼、在哪里讀過書、在哪里工作、領導是誰、買過什么東西、去過那里、和誰開過房、甚至包括你家人和朋友的這些信息,當你去網絡求證對方是不是在詐騙時,百度會告訴你對方說的是真的(騙子預先在百度付費推廣詐騙信息,比如公司的電話等)。

詐騙分子實施這一系列的動作有兩個目的,一是直接拿到你的錢,二是退而求其次拿到存錢的賬戶,實現的手段有四類:要求轉賬、柜臺簽字、獲取密碼、手機號復制。

詐騙分子使用以上手段達到這兩個目的過程稱為社會工程學詐騙,這種詐騙的存在是互聯網金融安全薄弱的根本原因,各大銀行在過去許多年與騙子的較量中已經總結出了一套識別真正用戶以及真實交易的一整套方案,這是現在各大互聯網公司最缺少的,尤其是互聯網金融公司。

因為很多互聯網金融公司還停留在使用用戶外在信息識別用戶身份的低級方案,甚至對交易真實性根本沒有做任何檢查,詐騙分子閉著眼睛隨便捏一個公司出來也能獲得豐厚的回報,這也導致現在詐騙分子非常泛濫還活的十分滋潤的一個原因。

而這一切,不是用戶的智商讓我們措手不及,是我們系統設計的讓用戶措手不及。

先舉兩個真實案例,第一個就是發生在我身上的,我存在某互聯網金融公司某爺的四萬多理財資金在一個周五晚上十點的一個小時內全部被盜,我的賬戶被別人在異地使用新手機登錄并修改了登錄密碼、支付密碼、更換了我綁定的銀行卡、并額外綁定了三張別人的銀行卡,這期間我無法重置支付密碼、無法解綁銀行卡、無法凍結賬戶、打客服提示已下班,束手無策,只有絕望。這個過程中發生了多少敏感操作,而我的手機沒有收到一條變更確認的短信和變更成功后的通知,只有最后收到一條我的賬戶被提現到某某卡的通知。

從這個過程就可以看出這家公司居然沒有用戶身份真偽識別的機制,更別說交易真實性識別了,完全就是拿著用戶的錢在網上裸奔,誰能在旁邊說出錢是誰的錢就給誰,作為一家金融公司這樣實在是讓人震驚。

第二個案例是發生在銀行間市場,有個人通過向A銀行購買十萬理財產品的方式獲取了A銀行的理財產品說明書、協議書、稅務登記證、營業執照、組織機構代碼證、客戶權益須知等文件,并以個人名義存入2000萬以取得A銀行貴賓室的使用權,然后冒充A銀行工作人員利用A銀行的貴賓室,向B銀行高息兜售該理財產品,連續多天在A銀行的表演和略施小計騙過了B銀行的審核人員,從而賣出了一份40億的理財資金,但是這筆交易被B銀行的反欺詐偵測列入了風險監控列表,經過人工審核確認后堵截了這起詐騙事件(詳細過程可查看銀監會安徽監管局發的2016第55號文件)。

對比B銀行該案例中表現出來的反欺詐偵測能力,某互聯網金融公司的做法就是在作死,互聯網金融公司安全能力的提升迫在眉睫也任重道遠。

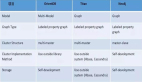

互聯網金融公司想要提升自己的安全能力,最好的學習榜樣就是銀行,而全球范圍內率先實現企業級反欺詐管控體系的是美國銀行和富國銀行,他們在這方面有些非常優秀的設計經驗值得學習,現在我們就開始探討他們在企業級架構下的反欺詐是如何設計的。一般概念下的欺詐分內部欺詐和外部欺詐,它屬于風險管控中操作風險管理的一部分。

在操作風險管理中除了欺詐外還管理就業制度和工作場所安全事件、客戶/產品和業務活動事件、實物資產損壞事件、信息科技系統事件、執行/交割和流程管理事件,今天我們主要探討欺詐這部分。在外部欺詐中主要有三類欺詐:當事人欺詐、第三方欺詐以及人行要求檢查的洗錢欺詐,內部欺詐主要有未經授權的行為與盜竊。對于欺詐的防控分事前防控、事中防控與事后防控,并在以下層面進行防控:

外部渠道層:重點偵測交易發生前的客戶接入、會話可疑行為;交易發生中的交易對手是否在可疑欺詐名單。

內部渠道層:重點偵測業務違規與可疑操作。

產品服務層:重點偵測產品服務內的欺詐交易,跨產品的欺詐交易。

數據集成層:重點偵測跨產品、渠道的組合/復雜欺詐交易。

這些不同的層側重防控的欺詐行為不一樣,其偵測邏輯也不一樣,渠道層可能偵測以下行為:

異地更換網銀盾后首次進行大額轉賬,這可能是客戶的信息已泄露,這種交易需要掛起,并需要打電話給客戶進行核實。

客戶通過手機或網銀渠道向黑名單收款賬戶轉賬,被阻斷交易后,當天該賬戶又向其它賬戶進行大額轉賬,這可能是客戶賬戶被盜或被電信詐騙分子利用社會工程學的手段實施了詐騙,這種交易需要掛起,并需要打電話給客戶進行核實。

異地升級網銀盾后首次進行大額轉賬,這可能是客戶身份被盜用,身份證、登錄密碼等已泄露,這種交易需要掛起,并需要打電話給客戶進行核實。

新開通的網銀客戶進行大額轉賬,這可能是客戶被電信詐騙分子利用社會工程學的手段實施了詐騙,這種交易需要掛起,并需要打電話給客戶進行核實。

用戶登錄所使用的設備指紋(MAC地址、IP、主板序列號、硬盤序列號)、登錄時間、設備所在地,與其常用的對應信息不一致,這可能是客戶賬戶已被盜用,這種情況需要進行人工核實。

產品層可能偵測以下行為:

1、 進入黑名單商戶的交易,對于已支付未確認付款的交易需要實施凍結,防止資金流入該商戶。

2、 根據客戶的投訴確認商戶是否存在虛假交易,如果是也需要實施凍結。

3、 如果同卡同天當筆交易為上一筆的倍數,這可能是客戶賬戶被盜用,這種交易需要掛起,并人工進行核實。

4、 如果同卡同商戶同金額,這可能是商戶正在配合客戶套現,這種交易需要人工核實。

5、 如果同卡同商戶五分鐘內交易超限,這可能是在進行虛假交易,這種交易需要人工核實。

6、 如果對公客戶的交易額不在其合理的范圍內(通過其注冊資本、代發代付的累計額等評估的范圍),這種交易可能需要拒絕并人工進行調查。

7、 如果使用偽卡進行交易,此后該商戶發生的交易可能都需要阻斷或告警。

客戶層可能偵測以下行為:

1、 特定年齡段客戶以往習慣在非柜面進行小額交易,突然第一筆發生大額轉賬,這可能是賬戶被盜,需要進行人工調查。

2、 客戶賬戶多日連續多筆密碼驗證錯誤,嘗試成功后就進行轉賬操作,這可能是賬戶被盜,其發起的交易可能需要被阻斷,該客戶使用的其他產品可能均需要掛起,并進行人工核實處理。

3、 同一個客戶的一個或多個產品短時間內在不同地區/國家使用,這可能是客戶的卡被復制存在偽卡,這種交易需要人工核實處理。

4、 在一定時間內,同一個客戶在特定高風險國家發生多筆或進行大額交易,這可能是偽卡,這種交易需要人工核實處理。

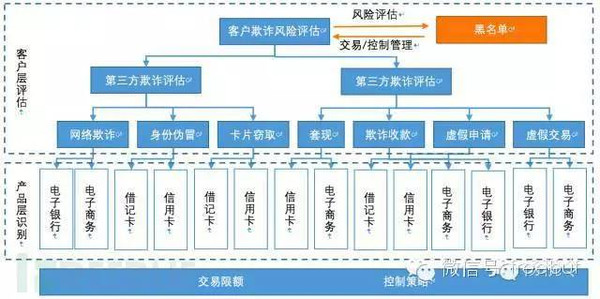

可能需要通過對客戶和員工的不同緯度外部欺詐、內部欺詐風險及黑名單信息的分類評估,實現對客戶欺詐風險的聯合防控,它們之間的風險關系梳理如下:

如果我們要在防控的前、中、后三個階段都要對各個產品的多個緯度進行統一欺詐防控與處理,那么我們需要基于他們整體建立一套防控體系,通過整理并抽象總結前面提出的偵測行為,我們將它需要實現的目標梳理如下:

1、 應該具有統一的數據集市。

2、 應該具有統一的數據采集、加工過程。

3、 應該具有統一的偵測策略定義過程。

4、 應該具有統一的基于流程引擎的偵測問題流轉管理。

5、 應該具有統一的基于流程引擎的案件管理,記錄、跟蹤、評估、回顧相關的處理過程。

6、 應該具有統一的基于規則引擎的實時、準實時、批量風險偵測。

7、 應該具有統一的信息外送處理。

通過這些目標,我們將它需要具備的功能梳理如下:

1、 反欺詐業務處理:告警管理、案件調查、交易控制、偵測處理。

2、 反欺詐運營管理:運營管控、流程管理、策略管理。

3、 反欺詐數據報表:數據整合、數據報告。

4、 反欺詐模型研究:規劃研究、變量加工、貼源數據。

5、 反欺詐行為分析:行為分析、關聯分析、評級計算、批量處理。

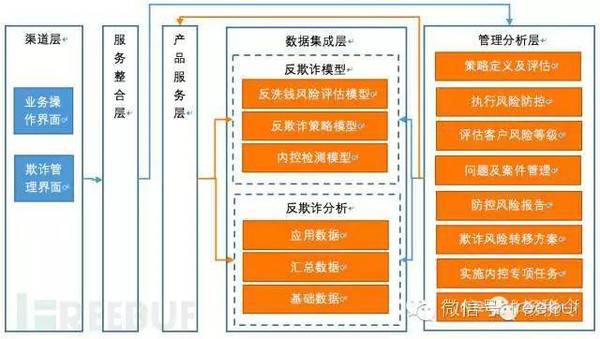

基于前面的要求,我們來梳理一下與反欺詐有關的上下文關系,如下圖:

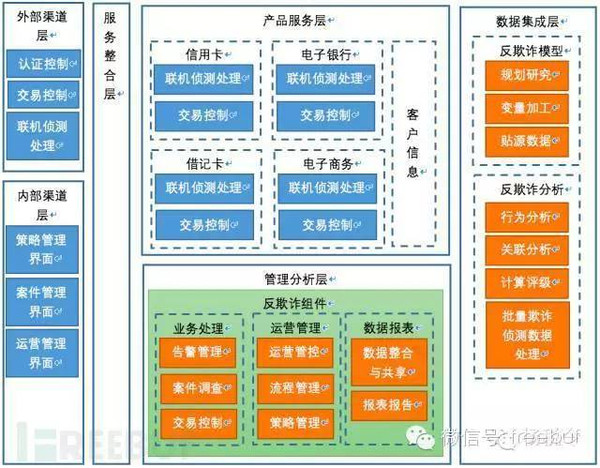

圖中藍色線是交易訪問關系,橙色線是批量數據訪問關系,通過這些關系,我們再來細化梳理一下它們在應用架構中的位置:

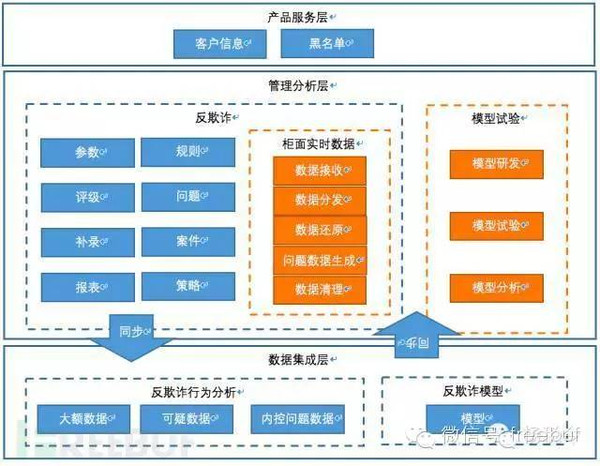

再把它們在數據架構中的位置也梳理出來:

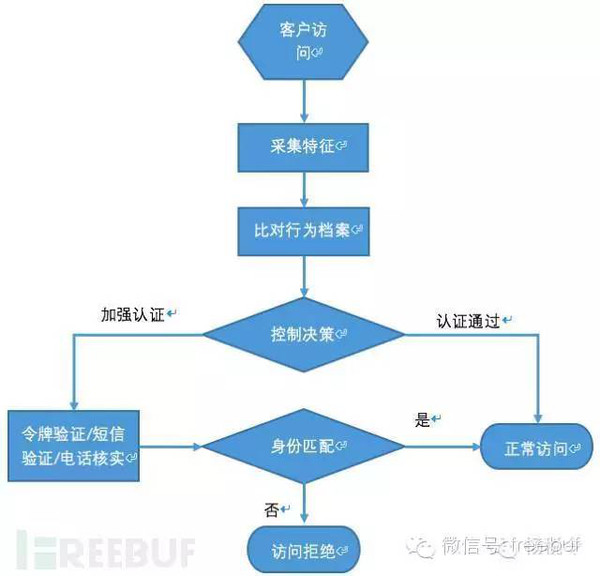

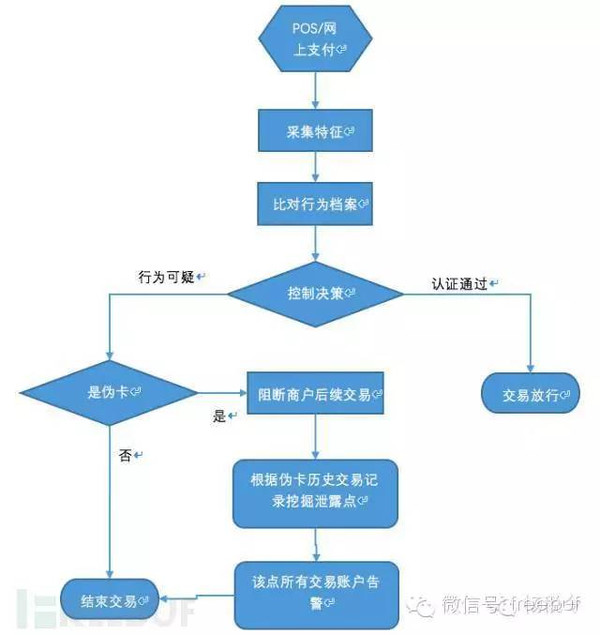

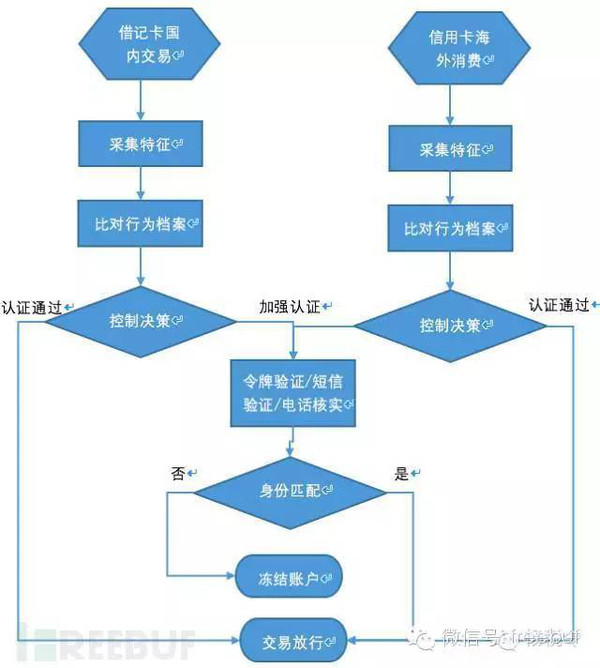

現在,我們可以梳理一下反欺詐的具體處理流程了。渠道層的處理流程梳理如下:

產品層的處理流程梳理如下:

客戶層的處理流程梳理如下:

在這些處理流程中,對于需要加強認證的行為,需要將該次交易列入風險監控列表中,經事后人工確認確實存在欺詐行為的,將此類行為列入風險行為模型中,完成欺詐偵測隨著欺詐行為的變異而不斷進化。

好了,到這里我們反欺詐設計的主體部分就算設計完成了,這是在企業級架構中邏輯各層已解耦的前提下進行的設計,分階段分層各司其職分而治之,通過建立行為模型靈活應對用戶的各種行為,適應現在與未來,對于那些新出現的欺詐手段,主動學習并生成欺詐行為模型,將可有效杜絕現在與未來可能發生的欺詐。

通過反欺詐設計的這個過程,我們可以總結幾招識別一家互聯網金融公司是否具備反欺詐能力的小技巧:

1、 將您的帳戶在其它手機上登陸,測試渠道層反欺詐能力;

2、 將您的帳戶在異地登陸,測試渠道層反欺詐能力;

3、 修改您的登陸密碼,測試產品層反欺詐能力;

4、 修改您的支付密碼,測試產品層反欺詐能力:

5、 修改身份信息,測試客戶層反欺詐能力;

6、 綁定新的銀行卡,測試產品層反欺詐能力;

7、 用新卡提現,測試交易反欺詐能力;

8、 用他人手機提現,測試交易反欺詐能力;

9、 異地全額提現,測試交易反欺詐能力;

進行以上任意一步操作,如果有收到短信提醒,說明有帳戶異常行為識別機制;如果有收到短信驗證碼,說明有帳戶行為控制機制;如果收到電話確認,說明有用戶身份真偽識別。如果只有短信提醒,請謹慎使用,如果都沒有,立刻馬上提現并卸載。

參考資料:

何毅勇:關于銀行業反欺詐的思考

銀監會:交易反欺詐風險監控規定

范輝遠:信用卡欺詐風險分析與防范

吳昊:銀行卡欺詐與防范對策探討

吳朝平:反洗錢對銀行反欺詐工作的借鑒意義