警惕 | 七個新的Mirai變種及其幕后黑手

2016年9月,Twitter,CNN,Spotify以及許多其他網站被歷史上最大的DDoS擊敗。現在我們知道它的名字叫Mirai,但當時沒有人會想到該攻擊來自由一群物聯網(IoT)設備拼湊而成的一個僵尸網絡。

Mirai于2016年8月由MalwareMustDie研究人員發現。雖然它不是第一個被發現的物聯網惡意軟件,但肯定是最突出的。

在美國東海岸大面積斷網之后,自稱為Anna-Senpai的惡意軟件創建者發布了源代碼,事情變得更加糟糕。從那時起,全世界有動機的黑客都將它作為一個框架來創建自己的僵尸網絡。最后,原始惡意軟件的創建者被逮捕并在法庭上認罪,但代碼發布的影響大大加快了僵尸網絡的創建。新的變種開始出現,增加了新的功能并利用了不安全的物聯網設備中的種種漏洞。

一、任何人都可以做到

現在距離Mirai出現已經兩年了,新的變種仍在造成破壞和傷害。沒有經驗的黑客正在對原始的Mirai代碼進行微調、部署,積累新的僵尸網絡大軍。在某些時候,他們甚至將僵尸網絡出租使用。

2018年7月,一個這樣的網絡犯罪分子出現了,當時有幾個新的Mirai變種引起了安全研究人員的在線討論,其中一位參與者是一個沒有粉絲的Twitter賬戶,他指出研究人員在Mirai變種分類中犯了一個錯誤。為了證明自己,他發布了七個Mirai變種源代碼的鏈接。我們下載源代碼,分類并確定這七個變體與Mirai的真正不同之處(劇透:不是那么多)。

圖1.負責代碼發布的Twitter

二、Mirai簡介

為闡明Mirai變體的差異,我們快速回顧一下Mirai。原始Mirai代碼(code)的工作原理如下:

- 掃瞄互聯網易受攻擊的物聯網設備。

- 嘗試通過Telnet協議使用多個弱默認口令來暴力破解獲取訪問權限。

- 成功感染成為僵尸網絡一部分的設備并開始掃描同網絡中的其它易受攻擊的設備并進行暴力攻擊試圖感染它們。

- bot定期發送報告給命令和控制服務器(C&C)。C&C向bot發送命令或指令開啟DDoS攻擊。

由于大多數Mirai變體都是原始Mirai代碼的副本,因此它們具有類似的代碼結構。主要有三部分構成:bot,C&C服務器和加載程序。bot部分用C語言編寫,C&C模塊用Go編寫。

在本分析中,我們將重點關注Mirai的以下變體:Akiru,Katrina_V1,Sora,Owari,Saikin,Josho_V3和Tokyo以及它們在bot目錄下的三個模塊:

- table.c:包含配置信息。

- scanner.c:包含要掃描的口令列表,用于發現可能存在漏洞的設備,并將掃描報告發送到加載程序。

- killer.c:包含有關應該殺死哪些進程的信息。

所有解碼的passwords,字符串和其他信息都可以在本文末尾的補充信息中找到。

三、變體分析

Mirai代碼是一個框架,任何找到新方法利用新設備的人都可以通過簡單的添加來創建一個“新”變體。僵尸網絡中的關鍵變量是命名以及口令列表、所針對的體系結構以及關閉(殺死)的端口(防止其他惡意軟件在設備中獲得立足點)。要了解變體之間的差異,可以進行相互比較,如下所示。

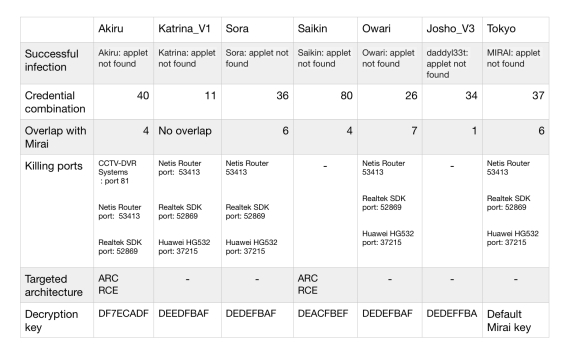

圖2:此表包含每個變體的更改摘要

現在讓我們來仔細看看差異。

1. 命名

所有Mirai變體都具備成功執行檢查字符串的功能。大多數變體的check-string對應于變體名。但也有幾個例外,例如:Tokyo變體有一個默認的Mirai檢查字符串,Sora變體沒有名稱,而Josho_V3有一個完全不同的名稱。

2. 口令

最早的Mirai代碼使用了一個包含62個硬編碼口令的列表,對易受攻擊的物聯網設備進行暴力破解(字典攻擊)。該列表經過混淆,可使用密鑰DEADBEEF進行解碼。

通過查看變體,我們可以看到口令列表按bot 更改。我們獲取并解碼了每個變體使用的所有口令,以確認口令列表是否重用Mirai代碼,或者是否有重疊。最大的口令列表是在Saikin變種中實現的,有80個口令,其中只有4個與原始的Mirai代碼重疊。通過選擇實施不同的口令列表,攻擊者瞄準不同的物聯網設備。

3. 新端口

就像Mirai一樣,每個變種都有一個模塊killer.c,它有幾個目的。首先,清除當前設備上運行的其他惡意軟件。其次,可以防止其他人通過Telnet,SSH或HTTP遠程訪問設備。分析顯示,除了擁有標準的Mirai kill端口之外,七個變種中的五個(Saikin和Josho_V3除外)在其kill名單添加了新的協議/設備特定端口。這些端口是:與Netis路由器相關的端口53413,與華為HG532路由器相關的端口37215,來自Realtek SDK的端口52869 UPnP SOAP服務,以及CCTV-DVR相機的端口81。添加這些端口將允許僵尸網絡作者連接到更多設備,同時防止其他人遠程連接到這些設備。

4. 新架構

我們所看到的所有Mirai變體都采用了與Mirai相同的架構,其中只有三個:Sora,Saikin和Akiru增加了兩個新架構:ARC(Argonaut RISC Core)和RCE(Motorola RCE)。

在仔細研究Mirai及其變體之后,我們開始嘗試了解變體背后的人以及共享它們的twitter。

四、順藤摸瓜

在查看了代碼之后(本文稍后將對其進行分析),很容易看出雖然這段代碼能夠造成很大的破壞,但與原版Mirai源代碼相比變化并不顯著。它利用了Mirai的一些模塊化架構來破解新設備并在試圖感染的設備中設置防御,但并沒有提供任何真正新的或值得注意的東西。

我們之所以感興趣,主要是想了解這個僵尸網絡的工作原理,因此我們決定開始追蹤作者的身份。

起初,我們懷疑400kQBOT Twitter背后的人是Owari/Sora的知名攻擊者和創造者,他曾在接受采訪時稱自己為Anarchy,也被稱為Wicked。

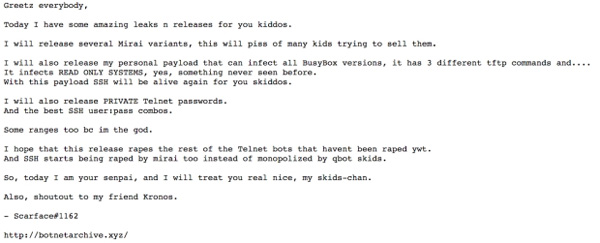

然而,通過簡單的谷歌搜索,我們偶然發現了一些似乎指向不同方向的另外一些信息。我們發現另一個目錄包含Mirai變種的泄漏源代碼,這些代碼實際上與400kQBot泄漏的樣本相同。在已編譯的Mirai變體,編譯器和有關如何編譯Mirai源代碼的教程的源代碼中,我們發現了一個帶有以下消息的文本文件。作者自簽名為Scarface#1162。

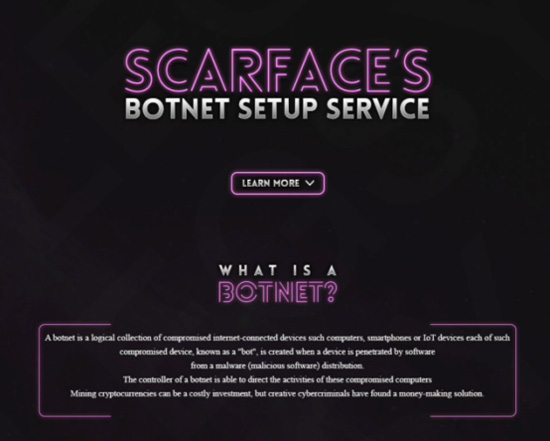

簡單的名稱搜索顯示,Scarface#1162不僅在做“慈善”工作,還編寫和發布僵尸網絡的源代碼。此外,他還將訪問僵尸網絡作為一項服務進行出租。

圖4:Scarface提供的僵尸網絡設置服務

他還有一個YouTube channel ,在那里他展示了自己的黑客技能,接管了其他人的僵尸網絡。在一個視頻中,他實時展示了如何接管Akiru僵尸網絡,然后通過聊天應用程序渠道告知其創建者,我們的老朋友Wicked是“金錢團隊員工”。除了Wicked之外,另一個熟悉的名字引起了我們的注意:Anarchy。所以,也許Wicked和Anarchy不是同一個人,而是來自同一個團隊的兩個不同的人。

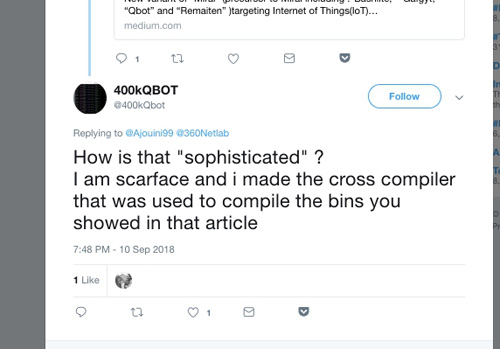

我們懷疑400kQbot和Scarface是同一個人,這一點在9月中旬得到確認,他在400kQBot的推文中予以承認。

所以,現在我們必須做點什么。Scarface正在成為一個新的,相當具有破壞性的僵尸網絡的作者,并且喜歡吸引研究人員和媒體。但我們仍然沒有弄清楚他(或她?)是誰。

我們在研究代碼時發現了一條線索。當Mirai攻擊設備時,它使用檢查字符串作為成功完成一系列命令的標志。我們沒有關于Scarface如何訪問這些變體的信息,也無法確認他是否是作者。例如,其中一個變體Josho_V3具有不同的檢查字符串:daddyl33t:applet not found。

對于那些從未聽過這個故事的人來說,daddyl33t是一個13歲的青少年,一個正在尋找開發崗位的自由職業者,他試圖通過編譯QBot僵尸網絡來磨練腳本技能。也許這位13歲的尋求噱頭的人也是與Wicked和Anarchy一起賺錢的團隊的一部分。也許他們都是同一個人。

我們發現自己有幾個選擇和關聯可供考慮,但沒有一個為我們指明方向。Scarface是否因為采用不同的假名來處理不同的惡意軟件而誤導我們所有人?他和daddyl33T一樣,還是僅僅提到他作為誤導?這給我們留下了一些線索,但沒有足夠的真實信息來得出任何結論。

五、總結

從泄漏的源代碼中創建Mirai變種超級簡單,因此看到剛起步的網絡犯罪分子通過僵尸網絡賺錢也就不足為奇。僵尸網絡是一種多功能工具,可用于啟動DDoS,進行cryptomine或充當惡意軟件代理。

在創建惡意軟件、出租或出售其功能相對容易的這個時代,許多人都在大量使用這項技術。任何人都可以使用Mirai框架在任意地方添加一些密碼,通過僵尸網絡名稱獲得創意(現在是表演時間),準備好感染和獲取利潤。

像這七個一樣基于Mirai的僵尸網絡變種每天都在進步。他們越來越好的控制設備,將其他攻擊者踢出,然后鎖定他們在設備中的位置。實際上很少有物聯網設備能被很好的更新或保護,從而不會被吸引到僵尸網絡中去。

幾十年來,我們一直擔心病毒會訪問我們的PC和手機。這是正確的,但具有諷刺意味的是,我們保護好了筆記本電腦,但安全性欠佳的物聯網設備卻讓個人網絡敞開了大門。

僵尸網絡是物聯網時代的無受害者犯罪嗎?不是這樣。雖然普通消費者幾乎不可能確定他們的物聯網設備是否已被Mirai或其中一種變體感染,但它可能會對處理速度,功耗和整體性能產生明顯影響。隨著我們將越來越多的智能設備帶入生活,這些僵尸網絡感染和攻擊的能力提高,他們可能造成的破壞也隨之水漲船高。

如果在家中,家庭辦公室或小型企業都有路由器,則可以采取以下步驟來保護個人網絡:

- 一旦獲得路由器和任何物聯網設備,請立即更改默認管理員密碼。

- 使用最新的固件更新,使設備保持最新狀態。

- 在路由器設置頁面中禁用遠程管理。

- 如果不確定設備是否已被感染,請考慮將設備重置為出廠設置。