網絡安全拐點:無惡意軟件攻擊主流化

過去幾年,安全人員關注的焦點是網絡犯罪的組織化和市場化趨勢,包括各種攻擊即服務(例如DDoS as a Service、RaaS勒索軟件即服務等)、惡意軟件產業化發展等。但是2019-2020年,老式黑客電影中常出現的場景,黑客飛速敲擊鍵盤在命令行工具中輸入字符的“手動攻擊”再次回歸主流!

近日,據CrowdStrike、Rapid7等網絡安全公司的監測分析, “無惡意軟件”攻擊勢頭正在上升成主流攻擊手段,對企業安全防御者構成嚴重威脅和挑戰。

他來了,他帶著鍵盤來了

CrowdStrike的最新安全報告數據顯示,2019年,黑客用鍵盤逐行輸入命令的“手動攻擊”反超了全球范圍內由惡意軟件傳播引領的“現代化大規模自動化攻擊”。

一段時間以來,經驗豐富的網絡罪犯和國家黑客一直在通過新方法來提升“殺傷力”,例如,潛入目標網絡并冒充真實用戶來掩蓋其安全工具的活動,使用被盜的憑據并運行合法的工具來竊取數據。

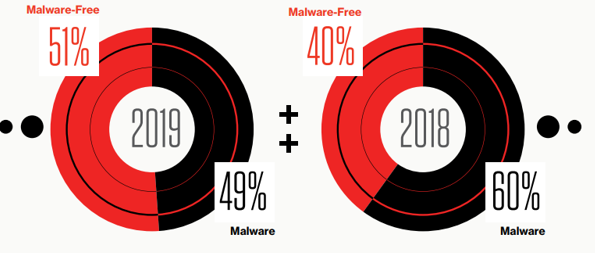

在CrowdStrike的威脅事件響應報告中,此類所謂的“無惡意軟件”攻擊首次超越基于惡意軟件的攻擊,在2019年攻擊事件中的占比達到51%,超過后者的49%(上圖)。而在2018年和2017年,全球攻擊事件中惡意軟件的占比還高達60%,無惡意軟件攻擊的占比約40%。

用CrowdStrike的話來說,無惡意軟件攻擊是一種潛入受害組織的方法,它沒有在計算機磁盤上使用惡意文件或文件片段。除了憑據或合法工具被盜外,這種類型的攻擊還可以從內存中執行代碼,并且只能通過檢測異常行為的高級工具和技術,或通過威脅搜尋來檢測。

也許我們可以把這種趨勢解讀為:APT的常態化,但無論規模還是頻率和影響范圍,無惡意軟件攻擊都要遠超APT。

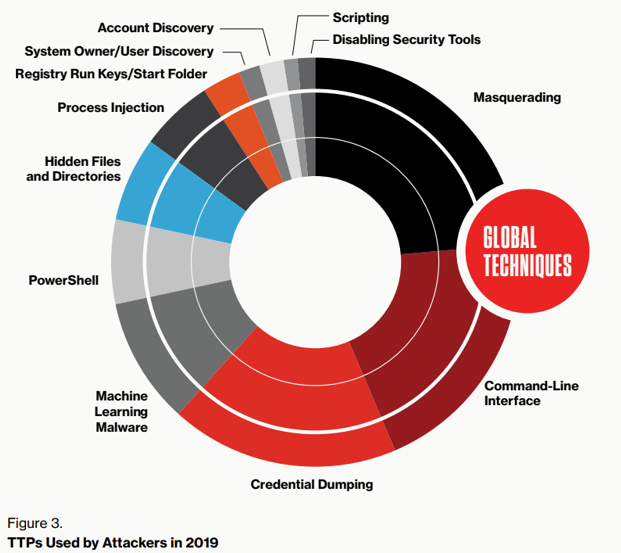

從Crowdstrike的2019年網絡攻擊TTPs統計(上圖)中也可以看到,一度被腳本小子和惡意軟件搶了風頭的傳統黑客又回來了,他們主要使用“手動模式攻擊”,例如命令行界面,PowerShell以及隱藏文件和目錄。這些技術在2019年觀測到的許多復雜攻擊中都發揮了重要作用,這些攻擊的一個共同特點就是攻擊中有黑客個人參與并引導。

安全專家擔心,如果攻擊者加倍實施無惡意軟件攻擊,那么企業現有的安全工具,乃至企業的整個安全防御體系將不堪重負,形同虛設。

CrowdStrike的CTO Michael Sentonas表示:

隨著越來越多的攻擊者找到繞過傳統安全工具的方法,無惡意軟件攻擊正在快速增長。而且,攻擊者并不滿足于繞過常規的防病毒軟件,他們也開始繞過下一代AV產品。這正推動無惡意軟件攻擊的大幅度升級。如果無惡意軟件攻擊占比達到60%或以上,那將是一個極為嚴峻的問題。

Sentonas指出,問題在于,大多數組織都沒有技術能力來區分合法用戶或竊取其憑據的攻擊者。

手動化挑戰自動化

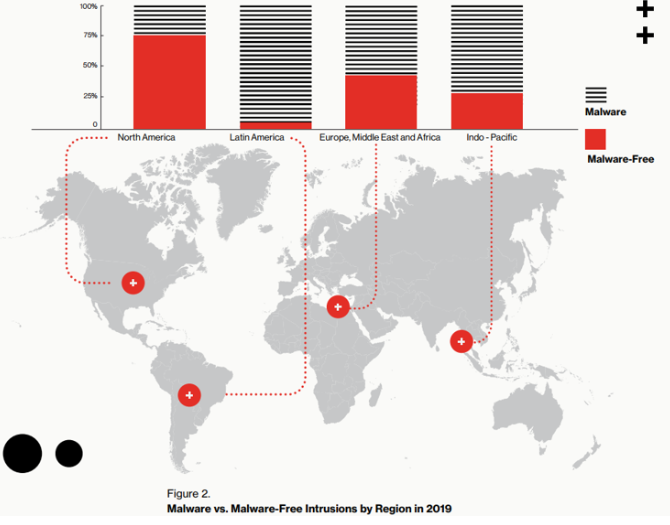

根據CrowdStrike的報告,去年大多數無惡意軟件的攻擊都發生在北美(上圖),四分之三的攻擊并未在受害組織內部部署惡意軟件。

當越來越多的攻擊者開始采用“手動攻擊”,網絡安全業界開始流行的自動化檢測和響應(例如SOAR)技術就會面臨挑戰。

安全公司Rapid7的研究者也發現,越來越多的攻擊者滲透進目標時會放棄使用惡意軟件。Rapid7的研究主管Tod Beardsley說:

攻擊者正在使用有效憑據或重用其他攻擊中獲取的憑據,這簡直防不勝防。 這不是您可以輕松地自動化編排防御的威脅。

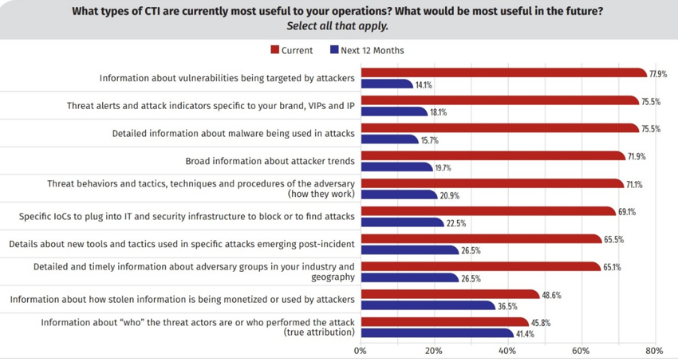

這同時也意味著,隨著手動攻擊的流行,賬戶憑據的泄露,對企業的威脅越來越大。根據SANS針對企業安全部門的調查,失竊信息在地下黑市的交易變現與利用(暗網情報)是未來12月內,CSO們眼中最有價值的威脅情報信息之一(下圖):

CrowdStrike首席技術官Sentonas表示:

今年將是一件有趣的事情:無惡意軟件的攻擊是否會繼續增加,這是否與(攻擊者的)駐留時間相關?如果這是未來兩年到四年的網絡安全趨勢,那么我們就遇到大麻煩了,因為越來越多的攻擊方法可以繞過安全控制機制。

人的因素

安全業界普遍認為,無惡意軟件攻擊防御的關鍵是“人的因素”。

Rapid 7的Beardsley認為,面對自動化安全運營和防御技術難以招架的手動攻擊威脅,組織需要重視“人的因素”,授權最終用戶成為安全文化的一部分(安全是每個人的責任,而不僅僅是企業安全人員的責任)。

安全廠商Sophos的首席研究科學家Chester Wisniewski認為:

現在,有更多的攻擊者是人。因此對合法工具的惡意用途檢測尤為關鍵。例如,如果發現Nmap網絡監視工具在DMZ中的Web服務器上運行,那應該是一個危險信號。沒有人可以在DMZ的服務器上運行它。

Wisniewski指出,如果合法的安全工具在常規使用時間(范圍)以外運行,則構成安全事件。我們必須清楚,你可能不是唯一使用這些工具的人,使用者也可能是壞人。