RSA 創新沙盒盤點| BluBracket:讓安全的保障和代碼迭代一樣快

2020年2月24日-28日,網絡安全行業盛會RSA Conference將在舊金山拉開帷幕。在RSAC官方宣布入選今年創新沙盒十強初創公司中,綠盟君已經為大家介紹過了Elevate Security 、Sqreen、AppOmni、Tala Security、ForAllSecure、INKY六家廠商,今天為大家介紹的是:BluBracket。

一、公司介紹

BluBracket于2019年成立,總部位于美國加州,是一家專注于代碼安全的初創公司。當前由Unusual Ventures、SignalFire、Point72 Ventures和Firebolt Ventures共同投資650萬美元作為其種子資金,當前處于種子輪。

BluBracket在其官網上指出,公司的定位是:提出當前業界首個也是唯一一個全面的代碼安全解決方案。作為一家成立剛剛一年的公司就能進入創新沙盒決賽,必有其過人之處。

二、背景介紹

在具體介紹其產品前,我們先看一下公司的董事會成員以及背景經歷。

Prakash Linga,公司的創始人兼CEO,2007年于康奈爾大學獲得Computer Science博士學位。之后在Moka5作為技術總監工作了4年(Moka5是一個成立于2005年的桌面虛擬化公司,于2015年停止運營)。然后就開始了其創業之路,從其在Linkedin上的資料來看,從2011年至今,已經創辦了三家公司:

第一家公司是RAPsphere(2011.4—2012.5),Linga作為創始人、CTO和技術VP,從網上僅存的一些介紹中,大概可以看出,RAPsphere主要提供移動安全、應用和設備管理服務,為企業和員工的移動設備提供安全的設備控制、管理和可見性。很不幸的是,這個公司只存活了一年多。

然后其在2014年又創立另一家公司,Vera Security,主要做數據安全。Vera提供了一種數據安全的解決方案,使各種規模和位置的企業能夠輕松地跨所有平臺和設備保護和跟蹤任何數字信息。通過全面的數據安全和實時控制,允許人們使用任何想要的平臺和設備,同時確保最高級別的安全性、可視性和控制。

在2018年8月,Linga離開了Vera,創辦了BluBracket,任CEO,從其履歷和Linkedin上的自我介紹來看,Prakash Linga這個印度小伙將自己定位為一個連續的創業者和天使投資人。

Ajay Arora,BluBracket的另一個合伙人,同樣給自己的標簽也是連續的創業者和天使投資人,Ajay Arora可以算是Prakash Linga的老搭檔了,從RAPsphere的Co-Founder、COO和產品VP,到Vera的CEO、Co-Founder,甚至二者還曾經共同就職于AppSence分別擔任VP。從Ajay Arora的履歷中可以看出來,從產品、解決方案管理,到市場運營管理,可以說是什么都做過了。但是除了前文提到的這幾個創業公司之外,其他就職過的公司似乎很少是做安全相關的。

BluBracket董事會的另外兩名成員,從其個人簡歷介紹中,并未提及BluBracket的任職職務,其中Jim Zemlin當前是Linux基金會的執行董事,另外一位John Vrionis是BluBracket投資方Unusual Ventures的創始人。

三、產品介紹

接下來我們看一下BluBracket的產品,公司成立于2019年,是此次創新沙盒所有公司中“最年輕”的一個,也是融資金額最少的一個(650萬美元)。從其官網上看,對公司的各項介紹都少的可憐,也可能是因為成立時間太短,公司的主要精力還集中在產品的研發上。

BluBracket對其產品的定位是:當前業界首個也是唯一一個全面的代碼安全解決方案。公司的口號為“Security at the speed of code”,綠盟君理解應該是“讓安全的保障和代碼迭代一樣的快”。

為了支撐這樣的定位,BluBracket當前提供CodeInsights和CodeSecure兩款產品,組成其代碼安全解決方案。

1. CodeInsights

從產品介紹上看,CodeInsights主要提供的是代碼的管理功能。

當前無論是敏捷開發,還是DevOps,任何一個軟件項目,其代碼管理都是一個重要問題,尤其是從安全的角度來看,大量的開源項目應用、大量的開發人員不斷進行代碼的更新,以及快速的代碼迭代。能夠對整個項目的代碼進行全視角的查看和追蹤,無論是對代碼的規范性管理還是脆弱性管理,都有著重要的意義。

如今協作式編碼工具,為研發管理提供了極大的便捷性,但是同時也導致了代碼擴散不清晰的問題。CodeInsights主要為企業提供了代碼環境視圖(BluPrint),這樣用戶就可以知道自己的代碼在哪里,無論是組織內部還是外部,誰可以訪問它。最重要的是,用戶就可以對最重要的代碼進行分類,這樣就可以為任何審計或規范性要求顯示詳細的追蹤鏈。

2. CodeSecure

BluBracket提供的另一款產品叫CodeSecure,從名字理解,是保證代碼安全的。通常,使用Stack Overflow、Github或其它開源的代碼協作工具,通常會對企業安全構成嚴重的威脅。CodeSecure可以檢測代碼中的密鑰,并確保代碼中沒有敏感的密碼,或者是令牌被盜用、錯誤的處理或誤用。CodeSecure還可以讓用戶識別、預防甚至阻止代碼從企業中意外或惡意的流出,保證企業代碼的隱私性。

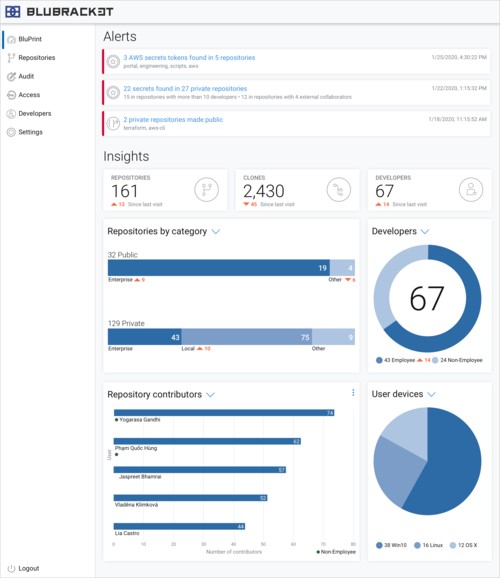

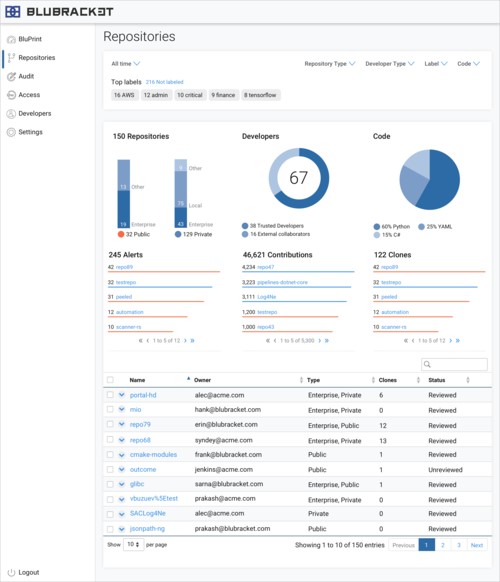

下面的兩張圖是其官網上貼出來的產品界面截圖,從截圖上,我們可以大概的看一下它具體的功能,比如能夠在代碼倉庫中識別到AWS的token,能夠識別出代碼倉庫中存在的密鑰,能夠識別代碼倉庫的訪問權限等安全告警。還能夠對代碼倉庫、開發者、開發環境等信息進行集中的管理和監控。

四、歷屆創新沙盒與DevSecOps

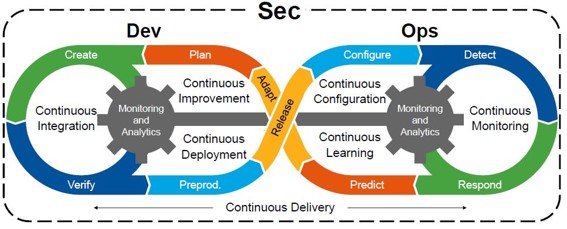

代碼安全更廣義的范疇,可以劃分到DevSecOps里面。DevSecOps的理念和架構,近年來越來越多的為人們所青睞。Gartner從2016年起,就持續的將DevSecOps列入其年度Top10安全技術和項目中。下圖是Gartner發布的經典DevSecOps閉環模型。

隨著敏捷開發、DevOps的飛速發展,DevOps全流程自動化的工具鏈相對來講已經比較成熟和完善,在眾多規模性的企業得到了較好的應用和推廣。然而要想實現DevSecOps閉環模型,還需要重點解決以下幾方面的問題:

- 切實有效的安全工具,實現每個階段對應的安全能力;

- 能夠友好的集成到DevOps工具鏈生態中,實現完全的安全自動化;

- 要能夠保證其效率與性能,使得安全能力的接入,不會影響到DevOps流程的性能。

在市場和技術的推動下,近年的創新沙盒中,多次出現DevSecOps相關產品,比如今年的ForAllSecure,2019年的DisruptOps(云基礎設施檢測與修復)、ShiftLeft(軟件代碼防護與審計)等。

1. DisruptOps

多云和敏捷開發是云計算的熱點,DisruptOps以SaaS化的服務方式,通過對用戶的多個云資源進行安全與操作問題的快速檢測并自動修復,一方面節省了客戶上云的成本,另一方面實現對云基礎架構的持續安全控制,在安全、運營和成本等方面,給用戶帶來最大的收益。此外,借助自動化和服務編排的技術,推動云原生應用和DevSecOps的落地。

2. ShiftLeft

ShiftLeft創新性的提出基于多層圖表的代碼分析方法,將全部應用代碼進行多層次的、可擴展的圖的方式展現。圖能完整包含代碼的多種元素,完整展現代碼細節,比如語言、自主開發代碼、開源代碼(OSS庫、SDK)、不同類別,方法等。從而可以從圖中清晰的理解數據流動,快速識別數據泄露,關鍵漏洞等。而且掃描速度極快,10分鐘分析50萬行代碼,適用于DevOps場景,能夠直接和CI/CD無縫結合,發現每個產品版本的問題,效率極高。通過將代碼分析和ShiftLeft的應用微代理結合起來,能夠深刻理解漏洞,并針對漏洞進行優先級排序。

四、總結

首先從市場來看,隨著云原生、微服務、敏捷開發DevOps等越來越多的實現落地應用,代碼安全確實是一個亟需解決的問題。前文也有提到,在整個DevSecOps閉環中,如何高效的實現開發階段的代碼安全,對于整個DevSecOps有著重要的意義。所以說,這個產品在定位上應該是緊緊抓住了當前的熱點同時也是痛點的問題。

其次,從產品本身來看:在功能上,BluBracket提供了代碼管理和安全檢查兩個功能,但是從僅有的資料來看,安全檢查上似乎功能點并不是十分的吸引人,只能看出來可以對代碼中存在的密鑰、權限等的檢測,對于代碼的脆弱性、漏洞、惡意文件等敏感的問題,從產品介紹上似乎都看不出能實現這些能力,可以說功能上并不突出。另外再從技術上看,所有的介紹中并找不到任何關于產品實現技術的描述,也沒有相關的技術博客介紹。

最后,從公司的核心創始人來看,官網公布的4個核心成員,除去其中一個投資人,其余的除了CEO有明確的職責外,另外三個人很難看出明確的職責分工,比如技術負責人、市場負責人、銷售負責人等。另外核心成員的履歷背景相對來看也不是特別的好看。所以,在綠盟君看來,BluBracket尚處于發展初期。

· 參考鏈接 ·

[1] blubracket,https://www.blubracket.com/

[2] DisruptOps,http://dwz.date/wH7

[3] ShiftLeft,http://dwz.date/wJg

[4] https://www.crunchbase.com/organization/blubracket