RSA 創(chuàng)新沙盒盤點 | WABBI ——面向應(yīng)用全生命周期的安全防護方案

RSAConference2021將于舊金山時間5月17日召開,這將是RSA大會有史以來第一次采用網(wǎng)絡(luò)虛擬會議的形式舉辦。大會的Innovation Sandbox(沙盒)大賽作為“安全圈的奧斯卡”,每年都備受矚目,成為全球網(wǎng)絡(luò)安全行業(yè)技術(shù)創(chuàng)新和投資的風(fēng)向標(biāo)。

前不久,RSA官方宣布了最終入選創(chuàng)新沙盒的十強初創(chuàng)公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

綠盟君將通過背景介紹、產(chǎn)品特點、點評分析等,帶大家了解入圍的十強廠商。今天,我們要介紹的是廠商是:WABBI。

一、公司介紹

WABBI成立于2018年,總部位于美國波士頓州,該公司專注于SecDevOps領(lǐng)域,通過旗下的SecDevOps產(chǎn)品可使企業(yè)能夠更快、更安全的將軟件進行交付,目前公司人數(shù)大約20-30人左右,公司的首席執(zhí)行官兼創(chuàng)始人為BrittanyGreenfield[1],畢業(yè)于杜克大學(xué),并在麻省理工學(xué)院讀取了MBA,單從其工作履歷來看,該創(chuàng)始人從事的多為市場營銷相關(guān)領(lǐng)域,與信息安全領(lǐng)域并無太多交集,但優(yōu)勢在于對現(xiàn)有軟件市場有著較深理解,并在DevOps方向有著前瞻性的研究,2019年5月份,該公司已經(jīng)籌集了33萬美元的第一輪融資,投資者以Underscore VC[2]公司牽頭,Douglas Levin[3]、Ashley Smith[4]等人也參與了此輪融資。

二、背景介紹

隨著技術(shù)的不斷發(fā)展,為促進開發(fā)運維一體化,DevOps應(yīng)運而生,其代表的并非一種具體的實現(xiàn)技術(shù),而是一種方法論,并在2009年被提出[1]。DevOps的出現(xiàn)最終目的是為了打破開發(fā)人員與運維人員之間的壁壘和鴻溝,高效的組織團隊通過自動化工具相互協(xié)作以完成軟件生命周期管理,從而更快且頻繁地交付高質(zhì)量穩(wěn)定的軟件。

如我們所知,DevOps影響的不僅包含開發(fā)團隊(Dev)和運維團隊(Ops),還應(yīng)包含安全團隊(Sec),在系統(tǒng)生命周期(SDLC Systems DevelopmentLife Cycle)中,安全團隊因常聚焦于運營階段,因而往往忽視了開發(fā)階段的安全,所以“安全左移”的理念在近些年非常的火,其強調(diào)安全因素應(yīng)納入應(yīng)用開發(fā)的早期階段,常見的,我們在開發(fā)(Dev)與運維(Ops)之間加入安全(Sec),也就是DevSecOps理念,其側(cè)重點是將安全工具自身整合至CI/CD工作流中,且安全工具主要納入應(yīng)用的測試、發(fā)布和運維階段,如下圖所示:

圖1 DevSecOps示意圖[6]

近些年來,隨著DevOps工具鏈激增,如Aqua、Twistlock等容器安全公司均支持了DevSecOps的解決方案[7][8]。

然而,從安全的角度上考慮,DevSecOps雖然在一定程度上保障了DevOps的安全,但由于其并未涵蓋DevOps的整個閉環(huán)流程,因而缺乏項目環(huán)境(應(yīng)用的上下文環(huán)境),進而,DevSecOps無法解決應(yīng)用安全的優(yōu)先級問題。此外,項目環(huán)境的缺失還會降低整體的開發(fā)運維效率。鑒于此,人們漸漸提出了SecDevOps的理念,即將安全部分(Sec)移至最左邊,SecDevOps遵循將安全部署至系統(tǒng)生命周期的每一個階段,而不僅僅是測試、部署、運維階段,如下圖所示:

圖2 SecDevOps示意圖[9]

通過安全流程與開發(fā)流程的一致性,我們可以預(yù)定義流程以確保在正確的時間進行安全檢測并按照優(yōu)先級順序逐一對安全問題進行修復(fù)。

為了較好地實踐SecDevOps理念,WABBI公司提供了一套平臺,該平臺負(fù)責(zé)管理安全工具及應(yīng)用發(fā)布前的代碼安全,并能確保將安全工具無縫整合至現(xiàn)有的DevOps工作流中。具體的,WABBI對應(yīng)用的安全防護能力可通過為不同應(yīng)用分配不同的策略去實現(xiàn),加之對每個策略的控制措施及對安全測試結(jié)果的分析方法,該平臺有效加速了應(yīng)用的安全交付,為各企業(yè)的DevOps團隊提供了安全基礎(chǔ)架構(gòu)。

三、產(chǎn)品介紹

WABBI公司提供一套SecDevOps平臺,該平臺主要由管理器(Manager)、策略編排器(Orchestrator)、版本控制器(Gatekeeper)三個功能模塊組成,需要注意的是,官方并沒有明顯提及以上三個核心模塊是如何與現(xiàn)有的DevOps流程進行融合的,筆者通過現(xiàn)有材料的分析推測,其管理器和策略編排器保證了應(yīng)用代碼設(shè)計、構(gòu)建、測試階段的安全,而版本控制器保證了應(yīng)用發(fā)布、運維階段的安全,三者結(jié)合可以實現(xiàn)整個SecDevOps流程的閉環(huán)。

3.1 管理器

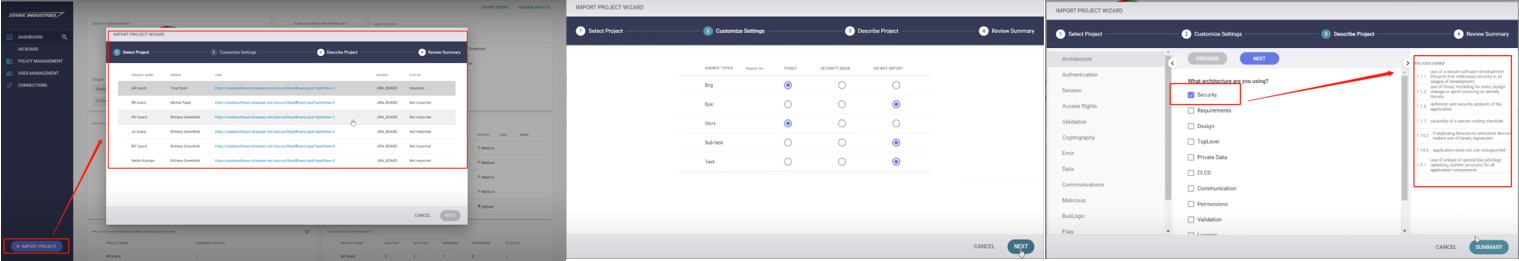

通過官網(wǎng)提供的信息可以看出管理器主要為用戶提供項目管理功能,包括項目導(dǎo)入、初始策略分配、應(yīng)用漏洞檢測、可視化展示等,用戶可通過平臺進行具體的操作,如下圖所示:

圖3 導(dǎo)入項目至WABBI平臺的流程

圖3我們可以看出用戶導(dǎo)入項目的過程分為四步,分別為項目選擇、自定義設(shè)置、項目描述(可進行初始化策略分配)、項目概覽(可視化展示),圖4為成功導(dǎo)入項目后的概覽頁面:

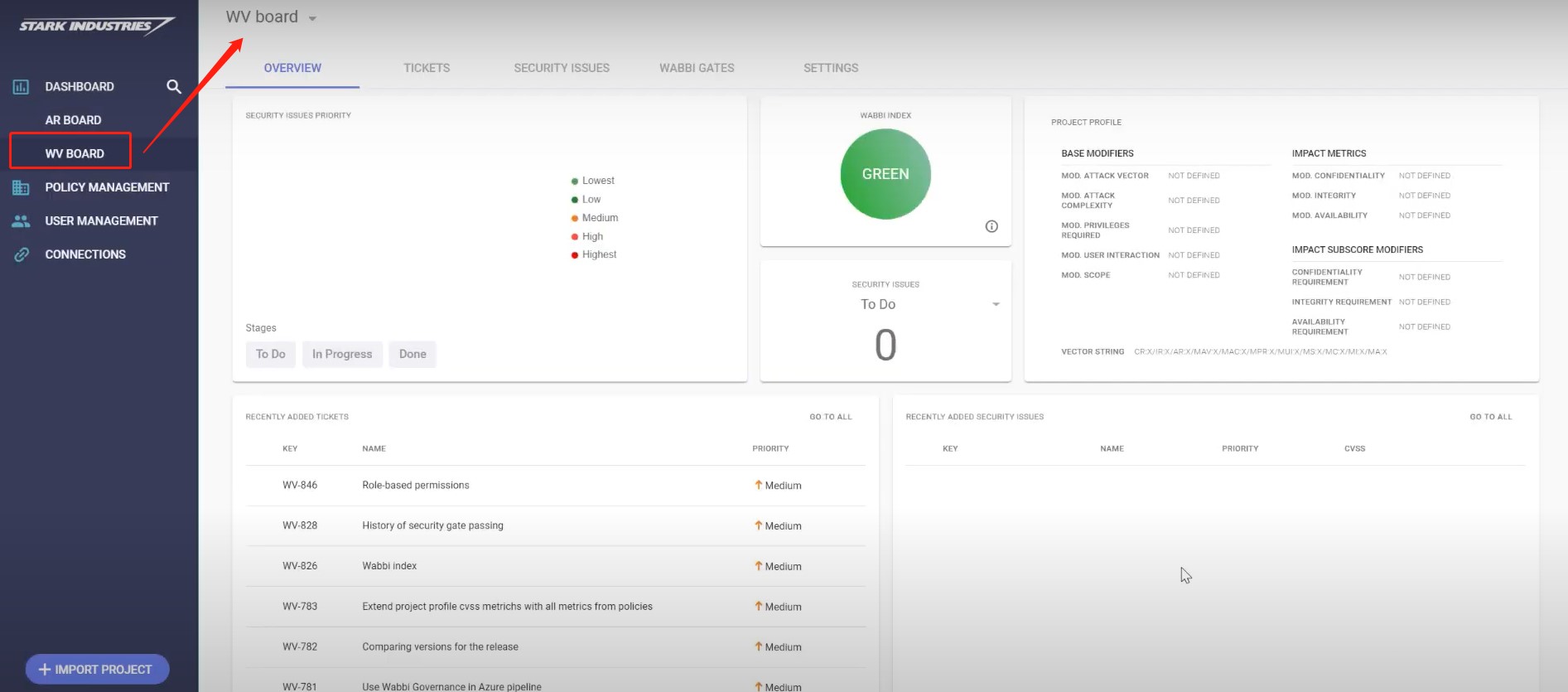

圖4 項目概覽界面

從概覽頁面可以看出WABBI平臺為用戶提供了包括項目存在的安全問題、項目安全問題的優(yōu)先級排序、項目安全問題的待辦數(shù)、項目總體的安全性評分等可視化展示,這樣,一方面可在用戶層面滿足對當(dāng)前項目的“即時可見性”的需求,確保問題得到及時解決;另一方面可有效對安全債務(wù)(Security debt)進行控制,確保應(yīng)用的按時交付。

3.2 策略編排器

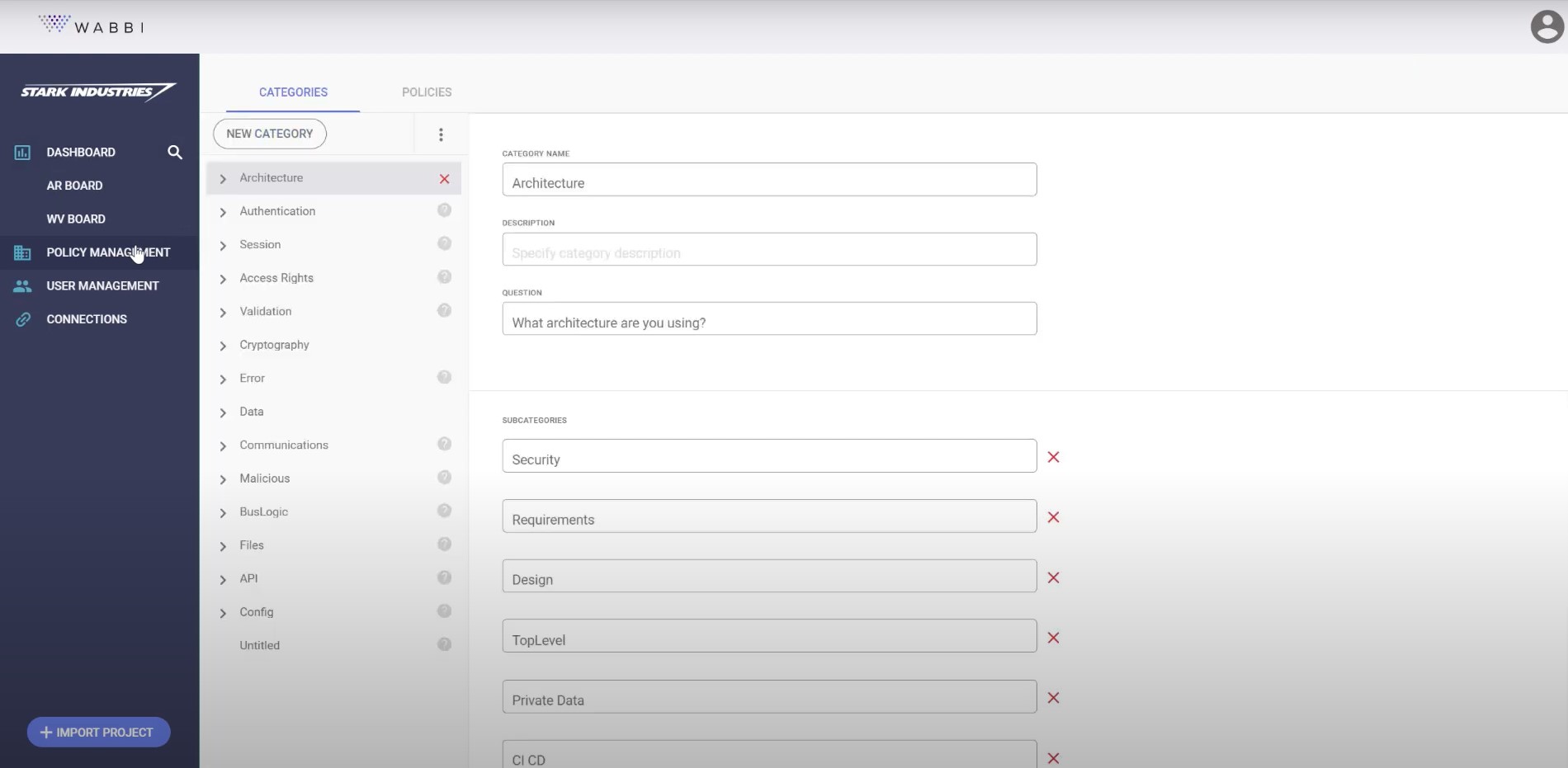

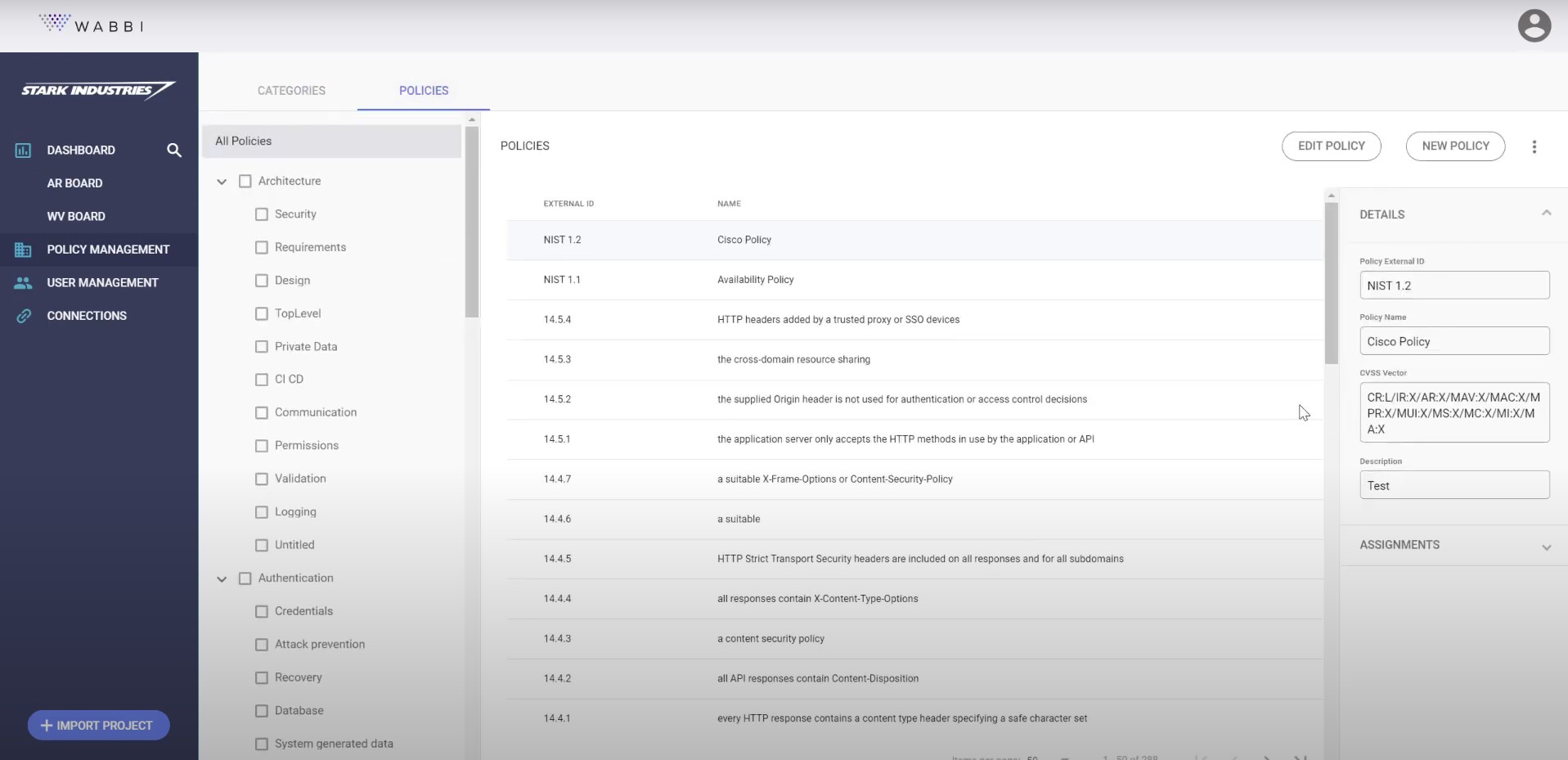

WABBI通過策略編排器實現(xiàn)策略的自動化編排,其核心為集中式策略引擎,通過引擎可將不同的策略分配至合適的項目,隨著應(yīng)用安全風(fēng)險的不斷變化,用戶可以得知哪些項目受到了策略變化帶來的影響,從而可確保應(yīng)用始終符合當(dāng)前的安全標(biāo)準(zhǔn)。筆者通過觀看其官方Demo視頻,截取了平臺策略管理相關(guān)的界面,如下所示:

圖5 策略管理界面1

圖6 策略管理界面2

我們可以看出,該平臺默認(rèn)提供的策略類型還是相對較多的,包括認(rèn)證、授權(quán)、惡意軟件、通信、文件、業(yè)務(wù)邏輯等,每個策略類型下面又包含許多策略,例如NIST安全標(biāo)準(zhǔn)策略等。

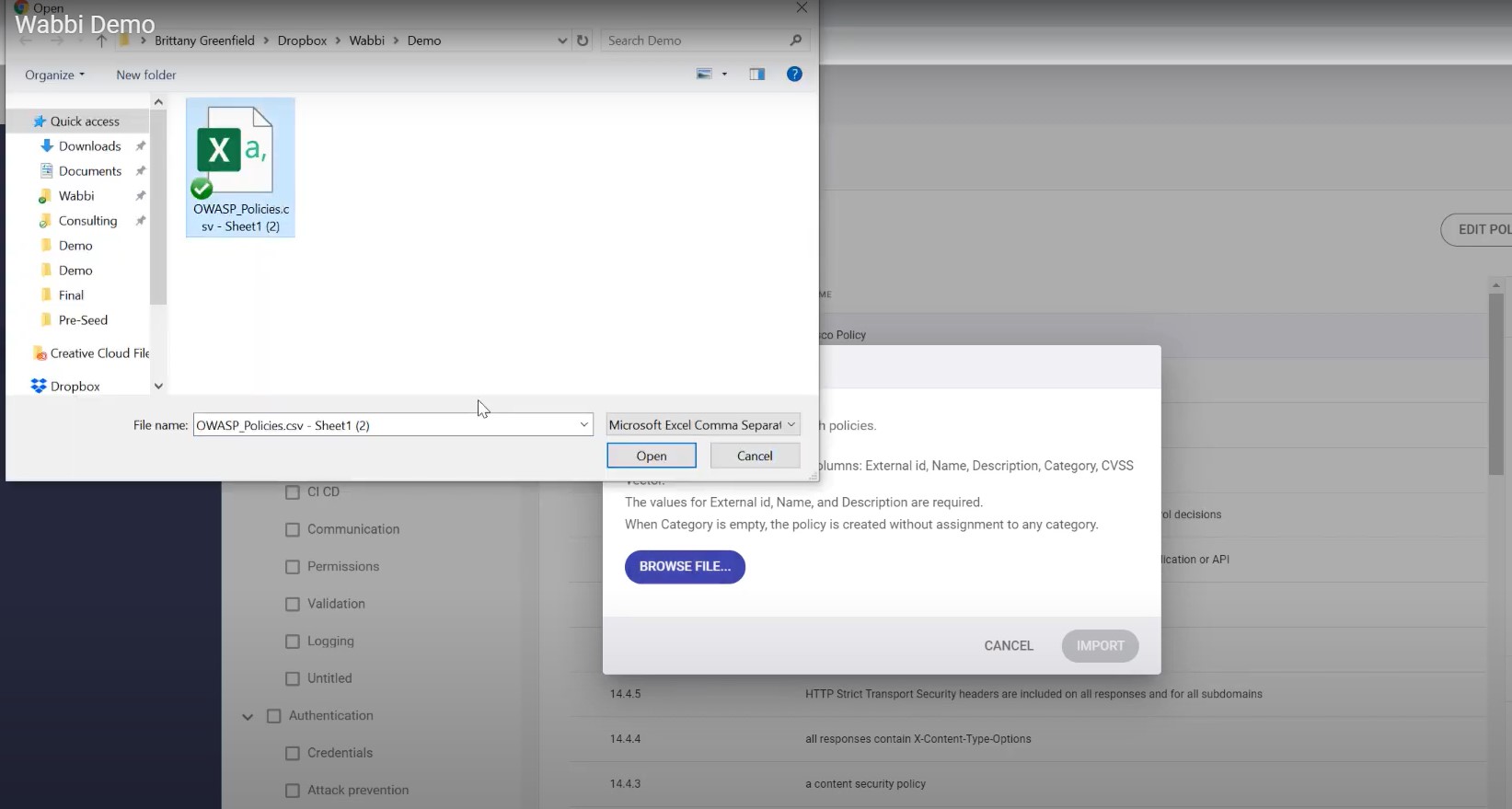

此外,從界面上來看,策略管理部分還支持用戶自定義策略類型,并可手動導(dǎo)入策略,例如我們可以將OWASP安全標(biāo)準(zhǔn)導(dǎo)入到策略管理模塊中,如圖4所示,這樣可在一定程度上加強策略的擴展性

圖7 策略管理界面3

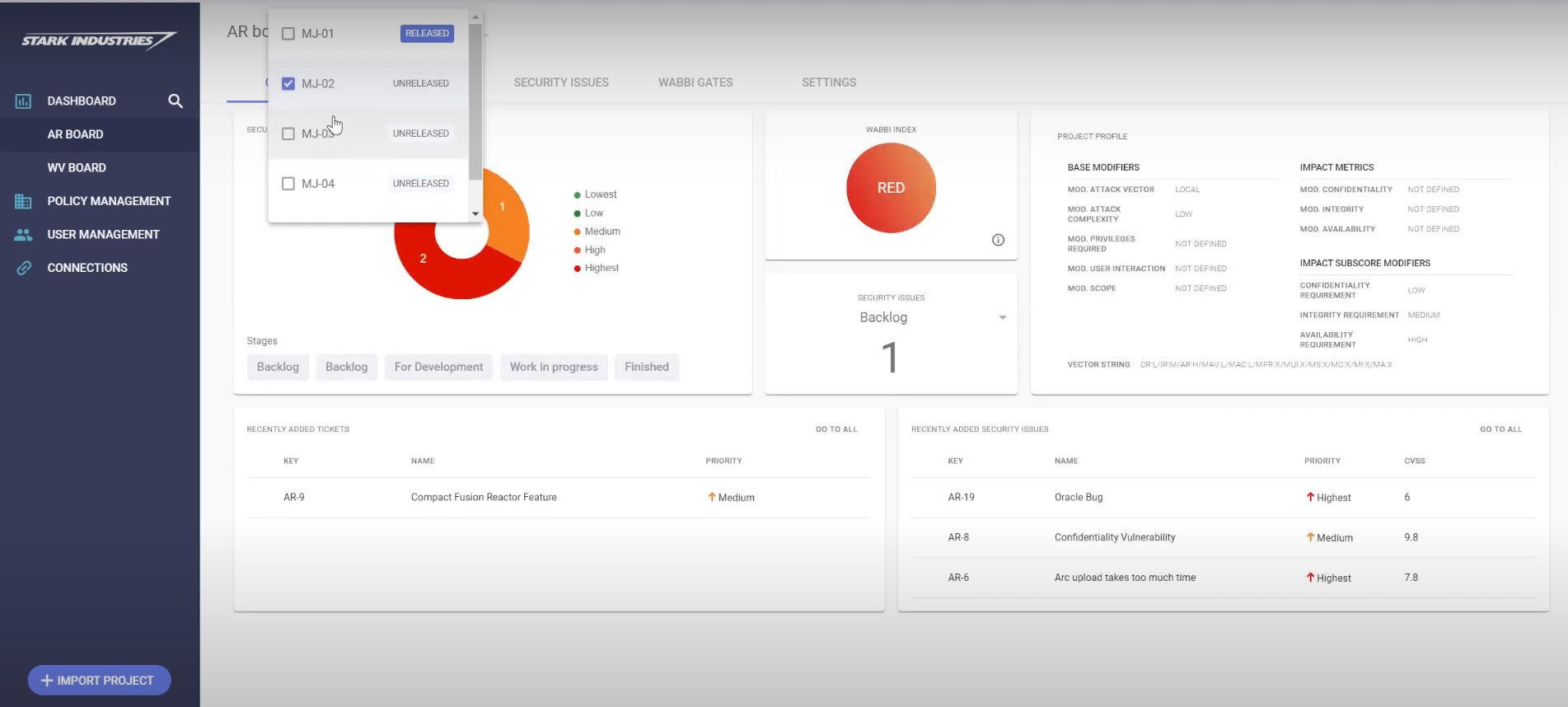

3.3 版本控制器

從官網(wǎng)信息中,筆者了解到版本控制器主要用于確保每次應(yīng)用版本的發(fā)布都能遵循安全標(biāo)準(zhǔn),具體的版本控制器可協(xié)調(diào)所有的安全質(zhì)量檢查,當(dāng)遇到不符合安全標(biāo)準(zhǔn)的狀況時,版本控制器可以通知具體用戶需要修復(fù)什么,從而可促使代碼按時進行交付。另外,用戶可通過該平臺針對項目不同版本查看相應(yīng)的安全問題,這個功能對于用戶來說還是相當(dāng)直觀有用的,具體如下圖所示:

圖8 項目不同版本查看頁面

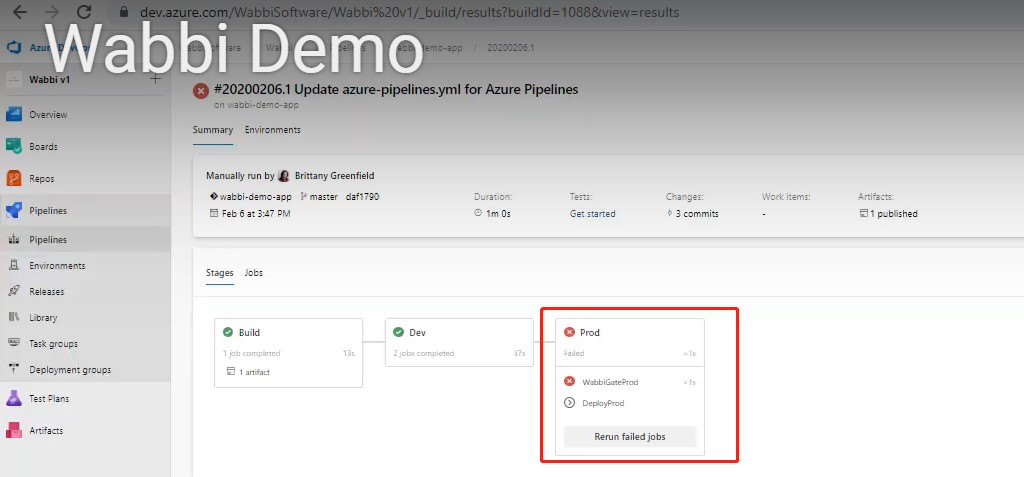

此外,通過版本控制器我們可以在DevOps流程的每個階段查看應(yīng)用代碼交付是否滿足安全標(biāo)準(zhǔn),從而簡化了事后合規(guī)性檢查的過程,例如WABBI平臺在集成Azure Pipelines后,我們可以查看系統(tǒng)發(fā)布未能通過的詳細(xì)信息,如圖9所示:

圖9 CI/CD流中WABBI的版本控制器報錯頁面

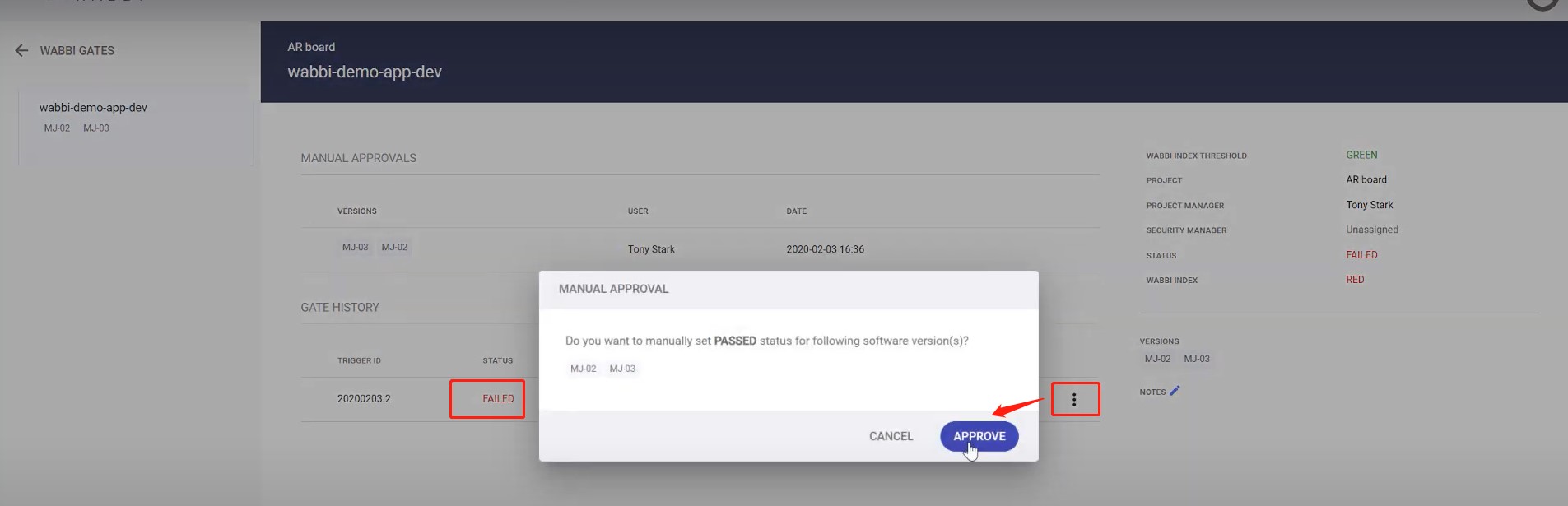

圖10 與圖9對應(yīng)的發(fā)布失敗信息

圖10可以看出,用戶可針對流程手動進行審批,以滿足現(xiàn)有環(huán)境不符合安全標(biāo)準(zhǔn)但仍需發(fā)布的場景。

四、解決方案介紹

4.1 提供CMCC方案

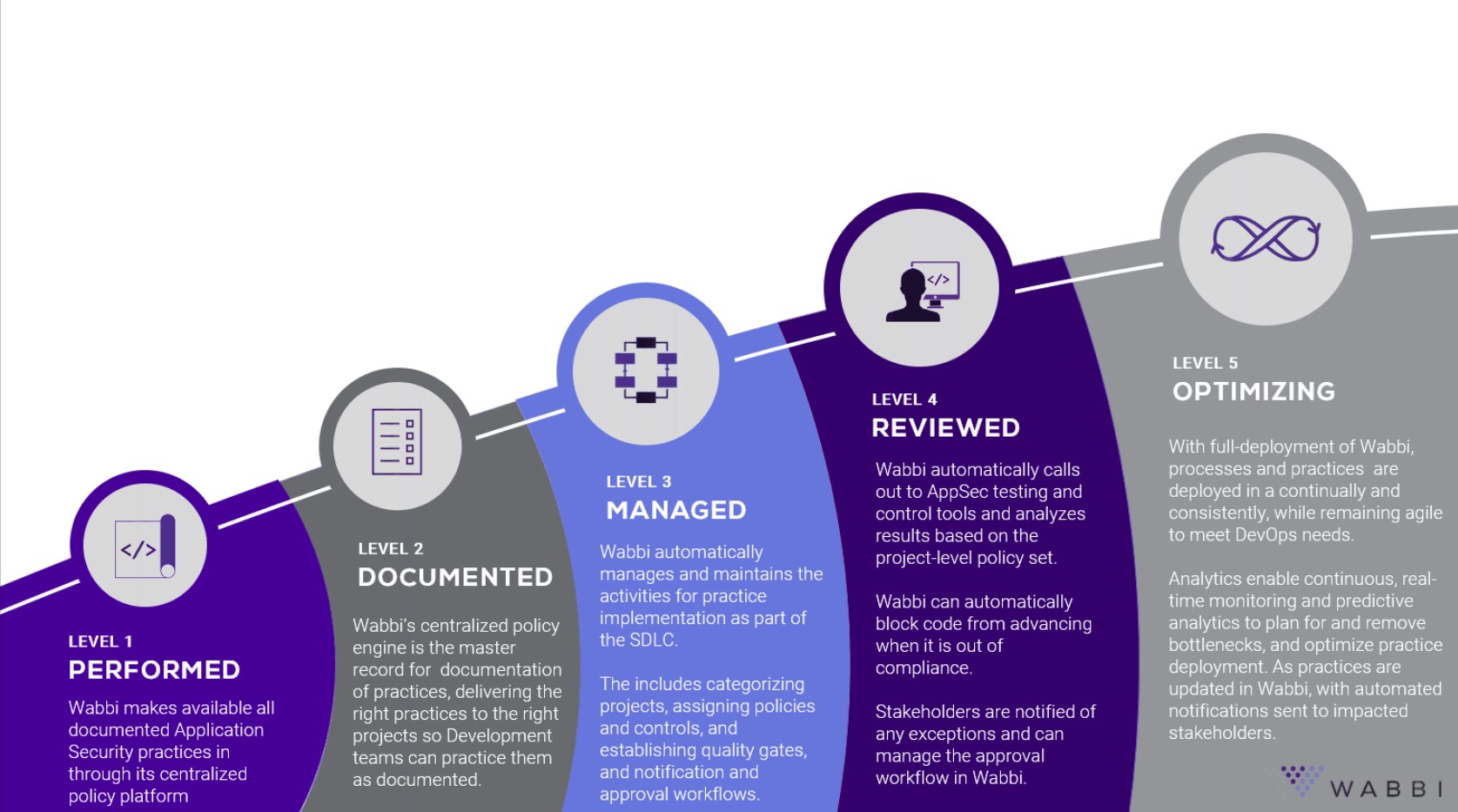

CMCC全稱為CybersecurityMaturity Modle Certification,即網(wǎng)絡(luò)安全成熟度模型認(rèn)證,其是由美國國防部發(fā)起的一項計劃,目的是為了衡量企業(yè)在網(wǎng)絡(luò)安全領(lǐng)域的能力、準(zhǔn)備程度及復(fù)雜程度。具體的,CMCC側(cè)重于采用實踐和流程,以便企業(yè)在各方面可切實的實施網(wǎng)絡(luò)安全,將企業(yè)從被動的網(wǎng)絡(luò)安全模式轉(zhuǎn)變?yōu)橹鲃拥木W(wǎng)絡(luò)安全模式。WABBI宣稱其SecDevOps 平臺可以使企業(yè)在面對CMMC標(biāo)準(zhǔn)時,實施必要的實踐及流程,下圖是WABBI提供的CMCC方案流程圖:

圖11 CMCC方案實現(xiàn)流程[10]

圖11可以看出,通過WABBI SecDevOps平臺的集中化策略管理,可使所有記錄在案的應(yīng)用安全實踐被執(zhí)行。此外,通過WABBI SecDevOps平臺對應(yīng)用開發(fā)和運維流程的全面監(jiān)控,可使用戶在最短時間內(nèi)接收有效信息,在一定程度上降低了流程的復(fù)雜度,以促進企業(yè)向CMCC標(biāo)準(zhǔn)的方向邁進。

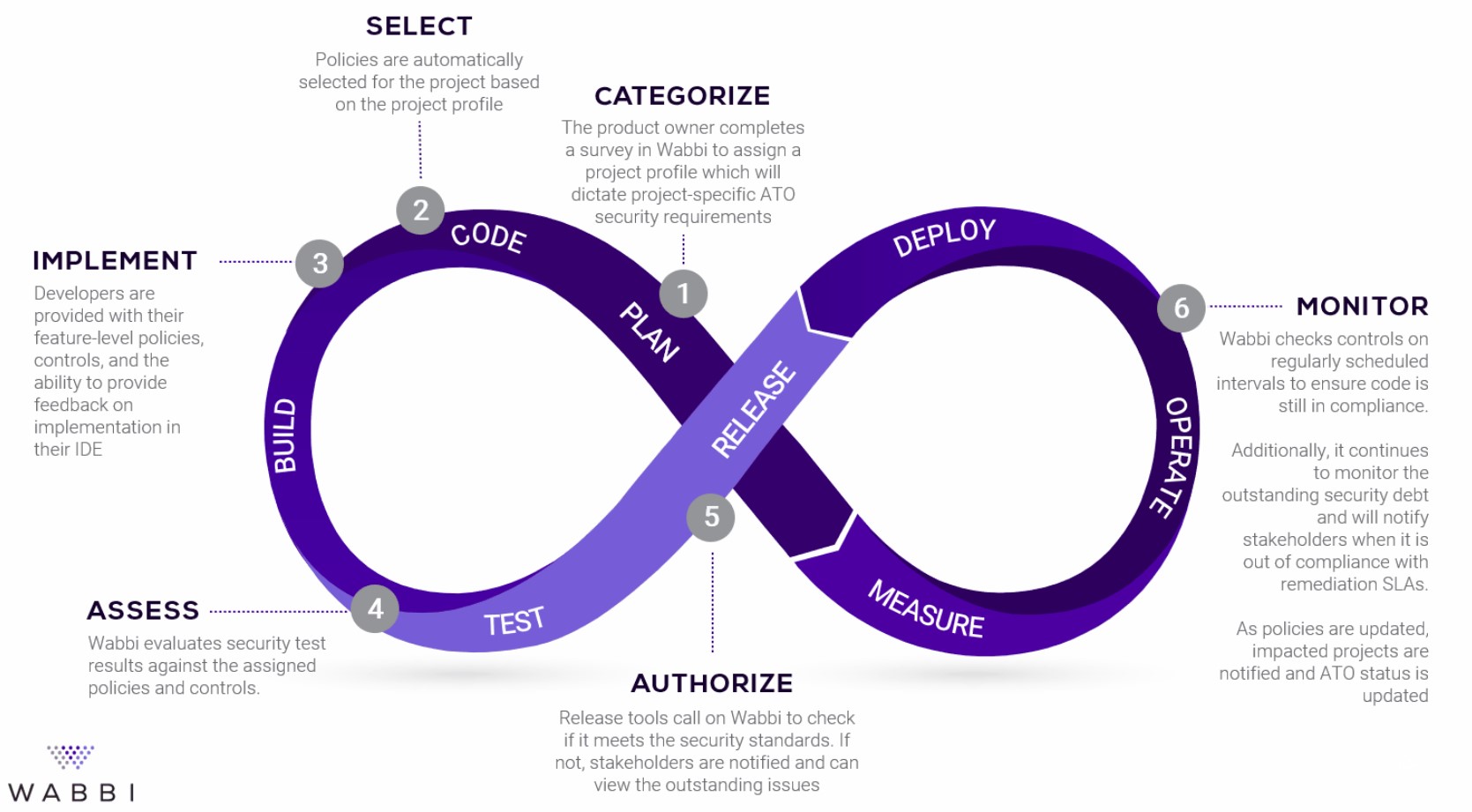

4.2提供可持續(xù)性的ATO

ATO全稱為Authority-to-Operate,即運營授權(quán),具體指授權(quán)運營一個系統(tǒng)并在一套安全控制措施的基礎(chǔ)上,明確接受企業(yè)運作、企業(yè)資產(chǎn)可能帶來的風(fēng)險。由于傳統(tǒng)的授權(quán)運營流程無法跟上現(xiàn)今軟件開發(fā)的速度,因而導(dǎo)致ATO流程往往無法持續(xù)進行,而WABBI宣稱其SecDevOps平臺可通過自動化和協(xié)調(diào)應(yīng)用的安全流程作為系統(tǒng)生命周期的一部分,進而降低應(yīng)用的運行維護成本以及項目交付的風(fēng)險,實現(xiàn)持續(xù)的ATO。持續(xù)的ATO對于滿足快速且安全地將軟件交付至用戶的需求來說至關(guān)重要。下圖為WABBI官方提供的實現(xiàn)持續(xù)性ATO的流程。

圖12 CMCC方案實現(xiàn)流程[11]

五、與現(xiàn)有DevOps生態(tài)鏈的集成

通過官網(wǎng)介紹,筆者發(fā)現(xiàn)WABBI與現(xiàn)有DevOps生態(tài)鏈的結(jié)合還是相對比較全面的,下圖可以看出,涉及的生態(tài)鏈幾乎能覆蓋DevOps流程的每個階段,但同時我們也能發(fā)現(xiàn)每個階段集成的工具數(shù)量較少,這可能也和WABBI公司處在創(chuàng)業(yè)期有關(guān),其產(chǎn)品仍在不斷迭代擴展,以滿足更多用戶的需求。

圖13 WABBI支持的DevOps生態(tài)鏈[13]

六、優(yōu)勢與挑戰(zhàn)

通過上文對WABBI平臺的介紹,我們可以看出其一大亮點是較好的實踐了“安全左移”(SecDevOps)的理念,通過將安全機制部署至系統(tǒng)生命周期的每個階段,可使安全流程與開發(fā)運維流程保持一致,從而從根源處消除了開發(fā)團隊在選擇敏捷性和安全性之間的顧慮,相比DevSecOps,SecDevOps理念更好的貫穿了開發(fā)、運維、安全的一體化。

然而,WABBI也存在著一些挑戰(zhàn),筆者從技術(shù)角度出發(fā)總結(jié)為以下三點:

1)應(yīng)用漏洞的誤報或漏報問題

WABBI公司宣稱其產(chǎn)品的版本控制器可以代替人工進行審批,并在出現(xiàn)問題后及時通知相關(guān)用戶,但如我們所知,自動化是無法完全替代人工的,只能一定程度上降低人工成本,并且由于自動化響應(yīng)是基于規(guī)則,規(guī)則的不完善可能會進一步導(dǎo)致系統(tǒng)的誤報或漏報的增多,針對此情況,筆者在官網(wǎng)上并未看到WABBI是如何進行處理的,因而對于WABBI來說無疑是一項挑戰(zhàn)。

2)策略編排器的性能問題

WABBI通過策略編排器實現(xiàn)了策略的自動化編排,這確實在一定程度上解決了手動管理多項目帶來的問題,但從其官網(wǎng)提供的Demo中,我們可以看到其支持策略的不斷擴展,且每個策略類別下又可以添加不同的策略,那么隨著管理項目數(shù)量地不斷增多,策略數(shù)量將會呈指數(shù)增長,最終策略編排引擎的性能是否會受到影響是WABBI需要關(guān)心的問題。

3)與DevOps工具適配接口的性能問題

從WABBI公司目前的發(fā)展來看,筆者認(rèn)為WABBI想不斷擴展其與主流DevOps工具的適配,然而更多適配必然會導(dǎo)致一定的性能問題,如何將不同DevOps工具的適配接口進行整合形成一套通用的接口,并能通過參數(shù)指定的方式去驅(qū)動適配性是可選擇的手段,WABBI究竟會如何考慮我們并不得知,但這一定是WABBI面臨的一項挑戰(zhàn)。

七、總結(jié)

今年入圍RSA創(chuàng)新沙盒的十大公司在應(yīng)用安全方向有兩家,一家為Apiiro,我們在另一篇文章中對其進行了解讀。另一家就是今天我們談?wù)摰腤ABBI, 從其融資水平以及團隊背景來看,筆者認(rèn)為WABBI想在最終的決賽中脫穎而出還是有一定的難度。從其背后的產(chǎn)品力來看,筆者認(rèn)為WABBI還是具備一定的創(chuàng)新性及優(yōu)勢,畢竟目前市場上的產(chǎn)品多是實踐了DevSecOps理念,例如2020年入圍RSA創(chuàng)新沙盒的ForAllSecure公司,2019年入圍的DisruptOps(云基礎(chǔ)設(shè)施檢測與修復(fù))、ShiftLeft(軟件代碼防護與審計)公司。但成功實踐了SecDevOps理念的產(chǎn)品卻少之又少。

值得注意的是從2019-2020年,DevSecOps方向入圍的公司均未進入過最終的Top 3,這一方面反映了DevSecOps方向可能相比其它方向受到的關(guān)注度要更低一些,另一方面也間接說明了該領(lǐng)域很難再出現(xiàn)顛覆性的創(chuàng)新點,無論最終結(jié)果如何,希望WABBI可以繼續(xù)延續(xù)其創(chuàng)新性和優(yōu)勢,為市場帶來更好的產(chǎn)品。