RSA創新沙盒盤點|Axis Security:讓零信任更簡單

RSAConference2021將于舊金山時間5月17日召開,這將是RSA大會有史以來第一次采用網絡虛擬會議的形式舉辦。大會的Innovation Sandbox(沙盒)大賽作為“安全圈的奧斯卡”,每年都備受矚目,成為全球網絡安全行業技術創新和投資的風向標。

前不久,RSA官方宣布了最終入選創新沙盒的十強初創公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

綠盟君將通過背景介紹、產品特點、點評分析等,帶大家了解入圍的十強廠商。今天,我們要介紹的是廠商是:Axis Security。

1 公司介紹

Axis Security于2018年由Dor Knafo和Gil Azrielant創立,是一家注冊在美國加利福尼亞州的零信任初創公司,目前已經過4輪融資,累計獲得近一億美元投資。Axis Security的兩位創始人是以色列赫茲利亞跨學科研究中心(IDC Herzliya)的校友,Dor Knafo曾在以色列國防軍擔任高級軟件工程師,后進入賽門鐵克任高級研究員;Gil Azrielant則曾在以色列國防軍8200部隊服役。

Axis Security致力于提供簡單快捷的零信任解決方案,幫助客戶快速落地零信任,避免虛擬專用網絡(VPN)存在的安全風險。

2 背景介紹

在對Axis Security的產品及相關技術進行分析之前,我們首先介紹一下“零信任”的概念。零信任是一種新的網絡安全防護理念,而非具體的某個技術或產品。

在傳統的網絡安全概念中,企業網絡有內外網之分,兩者之間有一條清晰的邊界,邊界內通常被認為是更安全的,邊界外則是未知、充滿風險的。然而,隨著科技的發展和網絡架構的演進,人們發現這樣的“邊界信任假設”存在缺陷——外網當然是充滿風險的,但內網卻不一定就是安全的,同樣會有威脅。過度信任、依賴這樣的邊界劃分可能導致嚴重后果,例如,外部的攻擊者突破內網后可以輕易地進行橫向移動、內網漫游;內部的攻擊者則能夠輕易地發起攻擊。

面對這些問題,在2010年,時任Forrester分析師的John Kindervag提出了零信任(Zero Trust)的概念。零信任強調默認的信任是不存在的,網絡位置不再決定訪問權限,每一個請求,無論來自哪里,都要經過檢查,確認擁有合法授權。

后來,Google于2011年率先開始實施基于零信任模型建設網絡安全架構的項目BeyondCrop[2],并于2017對外宣布完成,BeyondCrop廣泛應用于Google員工的日常辦公。

2014年,國際云安全聯盟(Cloud Security Alliance,簡稱CSA)發布了《軟件定義邊界(Software Defined Perimeter,簡稱 SDP)標準規范 1.0》,SDP與零信任網絡的理念是一致的:

1. 無論用戶和服務器資源在什么位置,確保所有資源訪問是安全的。

2. 記錄和檢查所有的流量。

3. 對于所有授權執行最小權限原則。

2019年,美國國家標準與技術研究院(NIST)發布了《零信任架構》草案,于2020年再次修訂,并于同年正式發布(NIST.SP.800-207)。

根據《零信任架構》[4],零信任是一種以資源保護為核心的網絡安全范式,其前提是信任從來不是隱式授予的,而是必須進行持續評估。零信任體系架構是一種端到端的企業資源和數據安全方法,包括身份(人和非人的實體)、憑證、訪問管理、操作、端點、宿主環境和互聯基礎設施。零信任要解決的關鍵問題是防止未經授權訪問數據和服務以及使訪問控制的實施盡可能精細。

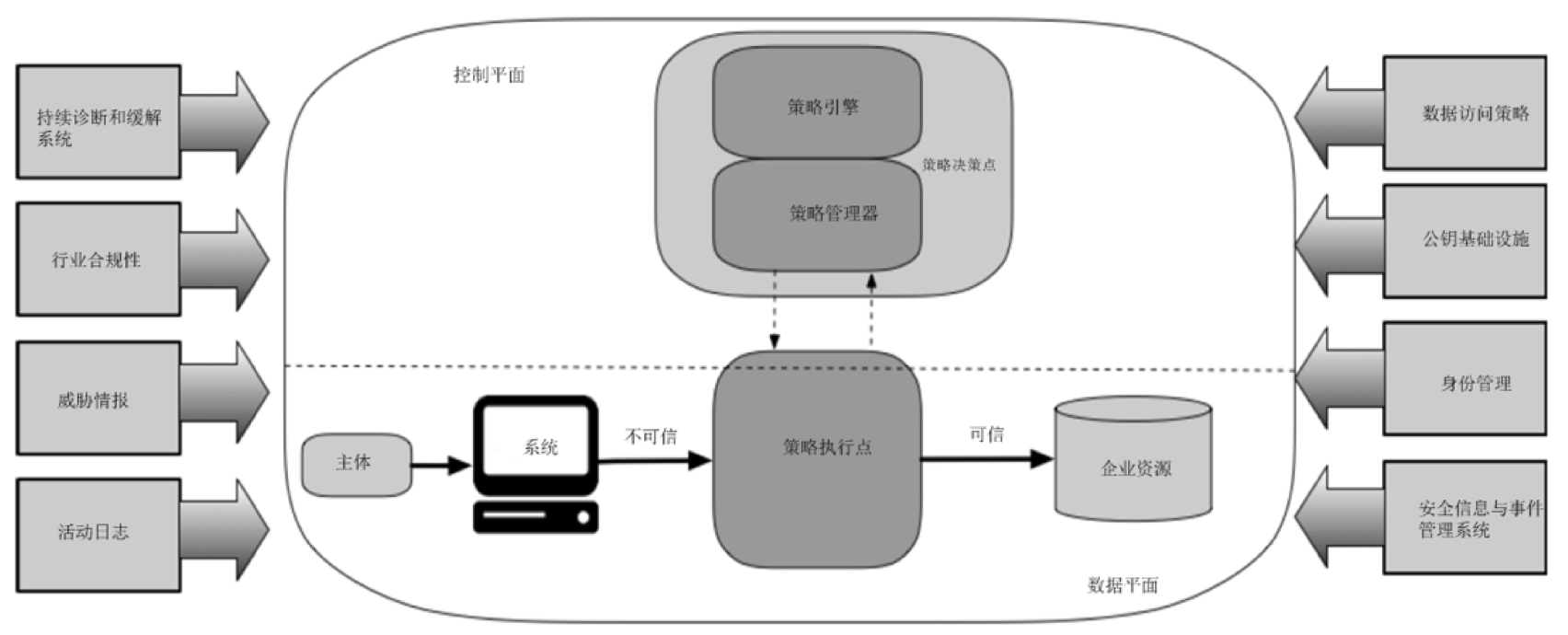

零信任架構的核心邏輯組件如下圖所示:

如欲了解更多關于零信任的信息,可以參考NIST.SP.800-207《零信任架構》標準文獻。

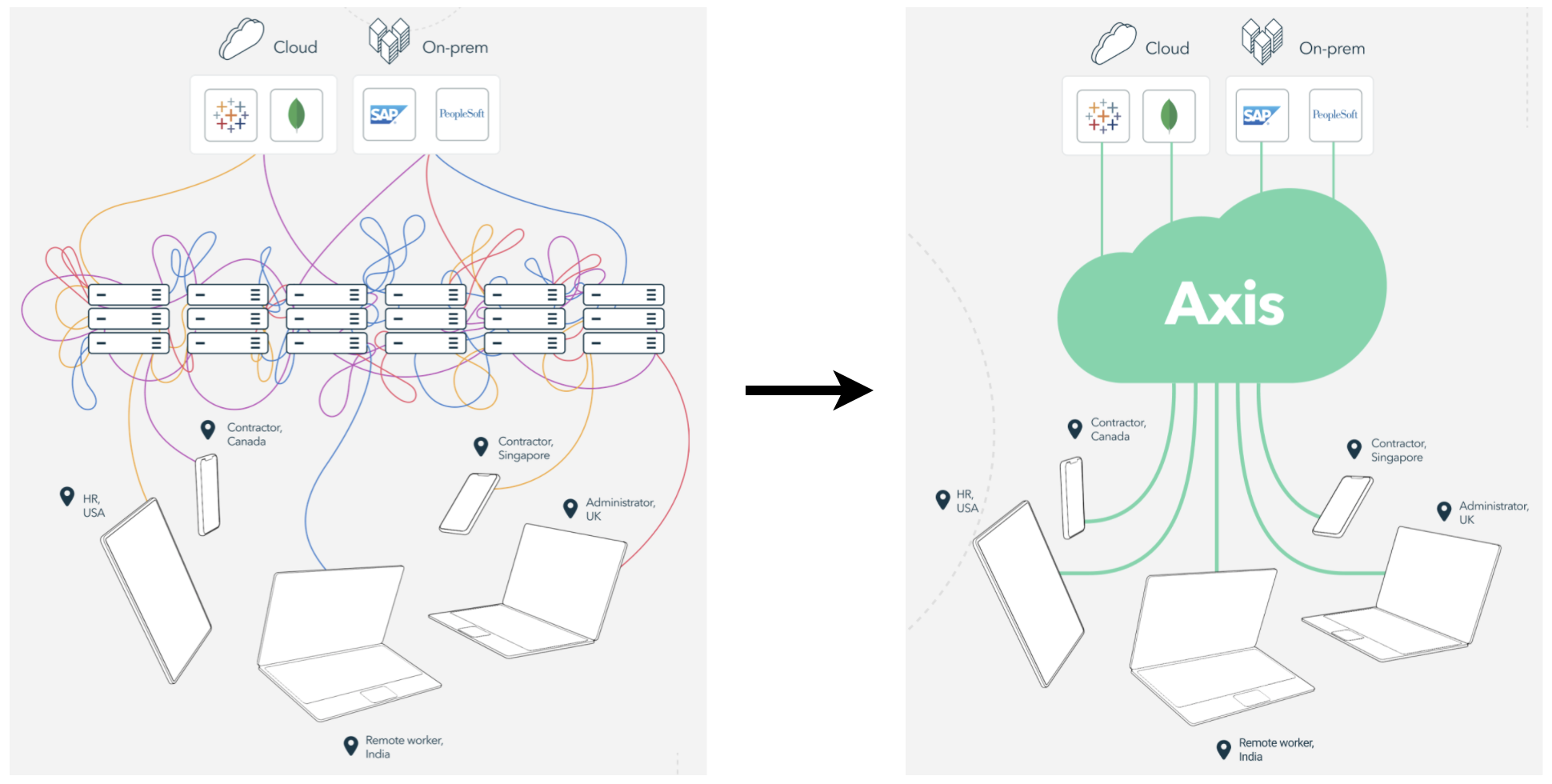

作為一家零信任解決方案提供商,Axis Security目前的主打產品(也是唯一產品)名為Application Access Cloud,直譯過來就是“應用訪問云”。從這個名字似乎還不能夠精確得出產品的功能,我們結合官網的示意圖來分析一下:

上圖左側描繪的是傳統VPN的使用場景,各種終端通過VPN接入企業的云和網絡;右側則描繪了終端通過Axis Cloud接入企業的云和網絡。

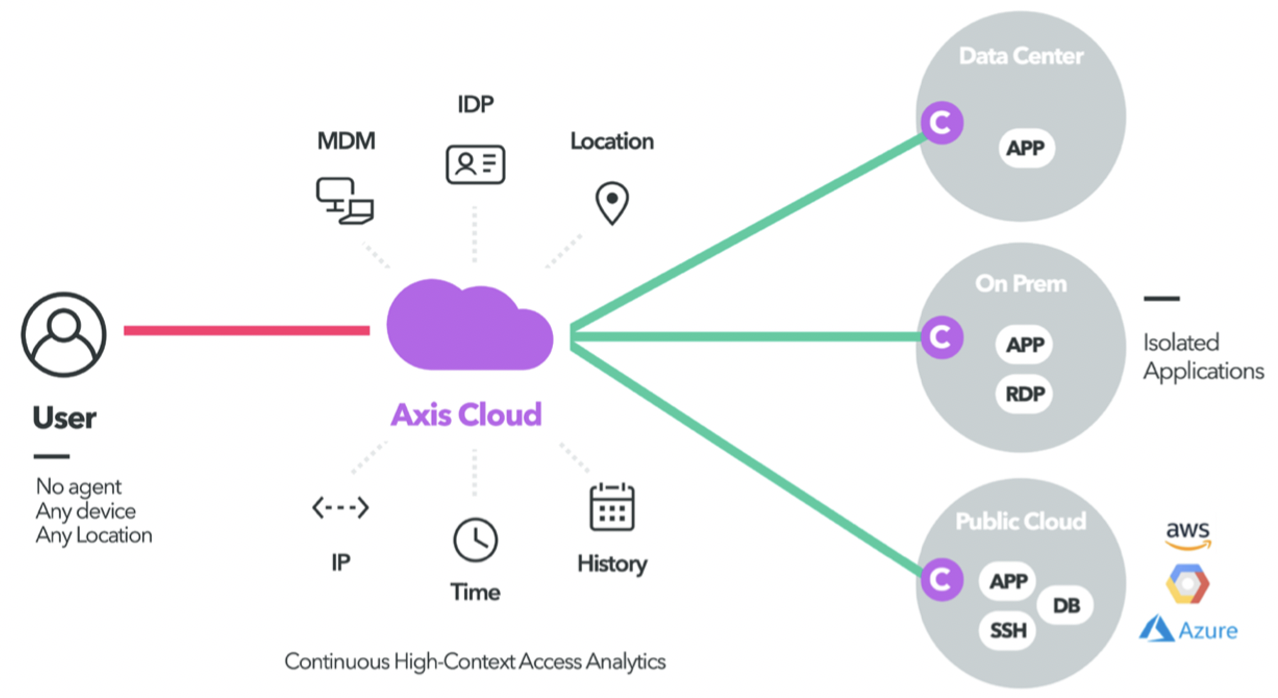

按照官方的說法,Application Access Cloud是一個應用層零信任安全訪問解決方案,部署簡單,功能強大。該方案不要求改動原有的應用、服務器或網絡,也不需要改動用戶側終端或在終端側部署agent,只需要在資源側部署一個Connector與Axis Cloud即可。該Connector實質上是一個反向代理[5]。所有零信任訪問功能均由Axis Cloud和Connector完成,終端通過Axis Cloud訪問到業務資源。值得注意的是,Connector是容器化的[5],便于在Docker或Kubernetes等云原生環境中部署。

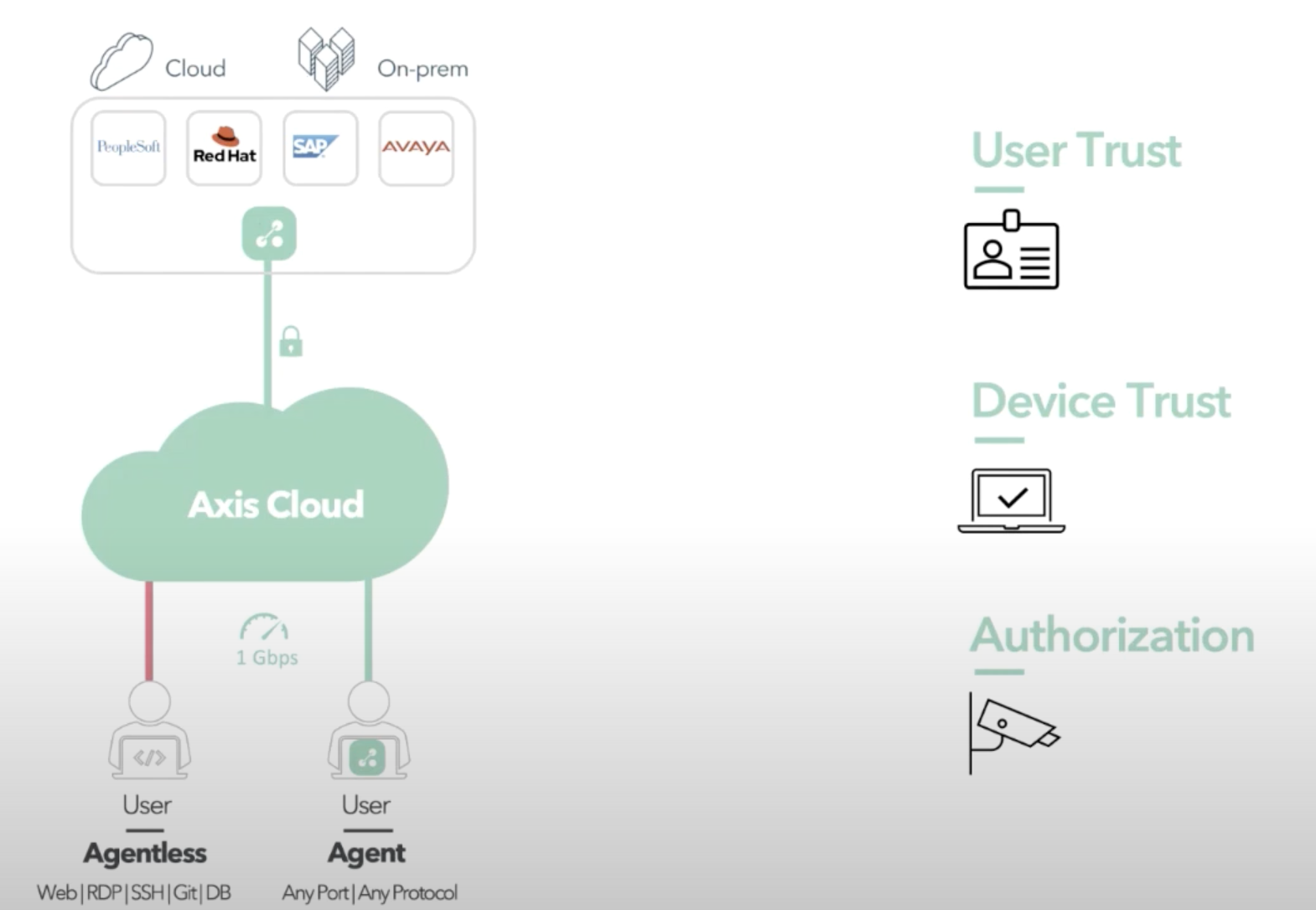

終端側無agent(agentless)確實減少了許多麻煩和開銷。事實上,agentless是相對而言的。根據創始人Gil Azrielant的說法,agentless覆蓋了主流服務,如Web服務、RDP服務、SSH服務、Git服務和數據庫服務等。如果終端只需要訪問這些服務,就不必安裝agent。安裝agent則允許終端訪問幾乎任何形式的網絡服務。這兩種方式(安裝agent與否)提供的服務是互補的。

Axis Cloud自身部署在包括Google Cloud、AWS等在內的多家公有云上,這種部署方式提高了整個系統的穩定性,避免單個云服務商故障導致的業務中斷,同時也提高了不同區域用戶的訪問速度。

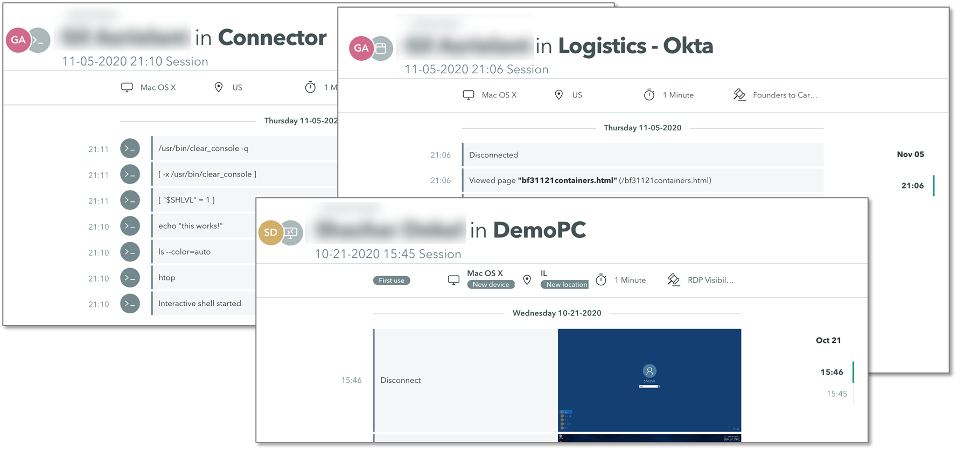

Application Access Cloud提供了控制臺界面,從該界面中可以清楚地看到各個終端對應用的訪問情況:

除此之外,還能夠針對特定用戶對特定應用的具體操作——命令行、屏幕截圖等——進行查看:

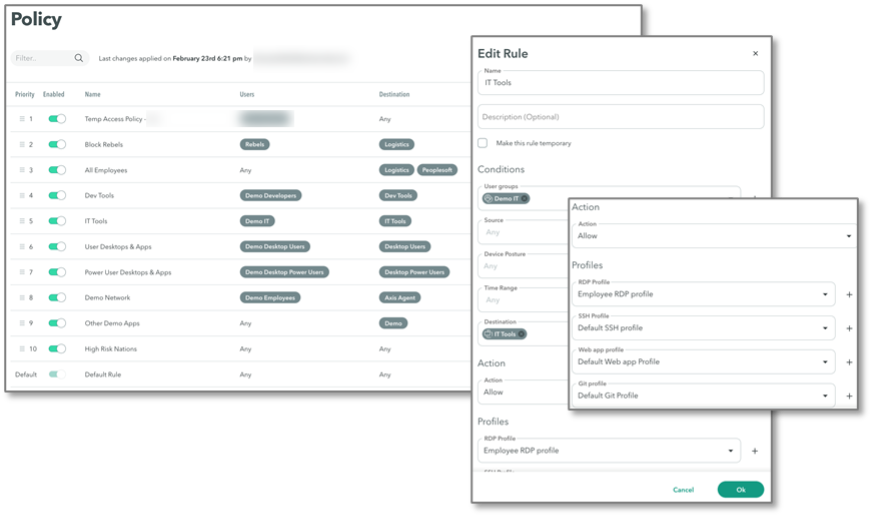

Application Access Cloud提供了易于理解的策略和安全策略定義方式,便于用戶自定義安全策略:

4 產品特點

作為一種基于云的零信任解決方案,Application Access Cloud能夠確保企業員工從任何地方安全訪問,并具有簡單的云遷移流程。

4.1 確保員工能從任何地方安全訪問

無論員工在哪,Axis Application Access Cloud都能向其提供企業應用和資源的訪問服務。員工只需幾分鐘即可完成配置,不需要修改終端側的網絡或安裝客戶端軟件。企業可以通過中心化的云控制臺管理所有的用戶、應用和策略。與網絡層的解決方案不同,Axis提供完全的可觀察能力和應用層級別的細粒度用戶活動控制。Axis通過將應用與用戶、終端和互聯網隔離,避免應用遭受攻擊。

4.2 簡單的遷移流程

在零信任建設過程中,企業通常非常關心業務連續性。Axis Application Access Cloud提供可擴展的企業級服務,減輕企業已有網絡資源的工作負載。使用Axis能夠減小重要資源被隨意訪問的風險;集中訪問管理方案避免了企業基礎設施的重新配置。

5 總結

Axis Security提供的Application Access Cloud解決方案依托于云計算,終端側實現agentless,應用服務側只需部署connector,大大減少了企業從傳統VPN接入方式向零信任網絡遷移的技術阻礙。這些技術轉型過程中的阻礙也正是許多企業遲遲沒有轉向零信任的重要原因。Axis Security的官方網站上提到,超過54%的組織不知道怎樣開始落地零信任。因此,從技術角度而言,Axis Security提供的方案降低了零信任的應用門檻,對于想要用零信任解決VPN帶來的弊病的企業來說十分具有吸引力。

然而,筆者注意到Axis Security的零信任方案與老牌CDN服務商Akamai發布的Enterprise Application Access零信任解決方案[6]在架構和功能上具有一定相似度。如何找到并確定自己的創新性及技術上的領先優勢,繼而將優勢保持下去,對于Axis Security這樣的初創公司來說十分重要。

從另一個角度來看,Axis Security提供的是基于公有云云計算的零信任訪問服務,這是否會給潛在客戶帶來其他顧慮?公有云的引入,意味著企業必須將所有訪問流量轉移到第三方,而非自己采購、部署的零信任軟硬件設備。企業必須仔細了解在云計算“責任共擔模型”[7]中自身、Axis Security和公有云廠商各自的權利和責任,充分評估潛在風險及風險觸發后的損失及求償可能性。

除此之外,Axis Security的多云部署形態可能會使情況變得更加復雜——多云部署誠然提高了系統的魯棒性,但是不同的公有云廠商提供的安全防護能力及防護程度可能不同,責任模型也會有些許差異。企業只需要與Axis Security對接?還是要充分考察Axis Security依賴的每一個公有云廠商,確保其提供的服務滿足自己的安全等級需求?

最后,世界各國和組織都在相繼出臺或完善數據安全標準及法規,這些標準法規細則不盡相同,如歐洲通用數據保護條例(GDPR)、中國《數據安全法(草案)》等。Axis Security能否滿足各地區的數據安全法規要求?這也是企業需要考慮的問題。

總的來看,“零信任”的概念已經存在了十年,但這一技術理念在現實中的落地卻是緩慢的。Axis Security以簡潔優雅的方式解決了企業的技術痛點,具有很大創新性和價值。如果能打消企業在其他方面的顧慮,也許能將許多傳統行業變為他們的客戶,大大推動零信任的落地進程。