RSA創新沙盒盤點 |STRATA——分布式多云身份識別

RSAConference2021將于舊金山時間5月17日召開,這將是RSA大會有史以來第一次采用網絡虛擬會議的形式舉辦。大會的Innovation Sandbox(沙盒)大賽作為“安全圈的奧斯卡”,每年都備受矚目,成為全球網絡安全行業技術創新和投資的風向標。

前不久,RSA官方宣布了最終入選創新沙盒的十強初創公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

綠盟君將通過背景介紹、產品特點、點評分析等,帶大家了解入圍的十強廠商。今天,我們要介紹的是廠商是: STRATA。

隨著云技術的發展,企業越來越多的將應用部署在云端。當前,企業主要使用的云服務包括微軟的Azure Active Directory,亞馬遜的Amazon Web Services (AWS)和谷歌的Google Cloud Platform (GCP)等。如果應用程序運行在不同的云上,每個云都有自己的身份識別系統,再加上本地的舊版應用程序,導致企業面臨分布式的身份管理問題。如果將傳統的應用遷移到云上,并且手動重寫每個應用以適配云端的身份識別將消耗大量的資源,對于那些有著成百上千的應用的企業來說更是如此。而STRATA為該問題提供了一個解決方案:Maverics Identity Orchestration Platform(身份編排平臺)。

公司官網:https://www.strata.io/

一、 公司簡介

STRATA的管理團隊成員包括Eric Olden,Topher Marie和Eric Leach,擁有總共110年的身份管理經驗。STRATA獲得1150萬美元的融資,其中,種子融資在2019年8月,為50萬美元,A輪融資在2021年2月,為1100萬美元。由Menlo Ventures牽頭,旨在推動多云身份識別技術的變革。通過世界上第一個身份編排平臺——Maverics,能夠簡單、安全、快速的構建身份編排。使用預構建的能夠快速部署的身份編排機制在Maverics平臺上構建身份編排,而不需要重寫應用程序。

STRATA提供了一個身份編排和多云身份管理平臺,專門為混合和多云環境構建,通過該平臺可跨多個云、本地和混合云輕松地管理分布式身份識別系統。通過將應用程序與身份系統分離,Strata的身份結構打破了鎖定,所以你可以輕松地在云端和身份提供者之間移動。這種方法確保了一種混合的云策略和多云策略,既節省了成本,又可以根據企業的需求進行擴展。

二、 基于統一策略的身份管理服務

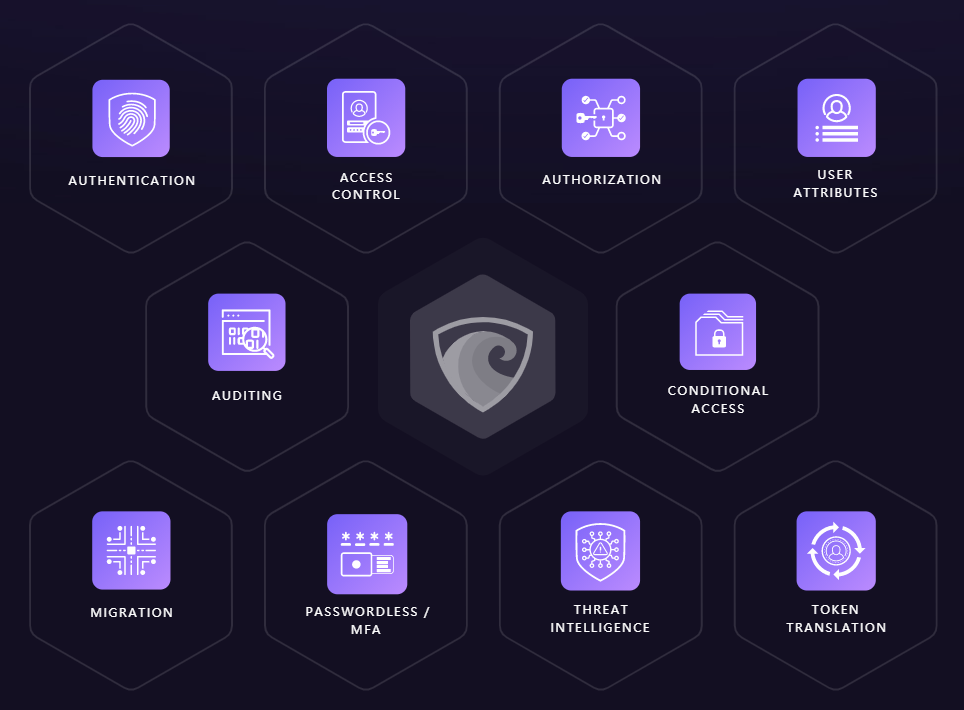

Maverics采用多種技術實現應用程序身份認證向云端的遷移,如圖 1所示。

圖 1. Maverics的統一身份策略

Maverics將核心身份管理服務抽象到一個集成的身份結構中,該結構支持身份編排和用戶流。以下介紹其工作原理。

三、 工作原理

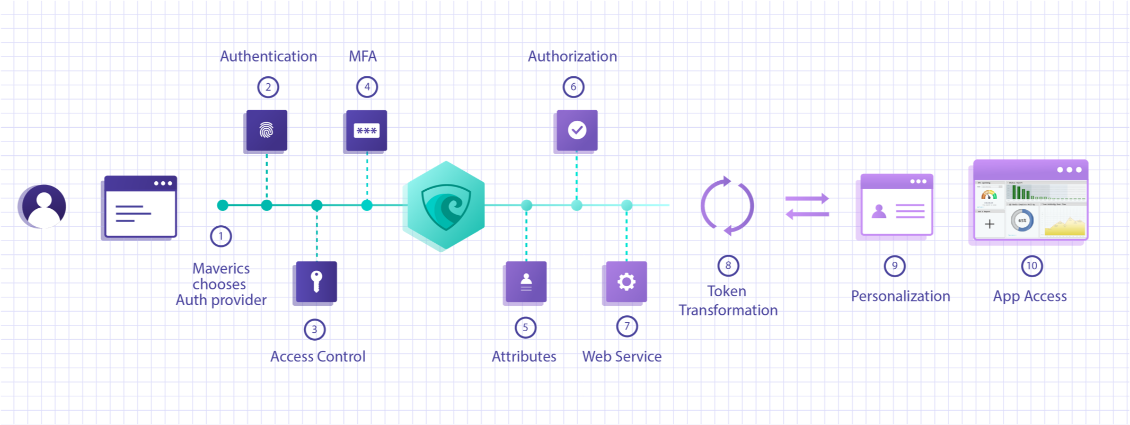

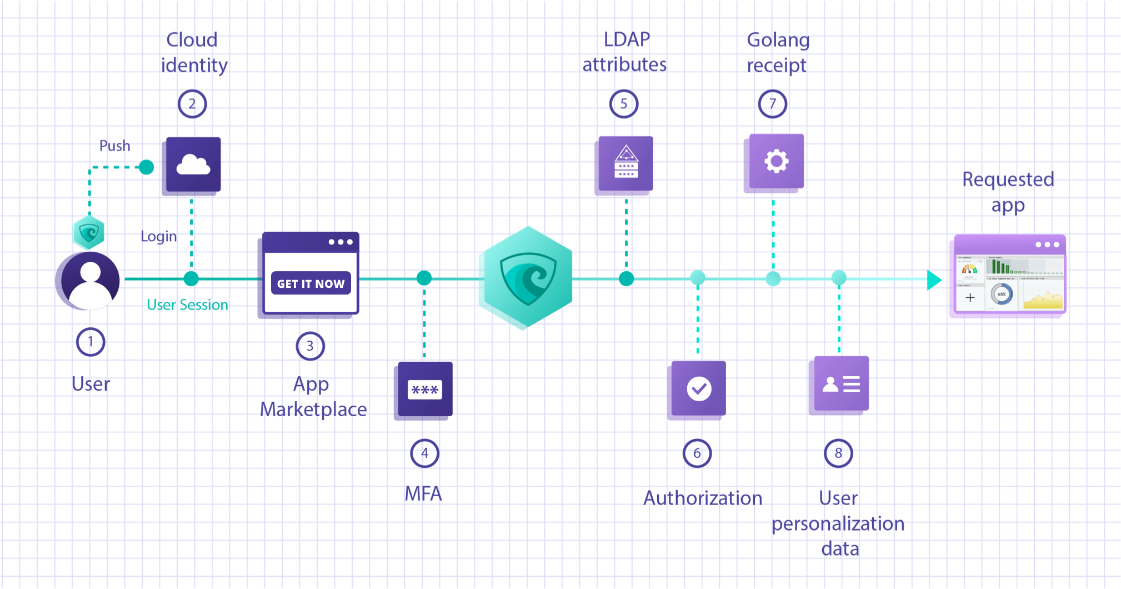

Maverics的身份編排是運行時用戶流,它從登錄、多因素、授權、屬性和其他身份服務對用戶會話進行編排。Maverics的方案,例如應用程序+身份遷移,自助應用程序請求等,都不需要重寫應用程序。Maverics的工作流程如圖 2所示,其中:

圖 2. Maverics的身份編排流程

1. 決定用戶最初應該在何處進行身份驗證。

2. 通過云身份系統對用戶進行認證。

3. 檢查訪問控制。通常這是由應用程序本身的身份認證系統完成的。這里Maverics提供了一個代理(proxy)的角色,下文會進一步介紹。

4. 強制進行有條件的身份認證,并根據MFA(多因子身份認證)解決方案對用戶進行進一步認證。

5. 從本地側的LDAP服務檢索用戶的屬性。

6. 根據5中的屬性,從授權系統獲得授權策略。

7. 如果得到授權,則調用一個web服務,在應用程序中啟動另一個工作流。

8. 如有必要,將會話token從一種格式轉換為另一種格式,例如將SAML標記轉換為HTTP頭。

9. 為了實現個性化,Maverics將用戶的會話數據打包,并將屬性傳遞到應用程序中。

10. 最終提供了對應用程序的訪問。

為了實現以上的流程,Maverics需要用到兩項核心技術,即應用程序+身份遷移和自助應用程序請求。以下分別介紹。

3.1 應用程序/身份遷移:不需要重寫代碼,即可將應用從本地身份遷移到云身份。

從舊版身份系統(如SiteMinder、Oracle Access Manager、RSA ClearTrust、IBM、Ping和Active Directory)遷移應用程序是一項復雜、耗時的工作。重新編寫每個舊版應用程序以適應基于標準的現代云身份是不現實的。有了Maverics,用戶不必重寫舊的應用程序就可以使用云身份。這里面包含了兩部分:應用身份遷移與用戶身份遷移。

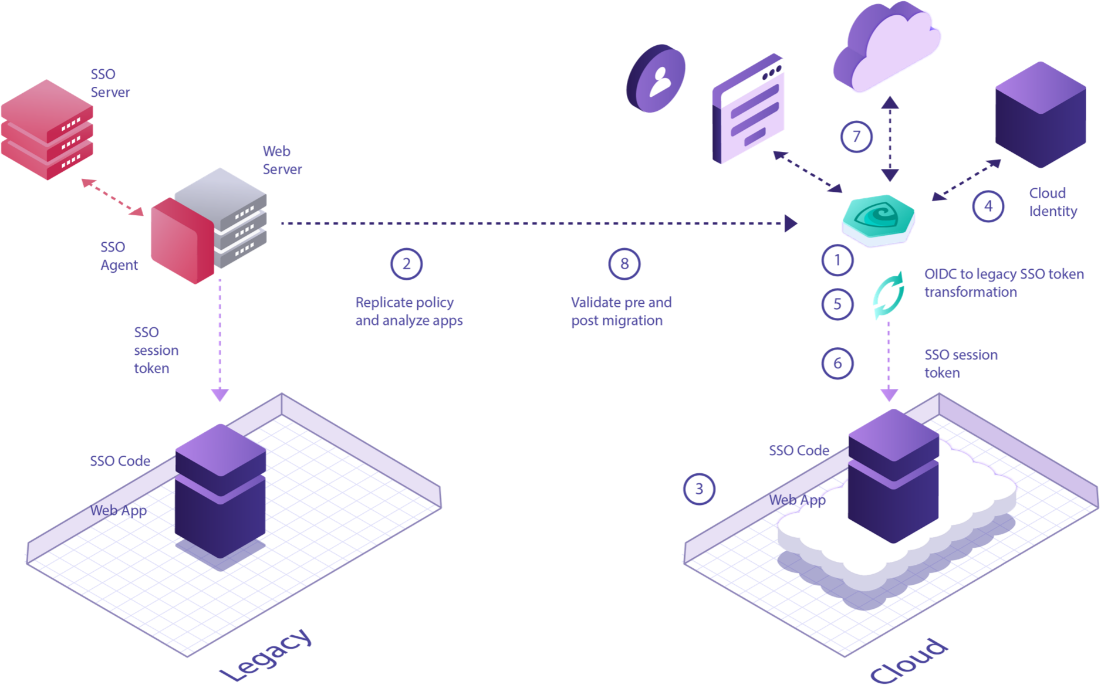

應用身份遷移

這部分的作用是將應用的身份遷移到云端。使用身份編排對應用程序進行身份遷移的流程如圖 3所示。

圖 3. 使用身份編排對應用程序進行身份遷移

1. 針對舊版身份系統運行服務發現,用來發現需要向云端遷移的應用程序。

2. 分析應用程序,舊版的策略被提取并自動轉換為云身份策略。

3. 舊版的應用程序及其SSO代碼被“提升和轉移(lifted-and-shifted)”到云平臺。

4. 引導用戶根據云身份系統進行身份驗證,然后使用OIDC或SAML為用戶創建一個會話。

5. 由于應用程序沒有被重寫,所以其本身仍然在使用舊版的令牌格式。Maverics將OIDC令牌從云身份識別系統轉換為應用程序需要的舊版令牌格式,用于應用程序進行身份認證。也就是說,Maverics在這里提供了一個類似于代理(proxy)的服務。

6. 數據被打包到用戶會話的HTTP頭中,以供應用程序使用,無需任何更改。同時,MFA檢查從屬性提供者、應用程序和其他身份系統收集的額外用戶數據(可選)。

7. 應用程序身份認證遷移到云端。

8. 驗證遷移的應用程序是否如預期的那樣工作,然后自動化進行QA測試和認證(可選)。

重復上述步驟,直到遷移所有應用程序。

用戶身份遷移

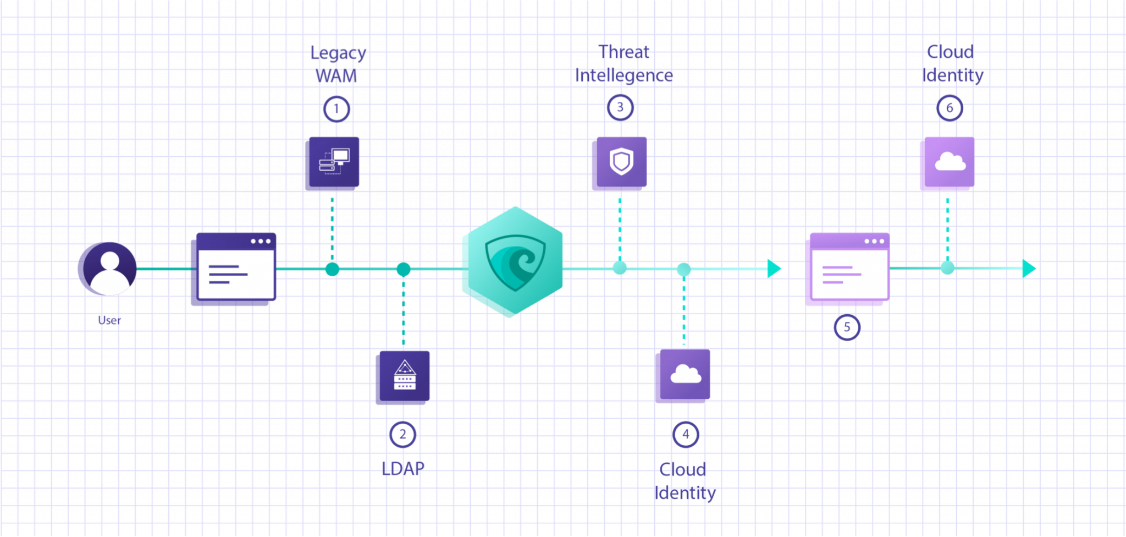

完成了應用身份向云端的遷移,Maverics還需要對用戶身份進行遷移。使用身份編排對用戶進行身份遷移的流程如圖 4所示。

圖 4. 使用身份編排對用戶進行身份遷移

1. Maverics在舊版的WAM(Web Access Management)中驗證用戶。

2. 云身份配置文件包括由Maverics檢索到的LDAP屬性。

3. 根據惡意賬戶情報數據庫對賬戶進行檢查。

4. Maverics在云身份系統中創建一個用戶帳戶,幫助用戶完成身份認證向云端的遷移。

5. 當用戶以后再次登錄時,Maverics會檢測用戶認證的遷移情況。

6. Maverics檢測到用戶已經遷移,并使用云身份進行認證。

以上完成了應用程序和用戶的身份遷移。用戶在使用應用程序時,Maverics系統會自動幫助用戶完成云端的身份識別。

3.2 自助應用程序請求:使用Maverics身份編排構建即時應用請求。

應用無處不在——在云端,在本地,或者以SaaS的形式交付。這意味著需要保護大量敏感數據。訪問策略橫跨在舊版系統和SaaS之間,IT團隊無法有效處理這些碎片化的訪問控制策略。使用這個Maverics身份編排最佳實踐配方案可以為應用程序提供即時的訪問。其工作流程如所示。

圖 5. 使用身份編排來構建即時訪問請求

1. Maverics代理用戶請求,并指導用戶在云身份系統上進行身份驗證。

2. 用戶登錄到門戶并使用Azure AD進行身份驗證。

3. 在門戶中,用戶希望訪問應用程序,但沒有訪問權限,則可點擊“立即獲取”按鈕。

4. 此事件觸發用戶使用MFA進行進一步認證。

5. 一旦用戶使用MFA進行身份驗證,Maverics就會從LDAP中檢索用戶的屬性。

6. Maverics將這些屬性傳遞給授權系統,并根據訪問策略“Allow access If US Employee”對其進行評估。

7. Maverics向ServiceNow(將跨組織的人員、功能和系統連接起來的系統,實現IT服務與運維的自動化、規范化和標準業務流程化)發送一個接收和審計事件。

8. Maverics允許用戶立即訪問請求的應用程序,并將個性化數據傳遞到應用程序。

通過應用程序+身份遷移和自助應用程序請求技術,Maverics可以實現統一靈活的身份識別,而不需要重寫應用程序。

四、 總結

隨著混合云和多云的發展,各類傳統IT系統與云端應用融合亟需解決的問題是身份統一,STRATA公司致力于多云身份識別技術的研發,的確抓住了企業上云的一大痛點。其產品Maverics提供了預先構建的能夠快速部署的身份編排機制,用戶可以在不重新開發應用程序的前提下實現跨多個云的身份識別系統的遷移。在云技術大規模應用的今天,STRATA公司的產品可以有效降低應用程序往云端遷移的成本,加速企業應用往云端遷移的進程。企業如果通過STRATA實現了混合云、多云場景下的統一業務融合,或是傳統環境向全云環境(Cloud Only)的業務遷移,那就能為后續的零信任機制奠定堅實基礎。雖然STRATA在介紹中沒有提及零信任,但多云場景下的IAM機制,事實上就是零信任理念的一種最佳實踐。