我的損失竟然是交出贖金的20多倍!

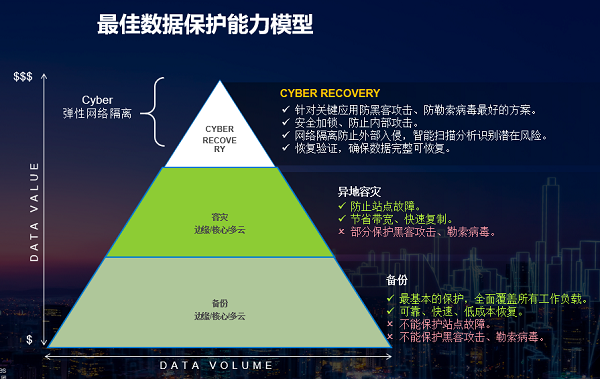

戴爾科技提出建立備份、容災和Cyber Recovery多重數據保護的最佳數據保護能力模型

中了勒索病毒

以為忍痛交了贖金就完了?

其實,這只是冰山一角

據相關統計

遭遇勒索病毒導致的宕機、

業務停頓、遭遇訴訟、聲譽受損等

其連帶損失將是贖金的23倍以上

糟糕的是,今后還可能再次成為攻擊目標

病毒同樣在虛擬世界肆虐

新冠病毒成了2020年最大的黑天鵝,不僅打亂了世界的腳步,還奪去眾多鮮活的生命。然而,在人類世界遭遇新冠病毒肆虐之時,IT世界的勒索病毒制造者們也沒停下貪婪的腳步,反而更加猖獗。據相關統計,新冠疫情最嚴重的今年2-3月期間,勒索病毒攻擊增長了40倍。

據美國大型電信服務商Verizon公司的《Data Breach Investigations Report 2020》(該報告調查了涵蓋16個不同行業和四個世界地區組織,分析了創紀錄的157525起信息安全事件)表明,有超過60%的網絡攻擊是以勒索金錢為動機的,有接近60%的網絡攻擊是有組織的犯罪活動。

這些網絡攻擊除了來自組織外部的,也有來自組織內部的,來自組織內部的攻擊占比從2015年的約20%增長到2019年的約30%。從互聯網上,我們也看到國內的企業、政府、醫院、學校等組織遭遇勒索病毒攻擊的事件層出不窮。

組織會遭受怎樣的損失?

勒索病毒本質上是通過綁架用戶的文件(從機密信息到普通信息的一切內容),從而以匿名方式取得贖金。如果沒有做好相關的數據保護,一旦遭遇勒索病毒攻擊,就只能通過支付贖金恢復數據訪問。

支付的贖金數額,勒索者會視組織的支付能力不同而開價不同。網絡犯罪分子在收到贖金后還不見得一定會履行承諾并提供密鑰。如果勒索病毒代碼存有缺陷,那么即使組織擁有解密密鑰,數據也可能永遠無法恢復。文件解密后,也可能無法正常使用。

據相關預測,至2021年,全球遭受勒索病毒攻擊的損失將高達200億美金。

備份數據是勒索病毒的重要目標

勒索病毒的終極目標是贖金,想讓用戶支付贖金,就必須同時綁架用戶重要的生產數據和備份數據。如果攻擊的是用戶無關緊要的系統,用戶將可能不支付贖金。如果攻擊的是用戶重要的生產系統,但用戶的備份數據完好無損,通過備份數據仍可以恢復數據,用戶也不會支付贖金。

因此,為了讓用戶乖乖交出贖金,備份數據也成了勒索病毒的重要攻擊目標。

通用備份系統

為什么不能抵御勒索病毒攻擊

通用備份系統中的備份服務器索引目錄文件、備份介質服務器(或叫媒體服務器)所掛載的文件系統,以及備份目標(包括磁盤系統、磁帶系統、云等),都是勒索病毒的攻擊目標。

其中,備份服務器是最容易受到攻擊的環節,被攻擊后,備份索引目錄文件將遭到破壞,即使有備份數據,也無法恢復用戶數據。介質服務器是第二個容易受到攻擊的環節,一旦遭到攻擊,掛載在介質服務上的文件、備份數據都可被破壞或擦除。

同時,為了達到巨大破壞后勒索贖金,勒索病毒通常會有一個潛伏期,潛伏期內,用戶很難發現系統已經中勒索病毒。磁帶、普通磁盤、備份一體機以及云等備份目標在勒索病毒潛伏期內都無法及時發現數據異常。

因此,通用備份系統不能防止勒索病毒攻擊。

如何做才能夠有效防御?

請記住,并非所有防病毒軟件都可檢測每一類病毒或勒索病毒。

勒索病毒通過不斷修改勒索病毒代碼以使自身不被檢測到。普通防御措施中,組織的軟件(操作系統軟件、應用軟件、以及防病毒軟件)保持廠商推薦的最新版本,避免勒索病毒通過未修復的漏洞進行攻擊。內外網分開,嚴格的防火墻策略,嚴禁未經授權的訪問等等。這些都是最基本的防御措施,可以在一定程度上防止勒索病毒攻擊。

但請注意,對于有組織的、內外結合的且以勒索贖金為目的勒索病毒攻擊,這些基本措施是很難完全有效的!

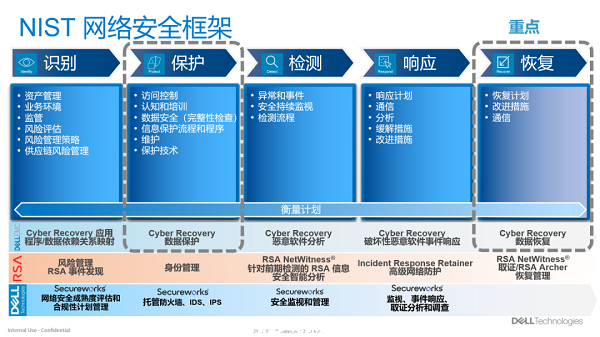

國家保密局官網轉載了《保密科學技術》雜志2018年12月刊的文章,文章中提到防范勒索病毒需要系統治理,構建多層防御。特別指出了可參考美國國家標準技術研究院(NIST)發布的旨在幫助遭受勒索病毒攻擊的企業恢復數據的專門指南,構建防御體系。

在NIST網絡安全參考架構中,包含了識別、保護、檢測、響應和恢復等五個環節,五個環節是一個整體,相輔相成,構成一個多層次的防御體系。其中保護環節是最容易被用戶疏忽的環節。如前面談到,僅僅依靠通用的數據備份系統是無法防止勒索病毒攻擊的。

因此,保護是NIST架構中非常重要的一環,又是最容易被用戶忽視的一環。只有保護有效,才能在遭受勒索病毒攻擊后,進行有效的恢復。NIST網絡安全參考架構如下圖所示▼

什么樣的數據保護

能夠在病毒攻擊后恢復數據?

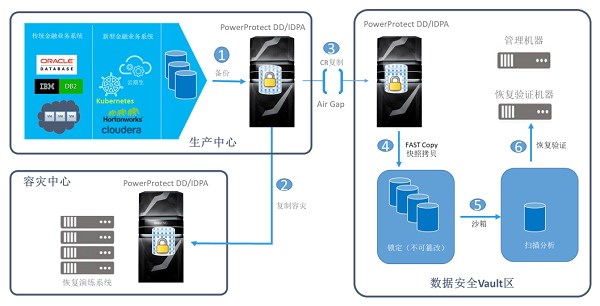

我們看到,在NIST網絡安全參考架構中,保護變成極為重要的一環,如何才能有效保護數據呢?基于數據保護的最佳實踐,戴爾科技提出了建立備份、容災和Cyber Recovery多重數據保護的最佳數據保護能力模型,即:

❶ 對所有業務相關的數據都要進行本地備份,做到最基本的保護。

❷ 對關鍵業務數據,除了本地備份外,還要做到異地容災,防止站點級別的災難。

❸ 對于至關重要的數據,除了建立本地備份和異地容災外,還需要建立防止勒索病毒的Cyber Recovery Vault數據避風港,防止數據被勒索病毒綁架后,需要付出巨大代價恢復數據。

怎樣建立完善的Cyber

Recovery Vault數據避風港?

組織要建立完善的Cyber Recovery Vault數據避風港,可以遵循以下幾個步驟:

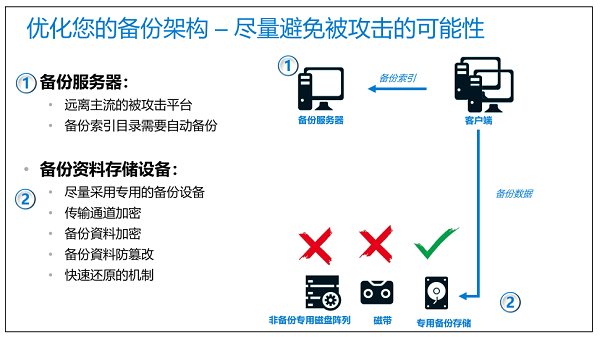

第一步:優化已有的備份系統,包括:

❶ 優化備份系統的第一招,叫“離”,即備份服務器盡量遠離容易受勒索病毒攻擊的平臺,具體措施包括選擇不容易受勒索病毒感染的操作系統,及時修復軟件漏洞,保持最新的操作系統補丁等。同時,備份索引必須在備份作業完成后自動備份到備份設備。防止備份服務器被勒索病毒綁架后,備份索引丟失而無法恢復數據。

❷ 優化備份系統的第二招,叫“舍”,即備份過程必須通過重復數據刪除技術,舍去大量重復數據,提高備份效率,確保最高效的方式快速完成備份,以便為接下來將備份數據復制到Cyber Recovery Vault數據避風港做好準備。

❸ 優化備份系統的第三招,叫“斷”,即斷開備份主機與備份儲存的直接聯系,最大程度地避免備份主機及備份數據同時被勒索病毒感染。這里的“斷”,指的是只能通過專用協議才能訪問,不能通過NFS、CIFS、ISCSI/FC等通用協議直接讀寫,通過專用的協議,可做到傳輸加密,備份數據加鎖等功能。

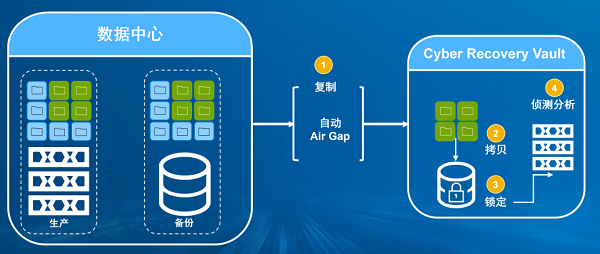

第二步:建立Cyber Recovery Vault數據避風港,包括:

❶ 在上一步優化備份系統的的基礎上,將數據快速復制到Cyber Recovery Vault數據避風港,同時利用Air Gap技術設置自動的網絡彈性隔離,通過Air Gap技術,使得數據中心與Cyber Recovery Vault數據避風港之間的連接只有在數據復制期間連通,其他時間網絡自動斷開,且所有的網絡訪問都是從Cyber Recovery Vault數據避風港單向發起訪問,最大限度地減少網絡攻擊入侵Cyber Recovery Vault數據避風港的風險。

❷ 數據復制到Cyber Recovery Vault數據避風港后,對數據進行快照拷貝,并鎖定數據,在鎖定期間,不容許篡改!這一招可簡單稱為“鎖”。

❸ 數據鎖定后,還需要對數據進行掃描,通過AI/機器學習等算法,偵測數據是否完整,是否被破壞或者加密,形成分析報告。這一招可簡單稱為“偵”。

Cyber Recovery Vault數據避風港架構示意圖如下所示▼

通過以上兩個步驟,可以說已經建立起了比較完善的Cyber Recovery數據避風港。基于前面提到的最佳數據保護能力模型,戴爾科技集團建議企業級用戶建立覆蓋備份、容災、Cyber Recovery全方位的數據保護。通過戴爾科技集團業界領先的數據保護套件DPS suites和專用備份設備PowerProtect DD或者備份一體機IDPA進行構建。

下圖顯示了戴爾科技集團全面數據保護解決方案體系結構概覽。這個體系完美契合前面所討論的最佳數據保護能力模型,亦具備“斷”、“舍”、“離”、“鎖”、“偵”等特點,完全符合NIST網絡安全架構的最佳實踐,可幫助企業級客戶有效抵御勒索病毒攻擊、內部惡意刪除、數據中心災難等,為企業的發展保駕護航。

與其“亡羊補牢”,不如“未雨綢繆”,面對來勢洶洶的勒索病毒,組織只有建立更完備的數據安全策略,拋棄一切遭遇不可能發生在自己身上的幻想,腳踏實地做好數據保護,遵循最佳數據保護能力模型,建立起備份+容災+Cyber Recovery的多重數據保護系統,才能在防不勝防的風險中確保組織的數據安全。

戴爾科技集團Cyber Recovery網絡恢復軟件及服務,提供了業務彈性和從勒索病毒攻擊中的數據恢復能力。創新的自動化、工作流程和安全分析工具,結合分層的數據保護方法,能夠確保關鍵數據的重要副本被隔離但仍然可用,使企業免遭各種惡意網絡攻擊的威脅,支持企業盡快恢復業務流程。

讓身處數字時代的企業能夠能把數據保護主動權握在手中,為數據驅動價值構筑安全防線。

相關內容推薦:戴爾易安信現代化的 VMware 數據保護